9. Пошук і використання лазівок, що можуть бути закладені розроблювачем.

У 1977 році в США був прийнятий стандарт DES. Довжина

ключа в цьому алгоритмі дорівнює ![]() - складність атаки на

цей алгоритм.

- складність атаки на

цей алгоритм.

4. Сутність диференціального криптоаналізу.

Сутність диференціального криптоаналізу полягає в наступному:

рис.24.1

На вихід надходять блоки ![]() довгої

64 біта. На виході кожного блоку формується

довгої

64 біта. На виході кожного блоку формується ![]() .

.

У диференціальному криптоаналізі розглядають

специфічні пари ![]() і

і ![]() такі, що

такою ж «специфікою» володіють і перетворені на цих циклах пари

такі, що

такою ж «специфікою» володіють і перетворені на цих циклах пари ![]() і

і ![]() . У якості

такої «специфіки» вибирається різниця:

. У якості

такої «специфіки» вибирається різниця: ![]() , тобто

на кожнім циклі обчислюється різниця. На основі обліку цих залежностей

визначається ймовірність появи ключів. У процесі атаки через ці цикли проганяють

велика безліч параметрів

, тобто

на кожнім циклі обчислюється різниця. На основі обліку цих залежностей

визначається ймовірність появи ключів. У процесі атаки через ці цикли проганяють

велика безліч параметрів ![]() і

і ![]() , у результаті після визначення k-пар

, імовірність появи

, у результаті після визначення k-пар

, імовірність появи ![]() стає максимальної і може

досягати одиниці. Тобто, аналітично можна визначити який ключ використовується

в системі. Такі атаки називаються атакою з вибіркою відкритих текстів (повідомлень).

стає максимальної і може

досягати одиниці. Тобто, аналітично можна визначити який ключ використовується

в системі. Такі атаки називаються атакою з вибіркою відкритих текстів (повідомлень).

![]() може бути дуже велике і

воно дорівнює:

може бути дуже велике і

воно дорівнює: ![]() .

.

Лекція № 25

Методика реалізації диференціального криптоаналізу на прикладі DES

1. Загальна характеристика DES.

2. Сутність методики диференціального криптоаналізу.

3. Оцінка складності атаки диференціального криптоаналізу.

Алгоритм DES є БСШ він може застосуються в наступних режимах:

1. Блокового шифрування.

2. Потокового шифрування.

3. Потокового зі зворотним зв'язком.

4. Вироблення коду й автентифікація повідомлень.

Повідомлення М розбивається на блоки ![]() , довжиною

, довжиною ![]() біт.

біт.

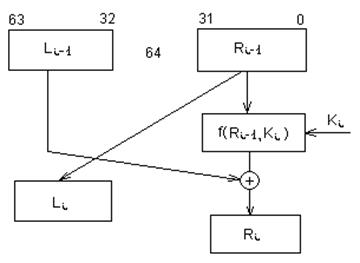

Кожен блок ![]() піддається ідентичному

перетворенню на 16 циклів, структура перетворення здійснюється в одному циклі

приведеному на малюнку1:

піддається ідентичному

перетворенню на 16 циклів, структура перетворення здійснюється в одному циклі

приведеному на малюнку1:

рис. 25.1

Перетворення такого типу називається ланцюгом Фестеля.

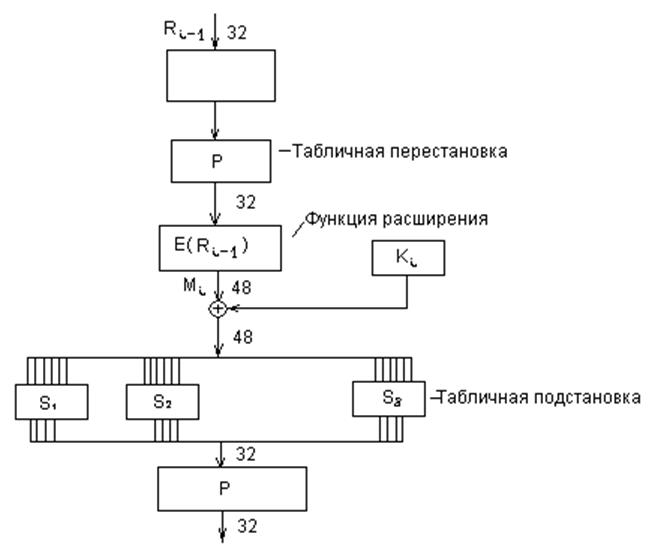

Особливості: один з подблоков передається без перетворення, а другий піддається криптографічному перетворенню f за законом ключа і зчепленню з іншим подблоком. На рис.25.2 приведена схема реалізації функції f :

|

рис. 25.2

Таблиця перестановок є фіксованої, і визначаться стандартом.

Розширення здійснюється, для того щоб потім підстановку зробити нелінійної.

У блоці підстановки здійснюються табличні перетворення, при цьому кожні 6 біт заміняються по 8 фіксованих таблицях, на 4 біти вихідних. У результаті чого формується 32 битка.

Особливості формування ключа.

У DES використовується ключ довжиною :

Приклад:

Знайти ![]() якщо

якщо ![]() вар/с.

вар/с.

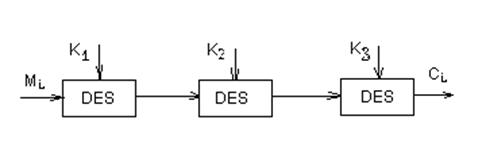

В даний час застосовується потрійний DES (TDES), у цьому алгоритмі здійснюється триразове шифрування, схема представлена на рис.25.3:

рис.25.3.

2.Сутність методики диференціального криптоаналізу.

У перші для DES атака у виді диференціального

криптоаналізу, була опублікована в 1990 році. Диференціальний криптоаналіз

базується на перебуванні залежностей між специфічними парами ![]() і

і ![]() повідомленнями

і відповідної їм парою криптограмм

повідомленнями

і відповідної їм парою криптограмм ![]() , при цьому атака

здійснюється по типі з обраним відкритим текстом.

, при цьому атака

здійснюється по типі з обраним відкритим текстом.

Фізична інтерпретація: розроблений чіп у якому реалізуються 16 циклів відразу й у нього (чіп), ключ записаний відразу, агентурна розвідка одержала цей чіп, але в явному виді ключ вважати не можна.

У результаті протягання специфічних пар через усі 16 циклів, стояться диференційовані характеристики, що дозволяють одержати ймовірності появи тих чи інших ключів. В міру збільшення протягнених пар ці ймовірності зростають, і одна з них стає максимальною (може навіть дорівнювати 1). Ключ у який буде максимальна ймовірність і буде найбільш правдоподібним ключем.

Щоб одна з ймовірностей стала максимальної, необхідно

здійснити ![]() варіантів. Розглянемо можливість проведення

диференціального аналізу на прикладі 16-того циклу, рис.25.4:

варіантів. Розглянемо можливість проведення

диференціального аналізу на прикладі 16-того циклу, рис.25.4:

|

|

рис.25.4

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.