Класи ![]() :

:

1. Лінійні і нелінійні рекурентні послідовності.

2. Ортогональні і довільні ортогональні послідовності.

3. Квазіортогональні послідовності з самосинхронізацією.

3) Формування ![]() управляючих і ключових даних

управляючих і ключових даних

![]() повинна

володіти таким ж стандартними властивостями, як і

повинна

володіти таким ж стандартними властивостями, як і ![]() :

:

1. ![]() ;

;

2. Основа алфавіту повинна бути m – ічной;

3. Структурна скритність  , l – кількість

символів

, l – кількість

символів ![]() , які необхідно правильно перехватити,

для того щоб розкрити закон формування , що залишились L-l, ідеальний випадок -

, які необхідно правильно перехватити,

для того щоб розкрити закон формування , що залишились L-l, ідеальний випадок -

![]() ;

;

4. Повинна існувати можливість синхронізації ![]() у

просторі і часі.

у

просторі і часі.

Основною характеристикою такого канала є  - це

ймовірність може бути оцінена як

- це

ймовірність може бути оцінена як  .

.

Якщо в системі використовується авто- і ізоморфізми лінійной

рекурентной послідовності максимального періода, то  , де m

– порядок розширення поля, а

, де m

– порядок розширення поля, а ![]() - довжина послідовності.

- довжина послідовності.

Лекція 20

1. Основні визначення.

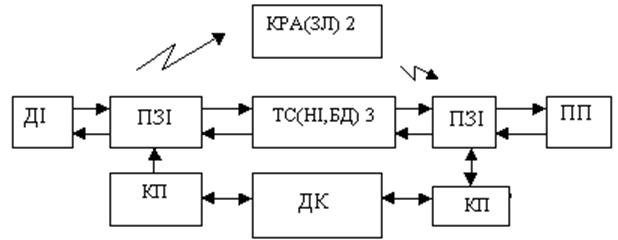

2. Модель КРА.

3. Класифікація і характеристика методів КРА.

4. Атака типу "груба сила "

|

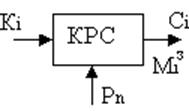

рис.20.1

|

рис.20.2

Для прийнятої моделі під криптоаналізом будемо

розуміти будь-яку спробу криптоаналітика одержати з криптограми ![]() зміст чи інформацію, будь-яку спробу відобразити

зміст чи інформацію, будь-яку спробу відобразити

![]() помилкову інформацію, у дозволену для

криптосистеми криптограму

помилкову інформацію, у дозволену для

криптосистеми криптограму ![]() при незнанні ключа чи

частини ключа.

при незнанні ключа чи

частини ключа.

![]()

![]()

Під криптоаналізом розуміється будь-яка спроба криптоаналітика одержати з захищеної інформації зміст чи підробити інформацію з метою порушення конфіденційності, цілісності, дійсності, спостережності і доступності при невідомому ключі чи при невідомій частині ключа.

Під криптоаналізом розуміється аналіз криптосистеми, її вхідних і вихідних параметрів з метою визначення конфіденційних даних (ключів, значеннєвого змісту і т.д.), що може бути використане для порушення ДО, Ц, Д, С и нанесення втрат інформаційній системі.

Умови ведення криптоаналізу.

Криптоаналіз по сучасних поглядах може вестися з використанням 3 рівнів матеріально – технічного потенціалу.

1.

![]() атака

з боку технічно розвитої держави.

атака

з боку технічно розвитої держави.

2.

![]() атака

корпорації.

атака

корпорації.

3.

![]() атака

фізичної особи.

атака

фізичної особи.

При проведенні криптоаналізу вважається, що криптоаналітику відомо усі про криптосистему, за винятком ключа. При сертифікації іспиту вважається, що криптоаналітику відомо усе про систему, є ця система, потрібне устаткування, невідомий ключ чи частину ключа.

У процесі криптоаналізу криптоаналітик може знаходитися в різних апріорних і апостеріорних знаннях про систему, криптограми і повідомлення.

1. Найбільш неблагополучною атакою вважається атака з

відомими криптотекстами. Під такою атакою розуміється спроба криптоаналітика

виконати криптоаналіз, за умови, що в його розпорядженні мається сукупність

криптограм ![]() .

.

2. Атака з відомим відкритим текстом. Сутність полягає

в тім, що криптоаналітик перехоплює ![]() і для кожної

криптограми знає відкритий текст

і для кожної

криптограми знає відкритий текст ![]() .

.

3. Атака з обраним відкритим текстом. У цій атаці

покладається, що криптоаналітик володіє засобами зашифрування і може обране ![]() повідомлення зашифрувати в

повідомлення зашифрувати в ![]() криптограму,

криптограму, ![]() не

знаючи ключем.

не

знаючи ключем.

4. Атака з обраним криптотекстом. При реалізації цієї

атаки криптоаналітик може здійснити розшифрування і може вибираючи ![]() криптограми розшифрувати і

криптограми розшифрувати і ![]() повідомлення,

повідомлення, ![]() не

знаючи ключа.

не

знаючи ключа.

У ймовірностній постановці криптоаналіз можна оцінити

використовуючи умовні апостеріорні ймовірності  .

.

Організація і виконання криптоаналізу залежать від виду криптосистеми, на яку здійснюється криптоаналітична атака. При цьому під криптоаналітичний атакою будемо розуміти будь-яку спробу криптоаналітика провести і виконати криптоаналіз.

Види криптосистем:

1. Безумовно стійкі ( з одноразовою гамою).

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.