Автентифікація користувача – це процедура встановлення дійсності об'єкта чи суб'єкта, що звертається до інформації, що захищається, чи ресурсам.

Автентифікація мережі – це процедура встановлення дійсності чи мережі інформаційної технології, до яких отриманий доступ даним чи об'єктам суб'єктам.

Автентифікація інформації – це процедура цілісності цієї інформації,

якщо вона в плині деякого часу ![]() знаходився поза

контролем власника і підтвердження авторства цієї інформації.

знаходився поза

контролем власника і підтвердження авторства цієї інформації.

Автентифікація повідомлень - це процедура цілісності і дійсності повідомлення, отриманого від визначеного об'єкта.

Причетність до створеної інформації – це процедура підтвердження, у тому числі і юридично, того факту, що інформація створена чи відправлена, цим чи об'єктом суб'єктом.

Автентифікація здійснюється за рахунок застосування систем паролювання цифрових підписів і кодів автентифікації системи.

Модель погроз

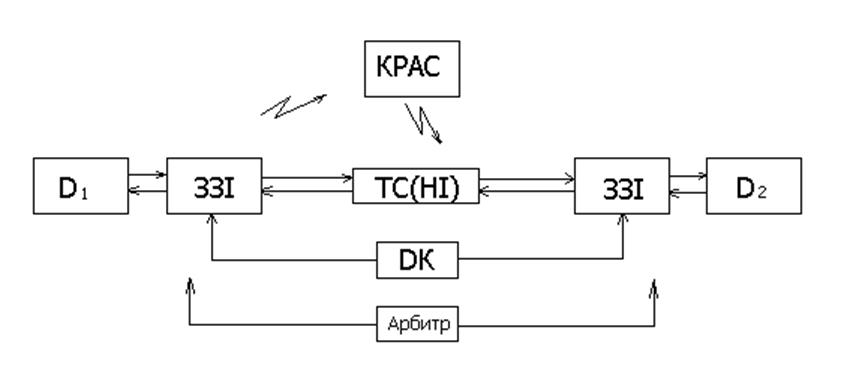

На рис.11.1 представлена спрощена схема моделі взаємної недовіри і взаємного захисту:

Рис.14.1

ТС (НI) – телекомунікаційна мережа (носій інформації);

ЗЗ – захист захисту інформації;

КРАС – криптоаналітик (зловмисник);

ДК – джерело ключів;

Д – джерело інформації.

Виділимо 4 суб'єкта:

- ![]() ;

;

- зловмисник (КРАС);

- арбітр;

- ![]() .

.

Вони не довіряють один одному.

Погроза ![]() :

:

1) ![]() формує повідомлення

формує повідомлення ![]() , а потім відмовляється від факту передачі

її в мережу.

, а потім відмовляється від факту передачі

її в мережу.

2) Джерело ![]() затверджує, те він

сформував деяку інформацію

затверджує, те він

сформував деяку інформацію ![]() і можливо він неї

передав у мережу, а насправді він її не формував і не посилав.

і можливо він неї

передав у мережу, а насправді він її не формував і не посилав.

3) ![]() затверджує, що він

сформував і передав інформацію

затверджує, що він

сформував і передав інформацію ![]() у визначений час, хоча

насправді він неї сформував і передав іншим часом.

у визначений час, хоча

насправді він неї сформував і передав іншим часом.

4) ![]() формує і передає

інформацію

формує і передає

інформацію ![]() , а потім затверджує що була передана інформація

, а потім затверджує що була передана інформація

![]() .

.

Погроза ![]() :

:

1) ![]() формує деяку

формує деяку ![]() інформацію, а потім

інформацію, а потім ![]() затверджує, що він неї одержав від

затверджує, що він неї одержав від ![]() .

.

2) ![]() одержує

одержує ![]() інформацію від

інформацію від ![]() ,

а потім модифікує її в

,

а потім модифікує її в ![]() , а потім затверджує, що він

одержав інформацію

, а потім затверджує, що він

одержав інформацію ![]() .

.

3) ![]() затверджує, що він

одержав інформацію

затверджує, що він

одержав інформацію ![]() в момент часу

в момент часу ![]() , а насправді він одержав інформацію під

час

, а насправді він одержав інформацію під

час ![]() .

.

Погроза КРАС:

1)

Імітація помилкового

повідомлення ![]() , КРАС у момент часу, коли

, КРАС у момент часу, коли ![]() пасивний, він створює помилкову

пасивний, він створює помилкову ![]() інформацію і передає її

інформацію і передає її ![]() (чи

(чи ![]() ).

).

2)

Модифікація вірної

інформації ![]() , у випадку якщо

, у випадку якщо ![]() передає

передає

![]() , деяку інформацію

, деяку інформацію ![]() , КРАС модифікує інформацію

, КРАС модифікує інформацію ![]() в

в ![]() і

передає її

і

передає її ![]() .

.

3)

Нав'язування рішення

створеної інформації, тобто ![]() в будь-який момент часу

в будь-який момент часу

![]() передає її ще раз

передає її ще раз ![]() , коли

, коли ![]() пасивний.

пасивний.

4) Передача помилкових команд керування мережними службами, помилкові команди керування ключами.

Погроза арбітра:

Арбітра можна вважати зловмисником і не довіряти йому, від нього потрібно захищатися.

Задача систем забезпечення цілісності і спостерігаемості інформації – мінімізувати втрати при спектрі безлічі погроз.

Вступ у теорію автентичності професора Симонсона

У 70-і роки вперше була опублікована теорія оцінок автентичності, тобто теорія Симонсона.

Сутність теорії Симонсона:

У теорії Симонсона покладається, що два користувачі ![]() і

і ![]() взаємодіють

між собою по відкритій телекомунікаційній системі (ТС) і для обміну між ними

виділяється одноразовий ключ автентифікації.

взаємодіють

між собою по відкритій телекомунікаційній системі (ТС) і для обміну між ними

виділяється одноразовий ключ автентифікації.

Будемо вважати, що простір повідомлень ![]() може бути сформоване з

може бути сформоване з ![]() повідомлень.

повідомлень.

ЗЗ – захищає інформацію ![]() , він

формує:

, він

формує:

![]() (1)

(1)

![]() - передається по ТС, а

потім ЗЗ відновлює інформацію:

- передається по ТС, а

потім ЗЗ відновлює інформацію:

![]() (2)

(2)

Будемо думати, що джерело криптограм формує ![]() - криптограм. Якщо КРАС сформує безліч

криптограм

- криптограм. Якщо КРАС сформує безліч

криптограм ![]() і він одну передав, то він може нав'язати

обман.

і він одну передав, то він може нав'язати

обман.

(3)

(3)

де ![]() - імовірність обману.

- імовірність обману.

Якщо ![]() , то імовірність

нав'язування повідомлення дорівнює 1.

, то імовірність

нав'язування повідомлення дорівнює 1.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.