1.Особливості забезпечення послуг конфіденційності, цілісності, дійсності, приступності, спостерігаемості.

2.Математична модель інформаційних об'єктів і суб'єктів.

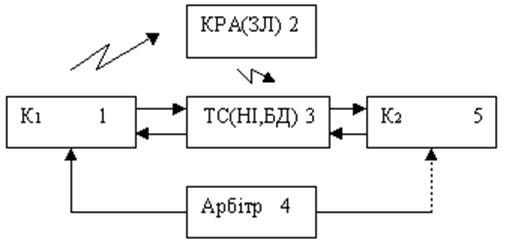

Відповідно до прийнятого в захищених системах моделлю в інформаційному відношенні беруть участь 4 сторони: джерело й одержувач інформації, зловмисник (криптоаналітик), арбітр.

Рис.1.

|

У такій системі користувачі К1, К2 здійснюють інформаційні відносини і передається інформація з не захищеної телекомунікаційної системи, чи зберігається у відкритих базах даних, доступних носіях. У зв'язку з цим зловмисник має можливість здійснювати різного роду погрози з метою нанесення збитку К1, К2. Зловмисник буває:

1. Санкціонований користувач системи (порушник).

2. Криптоаналітик (КРА), зовнішній об'єкт – суб'єкт.

Порушник – фізична чи юридична особа, що навмисно (ненавмисно) здійснює в системі неправомірні дії, тобто з порушенням установленого порядку. Усі впливи на систему чи порушника КРА називаються погрози.

Погроза – потенційно існуюча небезпека впливу на систему з метою нанесення збитку системі, обумовлене процесом і обробкою інформації.

Погрози бувають активні і пасивні.

Пасивна – погроза, у результаті реалізації якої не змінюється інформаційний стан системи, але збиток наноситься.

Активна – зміна інформаційного стану системи.

Основні погрози, що може реалізувати КРА:

1. Компрометація захищеної інформації і ключів, у змісті одержання змістовної частини – розшифрування, ключі в явному виді.

2. Передачі через телекомунікаційну систему помилкових криптограм з метою обману К2.

3. Модифікація вірної інформації.

4. Порушення працездатності системи за рахунок передачі помилкових команд і сигналів.

5. Погрози, зв'язані з порушенням спостережності інформаційних відносин користувачів.

6. Несанкціонований доступ до інформації.

Для захисту від 1-6 погроз з метою забезпечення Д,С, Ц, П користувачі К1 і К2 повинні здійснювати КП. Як правило, з метою забезпечення Ц i П спочатку здійснюється цифровий підпис (ЦП) інформації Мi, формованої джерелом 1.

ЦП – функція КП.

![]()

(1)

(1)

Кj – ключ, Pr – доп. параметри, Mi – повідомлення, Fi – функція перетворення.

У результаті реалізації (1) повідомленню Mi додається цифрова сума (криптографічна контрольна сума, що обчислюється по (1).

|

|

Відображення простіру повідомлень ![]() безлічі криптограм Сi, процедура F прямого

перетворення.

безлічі криптограм Сi, процедура F прямого

перетворення.

![]() (2)

(2)

Криптограма Сi зберігається і передається відкрито.

Одержувач К2 чи К1 (якщо це носій інформації)

при необхідності доступу до неї (![]() ). П здійснює її

розшифрування.

). П здійснює її

розшифрування.

![]() (3)

(3)

Якщо в ![]() немає

помилок і використовуються узгоджено ключі і параметри, то

немає

помилок і використовуються узгоджено ключі і параметри, то ![]() збігається з

збігається з ![]() , тобто

з початком.

, тобто

з початком.

![]() (4)

(4)

Для перевірки цілісності і дійсності інформації одержувач К2, використовуючи ключ перевірки цифрової області, перевіривши ЦП, обчислює зворотний підпис.

![]() (5)

(5)

Примітка:

a) К1, К2 повинні узгоджено використовувати ключі, у системі повинний бути джерело ключів, повинні бути система керування, ключ до даних.

b) Перетворення 1-5 повинні здійснюватися таким чином, щоб арбітр на їхній основі міг провести експеримент і винести рішення.

Математична модель

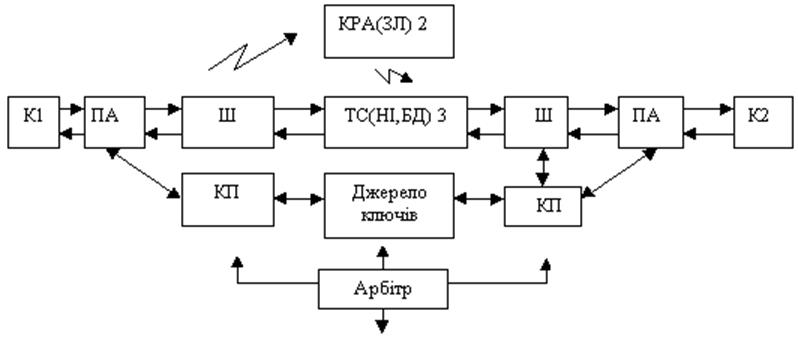

Більш докладно процеси перетворень розглянемо за структурною схемою (рис.2.2.)

|

Рис.2.

Будемо вважати, що П1, П2 є джерелами повідомлень Mi

для який відомі апріорний розподіл ймовірностей Р(Mi), ![]() і

відома ентропія джерела повідомлень

і

відома ентропія джерела повідомлень

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.