Технологія ESL запатентована і придатна для роботи з будь-якими терміналами, включаючи телефонні апарати і телеграфні ключі. ESL дозволяє запобігти нелегальному доступу до системи, навіть якщо зловмисник знає всі паролі, коди доступу і протоколи входу в захищену систему. Вартість застосування цієї технології може бути практично нульова, якщо вона реалізована чисто програмними засобами (найменший рівень безпеки) чи складати кілька тисяч доларів, для апаратної реалізації (найвищий рівень безпеки). Проміжні результати можуть бути отримані при програмно-апаратній реалізації.

Іншим запатентованим різновидом ESL є технологія Complex Electronic Signature Lock (CESL), що дозволяє не тільки ідентифікувати користувача по його манері введення пароля при вході в систему, але і може здійснювати безупинний контроль за користувачем уже після надання йому доступу і визначати, чи є поточний користувач саме тим, кому доступ був наданий спочатку. CESL може також визначати, чи знаходиться користувач у стані стресу, тому що при цьому клавіатурний почерк людини змінюється. Така можливість може використовуватися для вироблення сигналу приведення в готовність персоналу служби безпеки, тому що користувачу за терміналом може загрожувати небезпека або ж він може робити в даний момент які-небудь протиправні дії. Той же самий механізм може бути використаний як таємний і вилучений детектор брехні. У CESL вбудований антиперехоплювальний механізм. Ця технологія надійніше чим ESL, але також і дорожче.

Системи аналізу динаміки роботи на клавіатурі не забезпечують таку ж точність розпізнавання, як системи ідентифікації по відбитках пальців або по малюнку райдужної оболонки ока, однак вони мають і ряд переваг, наприклад:

1. Система може бути цілком схована від користувача, тобто він може навіть не підозрювати про наявність такої системи контролю доступу.

2. У випадку аутентифікації або ідентифікації користувача по фіксованій фразі СКД може бути реалізована чисто програмними засобами, що зробить систему в цілому в значній мірі дешевше.

3. Методи аутентифікації користувача по фіксованій фразі ідеально сполучаються з таким способом контролю доступу, як парольний захист.

Застосування спеціальних типів клавіатур, що дозволяють вимірювати фізичні параметри при натисканні на клавіші, такі як сила натискання або кут додатка сили при натисканні, чи які-небудь ще, безсумнівно підвищують вірогідність ідентифікації, однак і вартість СКД зростає настільки, що в більшості випадків ефективніше буде обладнати термінал системою ідентифікації по відбитках пальців. Тому такі системи є унікальними й існують лише як експериментальні зразки.

На сучасному етапі використання методів ідентифікації користувача по клавіатурному почерку найбільш доцільним бачиться в системах контролю локального чи віддаленого доступу в сполученні з парольним захистом. А в системах з підвищеними вимогами до безпеки інформації — лише як додаткову міру контролю доступу разом з іншими більш надійними методами.

1.3.3.8. Розпізнавання по голосу.

Прилади розпізнавання по голосу при проголошенні перевіряємим кодового слова забезпечують досить високу імовірність ідентифікації. Наприклад, для системи контролю Voice Bolt, розробленої в університеті Trier, вона оцінюється величиною 0,98. Найбільш точні системи дозволяють визначити особу навіть при сильній хрипоті. Японці використовують подібні системи в деяких системах керування судном. Система керування кермом і двигуном реагує тільки на голос капітана корабля або його помічників. [23]

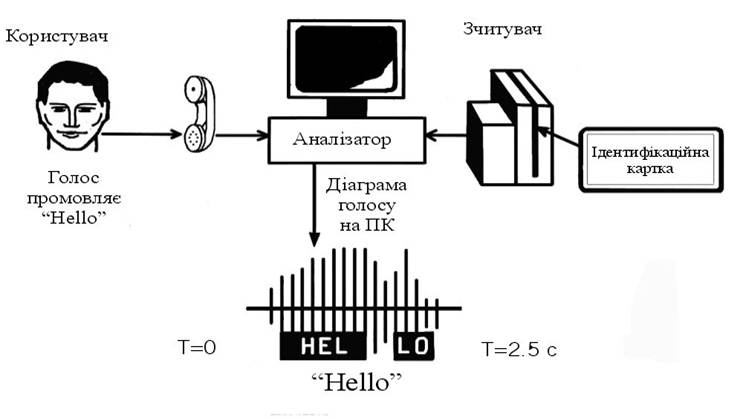

Для побудови системи упізнання по голосу в більшості випадків не потрібно придбання додаткового устаткування, тому що досить уже наявних у комплектації багатьох сучасних ПК звукової плати і динамічного мікрофона (див. рис. 1.57).

Рис.1. 57 — схема ідентифікатора по голосу.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.