Таким чином правила політик безпеки також організовані в ієрархію (Рис. 3.19). У поточній версії надана ієрархія правил безпеки міністерства оборони США, але користувач може власноруч визначити відповідну ієрархію правил безпеки.

Рисунок 3.19 – Ієрархія правил політики безпеки

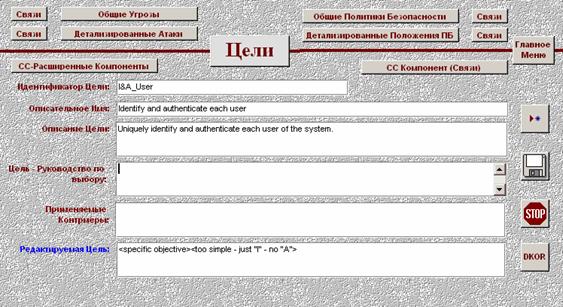

База даних „Задачі захисту” містить 155 визначених цілей безпеки. На рисунку 3.20 наведено форму „Задачі захисту”, за допомогою якої можна отримати доступ до елементів бази .

Рисунок 3.20 – Форма „Задачі захисту”

Елементи бази містять ідентифікатор задачі, унікальне ім’я задачі, опис задачі, рекомендації щодо вибору задачі, можливі напрямки досягнення задачі.

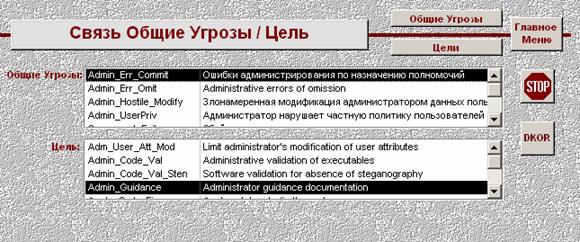

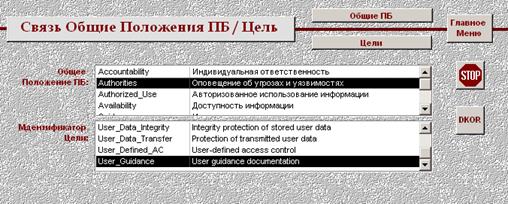

Формування цілей здійснюються на основі визначення загроз безпеці та аналізу положень та правил безпеки. На рисунку 4.16 наведено структуру логічних зв’язків між елементами баз даних загроз безпеки, політик безпеки та цілей безпеки.

Рисунок 3.21 – Структура логічних зв’язків баз даних

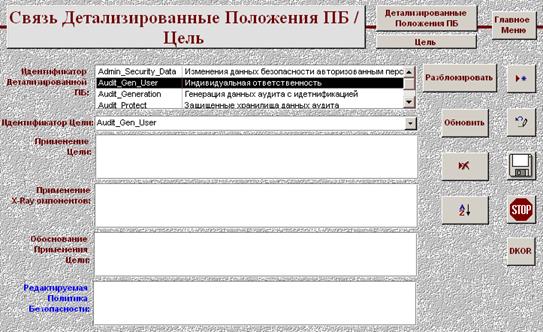

На рисунках 3.21 -3.24 надано відповідні форми-відображення зв’язків, які допомагають встановити необхідні зв’язки між елементами баз даних.

Рисунок 3.21 – Форма-відображення зв’язків „Загальні-загрози/ задачі захисту”

Рисунок 3.22 – Форма-відображення зв’язків „Атаки/ задачі захисту”

Рисунок 3.23 – Форма-відображення зв’язків „Положення ПБ/ задачі захисту”

Рисунок 3.24 – Форма-відображення зв’язків „Правила ПБ/ задачі захисту”

База даних вимог безпеки відображає ієрархію вимог безпеки, що закріплена в міжнародному стандарті (Рис. 3.25)

Рисунок 3.25 – Ієрархія вимог безпеки

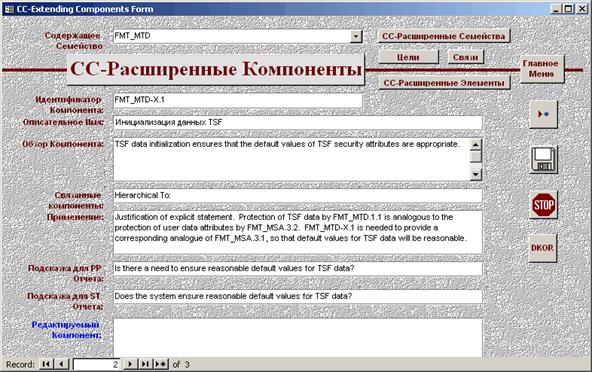

На рисунках 3.26-3.28 наведено відповідні форми.

Рисунок 3.26– Форма „Класи вимог”

Рисунок 3.27– Форма „Родини вимог”

Рисунок 3.28– Форма „Компоненти”

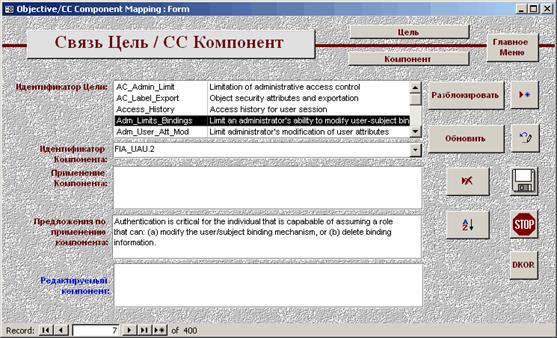

Між елементами бази даних „Задачі захисту” та „Компоненти вимог” встановлені зв’язки, що визначають, які функціональні вимоги та вимоги гарантій необхідно обрати для досягнення задачі захисту. На рисунку 3.29 наведено форму-відображення зв’язків, яка допомагає відстежити такі зв’язки.

Рисунок 3.29 – Форма-відображення зв’язків „Задачі захисту / Компоненти вимог”

Таким чином, використовуючи базу знань CC PKB можна провести аналіз середовища, загроз безпеці та політики безпеки, обрати задачі захисту та відповідні функціональні вимоги безпеки, вимоги гарантій, а також здійснити опис всіх цих елементів.

На рисунку 3.30 наведено приклад формування вимог безпеки.

Рисунок 3.30– Приклад формування вимог безпеки

3.5 Методика формування

функціональних вимог безпеки

та вимог гарантій

Розглянемо методику формування функціональних вимог безпеки та вимог гарантій за допомогою бази CC PKB.

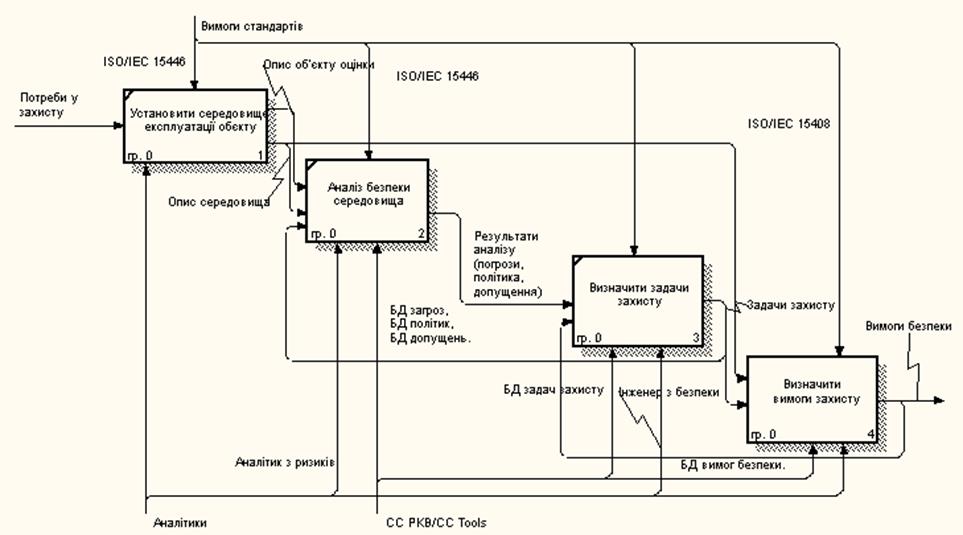

На рисунку 3.31 надано контекстна діаграма процесу формування вимог безпеки.

Рисунок 3.31 – Контекстна діаграма процесу формуванням вимог безпеки

Декомпозиція контекстної діаграми приводить до наступної функціональної діаграми (Рис. 3.32–3.33).

Рисунок 3.32 – Декомпозиція діаграми процесу формуванням вимог безпеки

Рисунок 3.33 – Декомпозиція діаграми обґрунтування вимог

Вхідними даними для процесу формування вимог є потреби у забезпеченні безпеки, які напрдикінці будуть перетворені у вимоги безпеки.

Першим кроком є задача визначення середовища безпеки об’єкту оцінки. На основі загального уявлення про об’єкт оцінки інженер здійснює загальний опис об’єкту оцінки та середовища безпеки. Під час виконання цієї задачі інженер керується вимогами стандарту ISO/IEC 15408 та ISO/IEC 15466 (розділ 4). Результатами виконання задачі є:

- опис об’єкту оцінки, який як мінімум має містити визначення об’єкту оцінки, призначення та послуги (функції), що надаються об’єктом оцінки;

- первинний опис середовища безпеки який містить опис фізичного середовища, логічного середовища, опис взаємодії об’єкту оцінки з середовищем, суб’єктів які безпосередньо виконують функції об’єкту оцінки, характеристики потенційних порушників та ресурси (активи), які підлягають захисту.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.