Рисунок 3.5 а) – Структура профілю захисту

Рисунок 3.5 б) – Структура завдання захисту

З метою автоматизації процесу формування вимог безпеки розроблені спеціалізоване програмне забезпечення:

- база знань Common Criteria Profiling Knowledge Base (CC PKB);

- системи автоматизованого проектування CC Tools.

3.4 Стислий опис CC PKB

База знань CC PKB є базою даних, що розроблена у середовищі MS Access.

Призначення CC PKB полягає у наданні інженеру з безпеки вихідних даних щодо загроз безпеки, цілей безпеки, положень та правил безпеки та вимог безпеки.

За допомогою CC PKB можна:

- здійснити аналіз середовища ІТ-продукту (системи) та сформувати припущення щодо умов експлуатації;

- провести аналіз загроз безпеці та базових правил (положень) політики безпеки;

- визначити задачі захисту;

- визначити вимоги безпеки;

Таким чином CC PKB здійснює інформаційне забезпечення процесу формування вимог безпеки.

Структура CC PKB надана на рисунку 3.6

Рисунок 3.6 – Загальна структура CC PKB

До складу CC PKB входять:

- база даних загроз безпеки;

- база даних правил політик безпеки;

- база даних припущень з підказками;

- база даних цілей безпеки;

- база даних функціональних вимог та вимог гарантій

Між елементами бази даних встановлені логічні зв’язки, що відбивають знання експертів.

За допомогою основної форми (Рис. 3.7) можна отримати доступ до елементів будь-якої бази даних.

Рисунок 3.7 Зовнішній вигляд основної форми CC PKB

База даних загроз безпеці складається з трьох баз даних: база даних джерел загроз, база даних загальних загроз, база даних атак. Елементи бази даних утворюють ієрархію загроз безпеці (Рис. 3.8)

Рисунок 3.8 – Ієрархія загроз

На рисунках 3.9 -3.11 наведено форми, що надають доступ до баз даних джерела загроз, загальних загроз та атак відповідно.

Рисунок 3.9 – Форма „Джерело загрози”

Рисунок 3.10 – Форма „Загальні загрози”

Рисунок 3.11 – Форма „Атаки”

Встановлено шість основних джерел загроз:

- системний адміністратор;

- неавторизована особа (зловмисник);

- фізичне середовище;

- розробник ІТ-продукту (системи);

- системне / апаратне / програмне забезпечення;

- авторизований користувач.

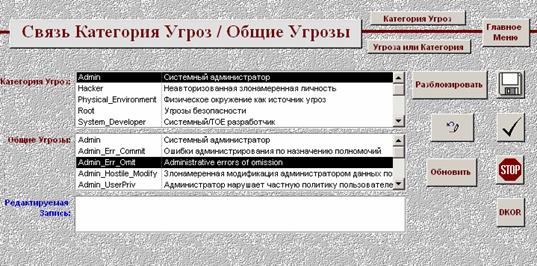

Для кожного джерела загроз визначені відповідні загальні загрози. Зв’язок між джерелом загроз та загальними загрозами можна визначити за допомогою форми-відображення зв’язків (Рис. 3.12)

Рисунок 3.12 – Форма-відображення зв’язків „Джерело загроз/загальні загрози”

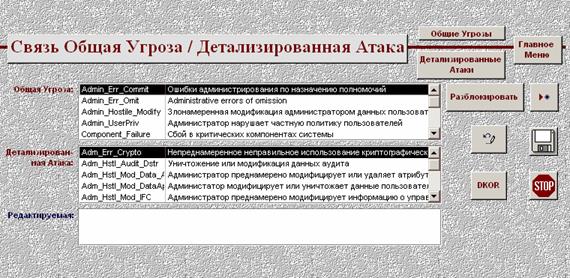

Для кожної загальної загрози встановлені відповідні атаки. Зв’язок встановлюється формою-відображенням зв’язків „Загальна-загроза/атака”( Рис. 3.13)

Рисунок 3.13 – Форма-відображення зв’язків „Загальна-загроза/атака”

Використовуючи ці форми можна проаналізувати та побудувати відповідне дерево загроз для ІТ-продукту (системи).

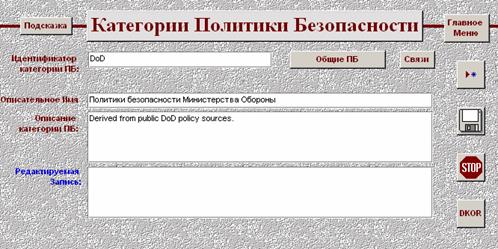

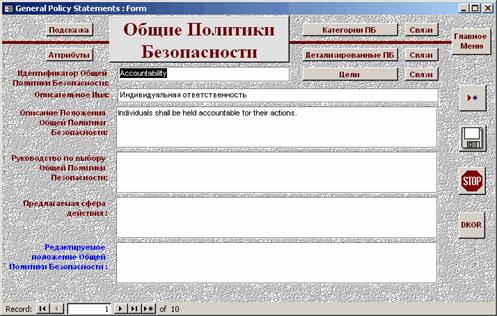

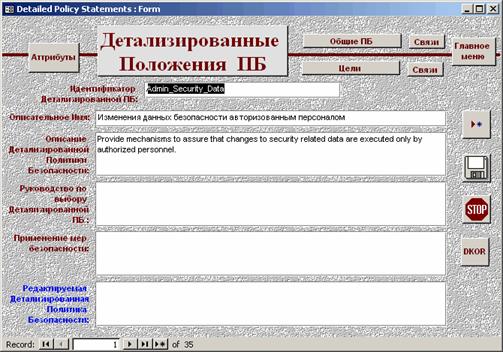

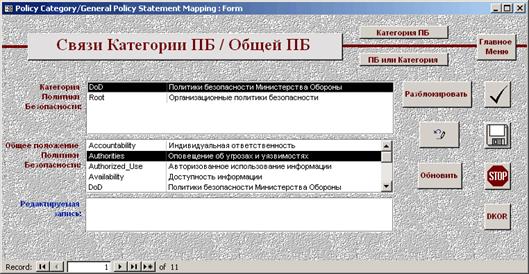

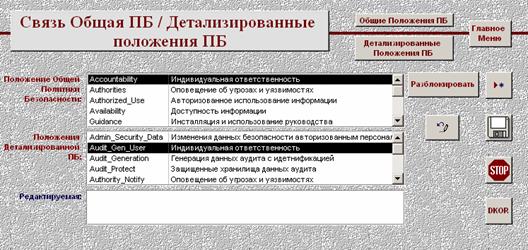

Аналогічну структуру побудови має база даних політик безпеки, яка складається з бази даних категорій політик (визначено дві категорії), бази даних положень політик безпеки та бази даних правил політик безпеки. На рисунках 3.14-3.16 наведено форми, що надають доступ до відповідних баз даних. На рис 3.17 та 3.18 надано відповідні форми-відображення зв’язків.

Рисунок 3.14 – Форма „Категорії політик”

Рисунок 3.15 – Форма „Загальні положення політик безпеки”

Рисунок 3.16 – Форма „Правила політик безпеки”

Рисунок 3.17 – Форма-відображення зв’язків „Категорії політик / Загальні положення політик безпеки”

Рисунок 3.18 – Форма-відображення зв’язків „Загальні положення політик безпеки/ Правила політик безпеки”

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.