Одержувач B на початку підносить ![]() до

до ![]() степеня.

степеня.

(7)

(7)

(8)

(8)

(7) = (8)

Отже, можна розшифрувати З2.

![]() (9)

(9)

* - множення

( - зворотне, тобто розподіл

Підсумок:

1.

має більш високу

стійкість, чим RSA, для її розкриття необхідно визначити ![]() і така можливість є. Перебування

і така можливість є. Перебування ![]() - задача дискретного логарифма.

- задача дискретного логарифма.

2.

Компрометація ![]() ще не приводить до повної компрометації

всієї криптограми.

ще не приводить до повної компрометації

всієї криптограми.

3. Завдання.

Показати, що якщо З1 використовується для декількох блоків, то така криптограма зламується за поліноміальний час ( не вище чим з поліноміальною складністю).

|

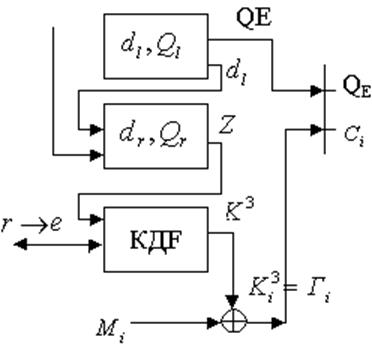

рис.10.1- Спрямоване зашифрування

![]() (10)

(10)

При розгляді структури зашифрування будемо думати, що

l і r відомо користувачу (а, b, f(x),q, u, g, nc) загальносистемні параметри.

Будемо думати, що l і r здійснили 1 етап розподілу ключів за схемою Діфі –

Хелмана. ![]() ,

, ![]() . Для

зашифрування використовується

. Для

зашифрування використовується ![]() - відкритий ключ

одержувача, відповідно до методу Ель – Гамаля генерується

- відкритий ключ

одержувача, відповідно до методу Ель – Гамаля генерується ![]() - сеансовий ключ, причому

- сеансовий ключ, причому ![]() використовується тільки для зашифрування,

а

використовується тільки для зашифрування,

а ![]() передається одержувачу разом із криптограмою.

На першому кроці обчислюють загальний секрет :

передається одержувачу разом із криптограмою.

На першому кроці обчислюють загальний секрет :

![]() (11)

(11)

Z перетворюється в бітовий рядок (Z = Xz – наприклад

). І далі цей бітовий рядок надходить у блок КД формування ключової

послідовності![]() чи зашифрування. Z є вихідним ключем. На виході

КД формуються

чи зашифрування. Z є вихідним ключем. На виході

КД формуються ![]() зашифрування і повідомлення

зашифровується. Ключ зашифрування в КД формується на основі ключа Z, додаткових

даних Д, що користувач вибирає сам і за рахунок хешування інформації.

зашифрування і повідомлення

зашифровується. Ключ зашифрування в КД формується на основі ключа Z, додаткових

даних Д, що користувач вибирає сам і за рахунок хешування інформації.

|

![]() (12)

(12)

При цьому ![]() блоки формуються як :

блоки формуються як :

![]() (13)

(13)

Hi – елемент ключа зашифрування

![]() - випадкова

послідовність.

- випадкова

послідовність.

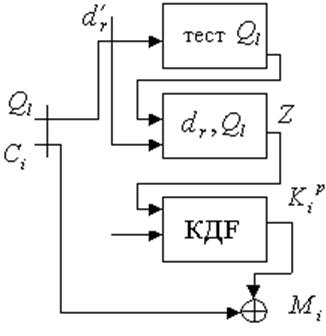

Тестуємо ![]() - перевіряється

цілісність

- перевіряється

цілісність ![]() , потім обчислюється загальний секрет Z з

використанням

, потім обчислюється загальний секрет Z з

використанням ![]() . КД формує

. КД формує ![]() розшифрування по методу (13), далі

здійснюється потокове розшифрування.

розшифрування по методу (13), далі

здійснюється потокове розшифрування.

Висновки:

У такий спосіб застосування протоколу Діфі – Хелмана

на ЕК разом із симетричним зашифруванням / розшифруванням дозволяє з однієї

сторони здійснити спрямоване зашифрування, з іншої сторони дозволяє здійснити

симетричне шифрування. По суті нам потрібно виконати обчислення ![]() тільки один раз на початку сеансу.

Реалізуються більш високі швидкості шифрування. Стійкість базується на рішенні

дискретного логарифма в групах точок ЕК.

тільки один раз на початку сеансу.

Реалізуються більш високі швидкості шифрування. Стійкість базується на рішенні

дискретного логарифма в групах точок ЕК.

Лекція №12

Теорія автентичності

Введення і модель погроз

1. Основні поняття і визначення.

2. Модель погроз.

3. Вступ у теорію автентичності професора Симонсона.

Основні поняття і визначення

Цілісність інформації і ресурсів – це властивість захищеності інформації від випадкової чи навмисної її модифікації яка забезпечується за рахунок застосування криптографічних методів захисту інформації.

Спостережність – є властивість захищеності інформації і ресурсів (комп'ютерні мережі, АСУ і т.д.), що забезпечує реєстрацію і спостереження за діями об'єктів процесу й автентифікацію всіх об'єктів процесу, відстеження небезпечних дій, попередження обмеження чи користувачів процесів, насамперед за рахунок криптографічного захисту інформації.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.