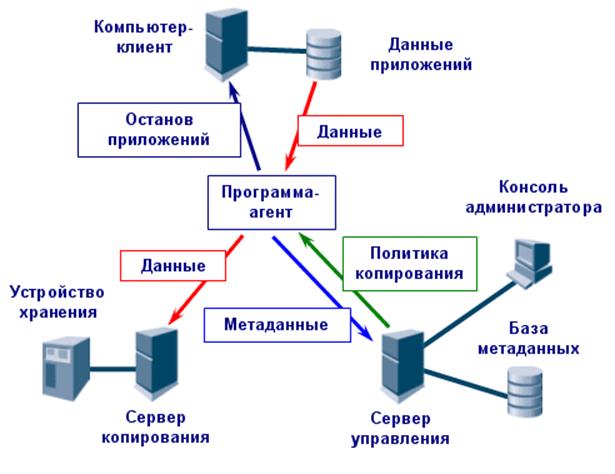

Система резервного копирования и архивирования данных позволяет защитить данные от разрушения не только в случае сбоев или выхода из строя аппаратуры, но и в результате ошибок программных средств и пользователей. Важность этого компонента СХД подтверждается результатами анализа Gartner Group в соотетствии с которыми 43% компаний, испытавших крупную необратимую потерю корпоративных данных, не смогли продолжить свое существование. Полнофункциональная система резервного копирования имеет многоуровневую архитектуру и включает в себя сервер управления резервным копированием, один или несколько серверов копирования данных с подключенными к ним устройствами резервного копирования, программы агенты резервного копирования, установленные на клиентских рабочих станциях и консоль администратора системы резервного копирования (см. рис).

Рис. 9. Архитектура системы резервного копирования и архивирования данных

Администратор системы резервного копирования (Backup Administrator) ведет специальную базу метаданных (списки компьютеров - клиентов резервного копирования, устройств записи и носителей хранения резервных данных и т. д.), которая хранится на сервере управления резервным копированием, а также составляет расписание резервного копирования.

В соответствии с расписанием или по команде оператора сервер управления даёт команду программе-агенту, установленной на компьютере-клиенте, начать резервное копирование данных в соответствии с выбранной политикой. Программа-агент начинает сбор и передачу данных, подлежащих резервированию, на сервер копирования, указанный ей сервером управления. Сервер копирования сохраняет полученные данные на подключенное к нему устройство хранения данных. Информация о процессе (какие файлы копировались, на какие носители осуществлялось копирование и т.п.) сохраняется в базе метаданных. Эта информация позволяет найти местоположение сохраненных данных в случае необходимости их восстановления на компьютере-клиенте.

Чтобы система резервного копирования сохраняла непротиворечивые данные компьютера-клиента, они не должны подвергаться изменениям в процессе их сбора и копирования программой-агентом. Для этого приложения компьютера-клиента должны завершить все транзакции, сохранить содержимое кэшей на диск и, возможно, приостановить свою работу. Этот процесс инициируется по команде программы-агента, передаваемой ею приложениям компьютера-клиента.

Функциональные возможности – способность ИС обеспечивать функции, удовлетворяющие заранее установленным потребностям заказчика в заданных условиях. Эта характеристика связана с тем, какие функции и задачи решает ИС, в то время как остальные - главным образом с тем, когда и как они могут выполняться. Субхарактеристики и атрибуты Функциональных возможностей можно охарактеризовать категориями и качественными описаниями функций, для которых трудно определить какие – либо меры и шкалы. Поэтому они и отнесены в группу категорийно-описательных метрик.

Среди субхарактеристик Функциональных возможностей нас особенно будет интересовать защищенность ИС.

Защищенность (Security) - свойство ИС защищать программы, информацию и данные. В критериях защиты и обеспечения безопасности для конкретной ИС, сосредотачиваются разнообразные атрибуты, которые в ряде случаев трудно или невозможно описать количественно, и приходится оценивать экспертно или по бальной системе.

Основное внимание в практике обеспечения безопасности применения ИС сосредоточено на защите от внешних угроз (external threats) - злоумышленных разрушений, искажений и хищений программных средств и информации баз данных. Обычно при этом подразумевается наличие лица, заинтересованного в доступе к конфиденциальной или полезной информации с целью ее незаконного использования, хищения, искажения или уничтожения (злоумышленник – intruder). Злоумышленника следует отличать от хакера (hacker) - лица, совершающее различного рода незаконные действия в сфере информационных технологий (несанкционированное проникновение в чужие компьютерные сети и получение из них информации; незаконные снятие защиты с программных продуктов и их копирование; создание и распространения компьютерных вирусов и т.п.).

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.