Величина потенциального ущерба должна быть определена для каждого информационного актива во всех рассматриваемых областях ИТ рисков.

Уязвимость.Для определения числового значения, характеризующего уязвимость, используются собранные по результатам интервью оценки эффективности действующих в компании контролей OCTAVE.

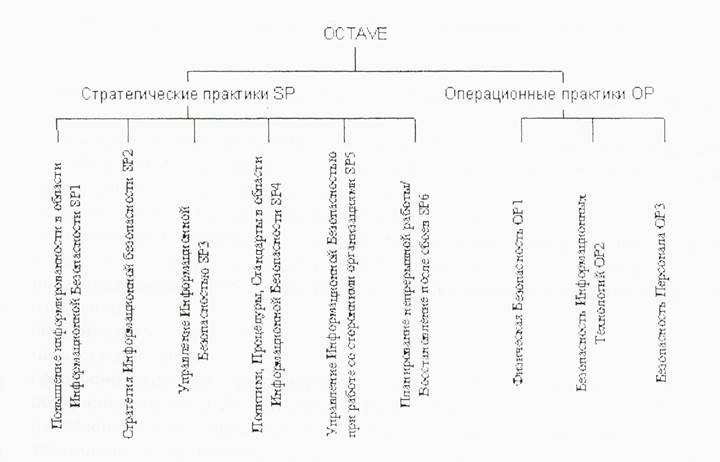

Всего контролей OCTAVE более двухсот и они распределены по двум большим группам, которые представлены на нижеприведенном рисунке

Рисунок ... Структура контролей OCTAVE.

Структура контролей OCTAVE следующая:

Повышение информативности в области информационной безопасности SP1.

Стратегия информационной безопасности SP2.

Управление информационной безопасностью SP3.

Политики, процедуры, стандарты в области информационной безопасности SP4.

Управление информационной безопасностью при работе со сторонними организациями SP5

Планирование непрерывной работы. Восстановление после сбоев SP6..

Физическая безопасность OP1.

Безопасность информационных технологий OP2.

Безопасность персонала OP3.

Согласно методологии OCTAVE. уязвимости рассчитываются для

ИТ инфраструктуры в целом во всех областях ИТ рисков;

нарушение конфиденциальности, целостности информационных

активов и их доступности (повреждение/утеря актива или его временная

недоступность).

Согласно методологии OCTAVE. уязвимости рассчитываются для

ИТ инфраструктуры в целом во всех областях ИТ рисков;

нарушение конфиденциальности, целостности информационных

активов и их доступности (повреждение/утеря актива или его временная

недоступность).

Величина уязвимости рассчитывается по формуле:

1 - (А : В),

где:

А - эффективность имеющихся (внедренных) контролей;

В - эффективность всех контролей OCTAVE.

Расчет эффективности одного контроля в одной из областей ИТ рисков производится перемножением коэффициента эффективности данного контроля на коэффициент его значимости в данной области:

Эn=Оnх Кn, где:

Оn- оценка эффективности контроля;

Кn - коэффициент значимости контроля в данной области рисков.

Выборочный пример коэффициентов значимости контролей по областям рисков приведен в таблице ниже.

Таблица 8. Пример коэффициентов значимости контролей (Кn)

|

SP1.1 № по OCTAVE |

Описание контроля |

Коэффициент значимости контроля (Кn) по областям ИТ-рисков |

|||

|

Конфиденциальность |

Целостность |

Доступность |

|||

|

Повреждение/ потеря данных |

Недоступность сервиса |

||||

|

Пользователи ознакомлены со своими задачами и ответственностью в области информационной безопасности. Задачи и ответственность пользователей документально оформлены и исполняются. |

0,8 |

0,8 |

0,8 |

0,8 |

|

|

SP3.2 |

Ответственность за обеспечение безопасности включена в трудовые соглашения и/или должностные инструкции всех сотрудников. |

0.7 |

0.7 |

0.1 |

0.1 |

|

OP1.1.1 |

Существуют утвержденные планы физической защиты помещений. |

0.8 |

0.8 |

0.8 |

0.8 |

|

OP2.1.1 |

Существует утвержденный план защиты систем и сетей. |

0.2 |

0.2 |

0.2 |

0.2 |

|

OP2.1.9 |

Сотрудники IT следуют утвержденным процедурам предоставления, изменения и удаления учетных записей, прав и паролей. Уникальные идентификаторы применяются для всех пользователей, включая третьих лиц. Пароли, устанавливаемые по умолчанию, изменены для всех систем. |

0.8 |

0.8 |

0.1 |

0.1 |

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.