1. Для моделирования условий функционирования программного обеспечения, максимально приближенных к реальным, необходимо обеспечить адекватность структуры, информационных связей и потоков модели структуре, информационным связям И потокам реальной системы.

2. Использование модульного подхода к построению систем позволит обеспечить взаимозаменяемость программных модулей модели и реальной системы. В силу того, что в модель может быть интегрировано одновременно несколько программных модулей реальной системы, данный подход обеспечивает проведение, как автономного анализа и тестирования программных модулей, так комплексного.

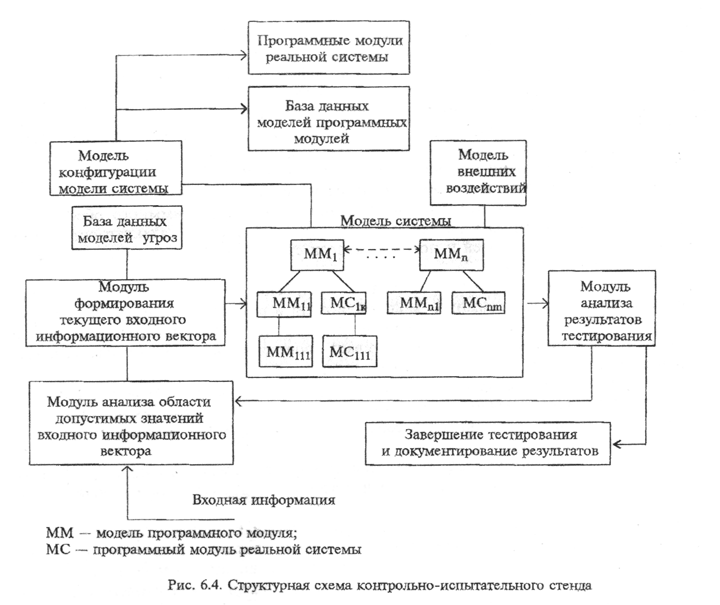

Структурная схема контрольно-испытательного стенда представлена на рис.6.4. Контрольно-испытательный стенд состоит из следующие основных модулей:

· Модель системы, включающей в себя модели программных модулей и программные модули реальной системы;

· Модель внешних воздействий, предназначенная для имитации среды функционирования системы и внешних факторов, действующих на нее со стороны внешних объектов;

· Модуль конфигурации модели системы, обеспечивающий регистрацию и динамическое включение программных модулей в состав модели системы. При этом предполагается, что модели программных модулей хранятся в специализированной базе данных и распаковываются перед включением в состав модели, программные модули реальной системы находятся на доступном носителе информации в рабочем состоянии;

· Модуль анализа области допустимых, значений информационного входного вектора, обеспечивающий первичную обработку входной информации с целью определения граничных условий работы системы;

· Модуль формирования текущего входного информационного вектора, осуществляющий вычисление значений каждой составляющей входного информационного вектора для очередной итерации, используя при этом информацию от модуля анализа области допустимых значений и реакцию от модуля анализа результатов тестирования на предыдущей итерации. Формирование входного вектора производится с учетом моделей угроз...

· База данных моделей угроз, предназначенная для хранения, накопления и модификации моделей угроз. При этом предполагается, что модели угроз представляются в формализованном виде;

· Модуль анализа результатов тестирования, осуществляющий анализ результатов испытаний системы путем сравнения с ранее накопленной априорной информацией. В случае отсутствия априорной информации, результаты должны быть оценены экспертами;

· Модуль документирования, обеспечивающий документирование и протоколирование результатов комплексного анализа и тестирования программных модулей.

Конкретные пути решения на этапе разработки и реализации данной системы во многом определяются операционной системой, в которой она должна использоваться. Немаловажным также является тот факт, что все программные модули должны ???

Наиболее сложной и трудоемкой задачей является разработка механизма согласования и сопряжения информационных потоков между программными модулями системы при условии обеспечения открытости контрольно-испытательного стенда по информационным связям. В качестве теоретической основы для построения данного стенда целесообразно использовать теорию сетей Петри и хорошо согласующийся с ней объектно-ориентированный подход к разработке программного обеспечения.

1. Б.П.Палкчун, Р.М.Юсупов. Оценка надежности ПО, СПб, Наука, 1994.

2. И.Й.Безруков. Компьютерная вирусология: Справочное руководство, Киев, 1994.

3. Р-М. Юсупов, В.И.Воробьев. Отчет о НИР "Разработка методики оценки степени безопасности программного обеспечения". -СПб.: 1991.

4. АЩербаков. Разрушающие программные воздействия. -М.: Эдель, 1993. -64с.

5. Блейхут Р. Теория и практика кодов, контролирующих ошибки. М., 1986.

6. Пцтерсон У., Уэлдон Э. Колы, исправляющие ошибки- М., 1976.

7. Курочкин Ю.А., Смирнов А. С., Степанов В.А. Надежность и диагностирование цифровых устройств и систем. СПб, изд-во СП6ГТУ,1993.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.