Пользователь идентифицирует себя именем (идентификатором), при этом проверяется относиться ли регистрирующийся пользователь к пользователям идентифицирующей системы.

Аутентификация – контроль процедуры идентификации.

Пользователь при аутентификации вводит пароль, правильность введенного пароля однозначно подтверждает соответствие меду регистрирующимся пользователем и идентифицированным в системе пользователем.

В общем случае аутентификация и идентифицироваться могут не только пользователи, но и другие субъекты, к примеру, процессоры.

Процедура аутентификации и идентификации принято называть процедурой авторизацией.

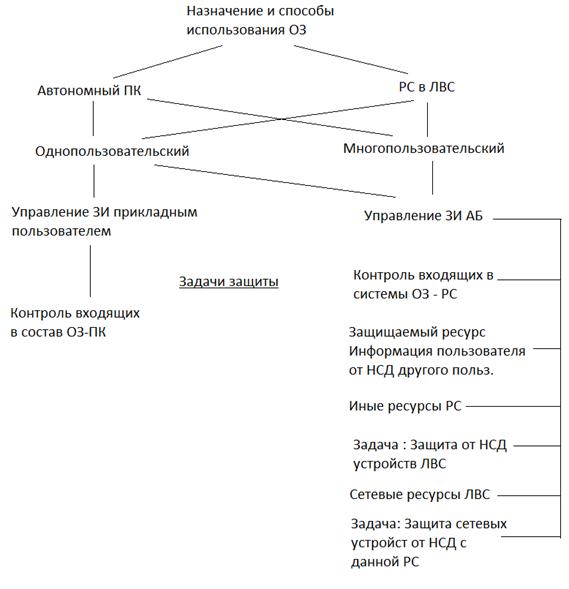

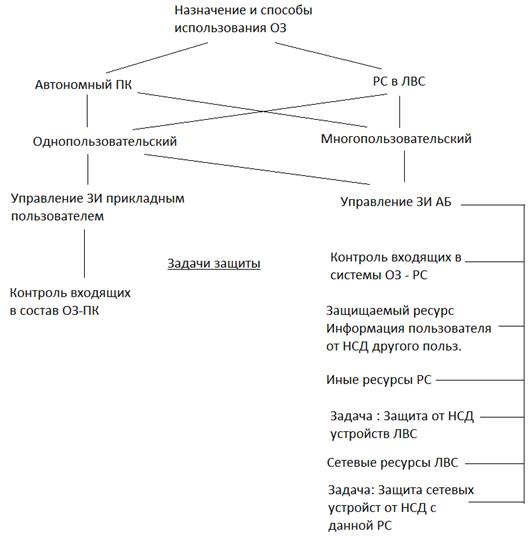

В соответствии с соответствием объектом защиты определяется перечень механизмов защиты, перечень защищаемых ресурсов и источников угроз.

Назначения и способы использования объектов защиты:

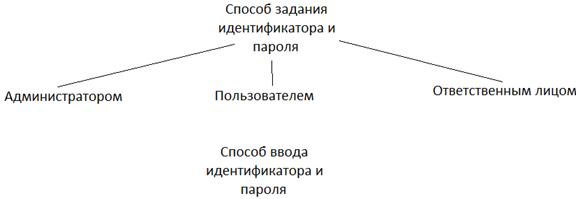

Существует ряд механизмов классификаций авторизаций. При этом используется следующие признаки:

· Функции назначения

· Принадлежность идентификаторов и паролей

· Способы задания идентификаторов паролей

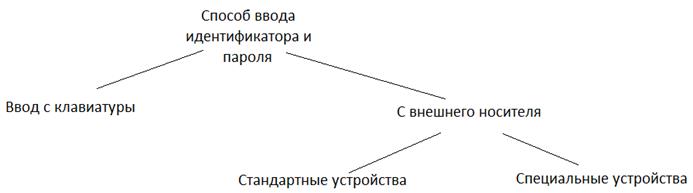

· Способы ввода идентификаторов и паролей

По функциональному назначению процедуры авторизации могут быть классифицированы следующим способом.

Классификация по принадлежности идентификатора и пароля

По функциональному назначению парольной защиты механизмы используют для:

·

Контроля загрузки системы

Контроль загрузки чаще всего выполняется средствами БИОСа.

· Контроль функционирования

· Разблокировка и блокировка системы

Для решения задач функционирования используется:

· Контроль доступа в системы

· Контроль запуска процессов

· Контроль к локальным и сетевым ресурсам

Блокировка

· Выполняется самим пользователем, в т.ч. и администратором безопасности, может выполняться автоматически по событию.

· Стандартные устройства (дискеты)

· Специализированные (Различные электронные ключи)

Учетные данные могут храниться:

· на носителе

· На самом объекте защиты

· На сервере безопасности

Пароли на устройствах хранения обязательно хешируются.

В процессе идентификации сравниваются не пароли, а хеши. Обычно для хеширования используют криптостойкий алгоритм.

Угрозы взлома парольной защиты:

· Явные

o Физические

§ Хищение

§ Визуальный съем пароля

o Технические

§ Подбор пароля

· Автоматизированный

· Автоматический

§ Съем пароля

· Скрытые

o Технический съем пароля при вводе

§ Сниффер клавиатурный

§ Сниффер канала

o Отключение механизма авторизации

o Модификация учетной записи

§ Замена учетных данных

§ Сброс пароля

Способы ввода пароля:

·

Консольный

(Легко поддается визуальному наблюдения)

o

Комбинированный

(Двухуровневый. С клавиатуры вводиться пин код , а затем извлекается из

ключевого контейнера извлекается либо пароль, либо хеш)

· С внешнего носителя

o Комбинированный

· Использование биометрии

Если расставить приоритет по по использовании ввода:

· Биометрия

· Комбинированный

· С внешнего носителя

Рассмотрим основные способы усиления парольной защиты:

· Задание дополнительных требований к параметрам пароля

o Увеличение длины пароля

o Расширения алфавита

§ Количество символов

§ Типы символов

· Наложение ограничения на процедуру аутентификации

o Число попыток ввода

o Число типов символов в пароле

o Повторяемость

o Проверка на простоту

o Период смены

А – алфавит

L – длина пароля

R – число комбинаций

R=f(A,L)=AL

Пример:

L=4, А=36

R = 1679616

L=6, A=36

R=2176782336

P1 – вероятность подбора пароля.

P1=1/R

n-число попыток взлома за t.

Р(Ф)=F(A,L, P1,n(t),T)

Способы усиления:

· Увеличение А и L

· Снижение P1

o Запрет простых

o Запрет на повторяемость

·

Ограничение числа не верно введенных попыток.

При исчерпании попыток – блокировка учетной записи.

P=f(A,L, P1,N)

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.