![]()

Л – общий поток НСД.

Основным показателем защищенности принято считать коэффициент защищенности D. Он характеризует относительное уменьшение риска в защищенной системе в соотношении с незащищенной.

![]()

Rзащ – риск в защищенной системе

Rнезащ – риск в незащищенной системе

При сведении задачи оптимизации защищенности можно её свести к однокритериальной, параметрической:

D(Cинф, Рвзл)àmax

![]()

Схематически взаимосвязь исходных данных и процесс сведения к задачи однопараметрической

Показатели защищенности:

Попробуем выразить коэффициент защищенности D через параметры угроз.

W-кол-во видов гроз

Сi(i=1,w) ущерб от реализации угроз i-го типа

![]() i(i=1,w)

интенсивность потока взломов i-го типа

i(i=1,w)

интенсивность потока взломов i-го типа

![]() i(i=1,w)

вероятность появления угроз i-го типа

i(i=1,w)

вероятность появления угроз i-го типа

![]()

Pi(i=1,w) вероятность отражения угрозы.

Способы определения исходных данных для оценивания защищенности.

Для задания интенсивности и вероятности угроз можно воспользоватся следующими способами:

·

Метод статистической оценки МСО – ![]() – берется из печатных источников.

– берется из печатных источников.

· Писсимистически-оптимистический подход ОПП

o Способ равных интенсивностей – интенсивность всех угроз одинакова.

o Способ пропорциональности потерь – интенсивность угроз пропорционально потерям.

·

Метод экспертных оценок – задается лингвистический словарь оценок

(отлично, хорошо, удовл, плохо), задается набор вопросов и условное значение

классификации экспертов. Производится опрос всех экспертов. После опроса всех

экспертов с учетом их классификации, определяется общая средняя оценка группы и

согласованность ответов для каждого вопроса. Каждый эксперт оценивает Pi и Qi. Затем оценки при помощи

словаря переводятся в численные значения [0,1]

![]()

Затем расчитывается согласованность ответов для общих оценок.

Согласованность

вычисляется при помощи среднеквадратического отклонения и выражается в

процентах.

Максимальная согласованность достигается при одинаковых оценках экспертов, а

при максимальном расбросе при разных оценках экспертов.

·

Задание стоимости похищенной (уничтоженной, искаженной)

информации.

Ci (руб/бит)

V (бит/с)

te – продолжительность атаки

Vi (бит) – объем

![]()

·

Задание затрат от нарушения к доступу к информации

Dos, Ddos

Ci (руб, бит)

tc

Сi=Cit

· Принцип и характер воздействия

o Локально

o Глобально

· Используемые технические средства (Сканирование клавы, монитора)

· Цель атаки

Ci – цель атаки

![]() – результат мониторинга (1)

– результат мониторинга (1)

Pi – в соответствии с механизмами (2)

1) Статистический подход и предыдущий опыт

2) Пессимистический

поход (максимальный ущерб), при этом вероятность взлома вычисляется как

произведение по всем нарушениям: Pi=П(1-Рк)

Рк – вероятность отражения i-ой угрозы средством

защиты.

3)

Основная особенность проектирования СЗИ состоит в том, что в процессе функционирования полу угроз принципиально изменяется. Постоянно появляются новые угрозы, имеющие новый характер. Механизмов защиты от них может не существовать, по этому защищенность систем постоянно падает.

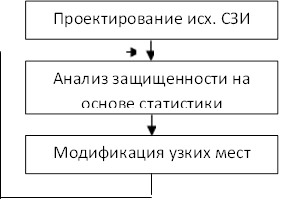

Процесс проектирования СЗИ должен носить итерационный характер и должен включать 3 этапа:

1. Проектирование первоначального облика СЗИ.

2. Анализ защищенности на основе статистических данных. Анализ статистики, полученной при эксплуатации системы.

3. Модификация узких мест СЗИ

Далее система защиты возвращается в режим эксплуатации.

![]() Таким образом можно изобразить это процесс.

Таким образом можно изобразить это процесс.

|

Процесс оценивания защищенности можно представить в 4 этапах:

1) Расчет

параметров Ci, Pi, ![]()

Расчет параметров для оценивания защищенности по исходным данным, полученным из статистики. А при отсутствии статистики, любым выше описанным способом.

2) Расчет показателей защищенности D, Цсзи, Псзи, (dПсзи).

3) Выбор системы защиты (набора механизмов) с максимальным коэффициентом защищенности D*=max{D}, удовлетворяющее ограничение по стоимости и по производительности.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.