Таким образом при проектировании СЗИ необходимо учитывать:

· Комплексирование разнородным механизмов в единую систему.

· Взаимное влияние друг на друга защитных механизмов.

· Оптимальность построения систем защиты

· Ориентация на статистику угроз, в том числе с прогнозом на будущее.

На основе этого можно сформулировать два подхода:

1) Каждый механизм проектируется с учетом его влияния на систему и с учетом реализации функций защиты другими механизмами

2) Проектирование оптимальной СЗИ – многокритериальная задача.

Проектирование СЗИ должно осуществляется с учетом потенциальных угроз и скрытых каналов НСД.

Кроме защиты рабочей станции появляется задача взаимодействия защищаемых объектов. Рабочая станция может рассматриваться как станция с удаленным доступом с другой машины.

Отсюда вытекают 4 следующие особенности:

1) Рабочая станция в ЛВС может быть средством удаленного несанкционированного доступа.

2) Если на рабочей станции содержится конфиденциальная информация, то она может быть защищена обычными механизмами защиты для автономного ЭВМ.

3) Необходимо средство защиты для информационных потоков.

4) Необходимо централизованное управление. Наличие администратора безопасности.

Функции администратора безопасности:

· Удаленное управление СЗИ, установленное на рабочих станциях.

· Контроль за действиями пользователей на защищаемых объектах.

· Оперативная обработка информации аудита, формируемого механизмами защиты.

· Выработка реакции на определенные вида событий: блокировка станций.

В ЛВС возможно наличие нескольких информационных потоков с разными уровнями конфиденциальности. В этом случае при проектировании ЛВС, необходимо решить три задачи:

1) Выделить информационные полсистемы.

2) Выполнить проектирование СЗИ для каждого информационного потока. При этом СЗИ может защищать несколько потоков с разным уровнем конфиденциальности.

3) Выполнить проектирование СЗИ для интерфейсов взаимодействия информационных потоков.

С учетом системного подхода задачи проектирования такой системы защиты, реализуется следующими этапами:

· Выделение информационных потоков, защиту которых необходимо обеспечить.

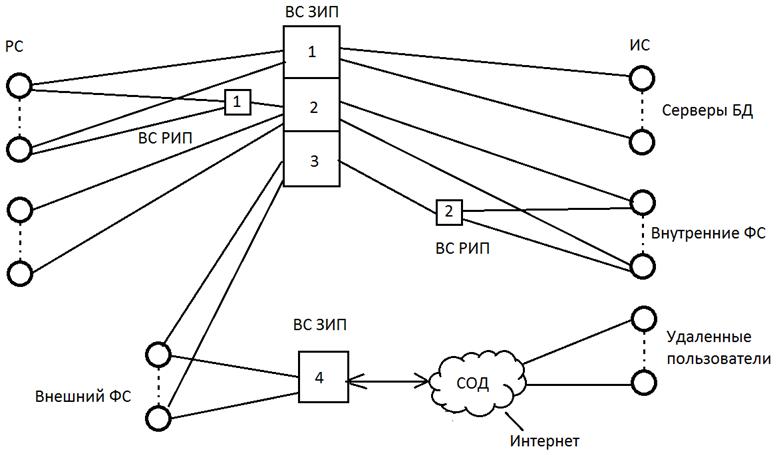

· Каждому информационному потоку ставится соответствие виртуальной системы защиты информационного потока (ВС ЗИП).

ВС ЗИП – это как правило программное обеспечение, устанавливаемое для защиты информационного потока.

· Для защиты интерфейсов взаимодействия и разделения информационных потоков, установить виртуальные системы разделения информационных потоков (ВС РИП).

· Разработка достаточных требований защищенности информационных потоков, с учетом их конфиденциальности.

· Разработка требований ВС ЗИМ

· Разработка требований к дополнительным системам защиты, устанавливаемые на рабочих станциях.

· Разработка требований к разработке к ВС РИП. К ним относится: требование к архитектуре в целом, требование к дополнительным средствам защиты.

Данные этапы рекомендуются для разработки организационно технических мероприятий по обеспечению информационной безопасности.

В типовой ЛВС организации выделим 4 информационных потоков:

· Внутренний информационный поток. РС ßà ИС БД

· Внутренний информационный поток. РС ßà Файловый сервер (внутренний)

· Внутренний информационный поток. Файловый сервер (внутренний) ßà Файловый сервер (внешний)

· Внешний информационный поток. Файловый сервер (внешний) ßà Удаленный протокол (VPN, OWA, SSL (https))

Необходимость ВС РИП 1 обусловлено тем, что одни и те же рабочие станции должны иметь доступ как к серверам баз данных, так и к внутренним файлам серверов.

Необходимость ВС РИП 2обусловленна тем, что внутренние файловые сервера обмениваются данными с внешними файловыми серверами .

4 ВС ЗИП предназначена для защиты информационных потоков:

1) РС ßà БД

2) РС ßà Файловый сервер (внутренний)

3) Файловый сервер (внутренний) ßà Файловый сервер (внешний)

4) Файловый сервер (внешний) ßà Удаленная рабочая станция

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.