Практическая работа по дисциплине «Методы и средства защиты информации» даёт представление о методах анализа и оценивания безопасности информационных объектов (анализ информационных рисков, аудит безопасности и т.п.) и о подходах к комплексному проектированию системы защиты информационных объектов. Работа предназначена для формирования начальных навыков анализа безопасности и проектирования системы защиты информационных объектов с применением инструментальных средств экспертизы безопасности.

Структура работы:

•

Постановка задачи

Постановка задачи

• Выявление сущностей и отношений (анализ ситуации и построение структурной модели)

• Проведение экспертизы и автоматический расчет оценок факторов риска

Результат: выявление наиболее значимых факторов, влияющих на безопасность. Формирование ТЗ.

• Формирование вариантов системы защиты

• Построение модели системы защиты

• Количественная экспертиза модели системы защиты

• Автоматический расчет оценок результативности вариантов системы защиты

• Расчет эффективности и выбор наилучшего, относительно поставленной цели и с учетом ограничений, варианта системы защиты

Спецификация объекта и среды

Объект защиты – информация, находящаяся на сервере локальной сети и на компьютерах сотрудников. Полный доступ к базе данных имеют не все сотрудники, только администратор может изменять информацию. Недопустима утечка или удаление информации, так как это может привести к серьезным проблемам.

Физическое представление защищаемого объекта – локальная сеть гостиницы. Условия функционирования – гостиница занимает небольшое здание.

Среда объекта – это некое пространство, воздействующее и взаимодействующее с объектом защиты.

Внешняя граница среды – определяется нашими возможностями по противодействию источникам угроз. Выберем внешнюю границу по физической границе занимаемых нашей гостиницей помещений.

Внутренняя граница среды (граница между объектом и средой) – объект включает в себя модули операционной системы, необходимые для работы с СУБД, и программу управления базой данных, т.к. они не могут нанести ущерб объекту. Всё остальное можно отнести к среде.

Выявление сущностей и отношений

(анализ ситуации и построение структурной модели)

Источники угроз:

1. Антропогенные источники угроз

Антропогенными источниками угроз безопасности информации выступают субъекты, действия которых могут быть квалифицированы как умышленные или случайные преступления.

В качестве антропогенного источника угроз можно рассматривать субъекта, имеющего доступ (санкционированный или несанкционированный) к работе со штатными средствами защищаемого объекта. Источники, действия которых могут привести к нарушению безопасности информации могут быть как внешние , так и внутренние.

Внешние источники могут быть случайными или преднамеренными и иметь разный уровень квалификации. К ним относятся:

ü Потенциальные преступники и хакеры

ü Недобросовестные партнеры

Внутренние источники, как правило, представляют собой высококвалифицированных специалистов в области разработки и эксплуатации программного обеспечения и технических средств, знакомы со спецификой решаемых задач, структурой и основными функциями и принципами работы программно-аппаратных средств защиты информации, имеют возможность использования штатного оборудования и технических средств сети. К ним относятся:

ü Основной персонал

ü Представители службы защиты информации

ü Вспомогательный персонал (уборщики, охрана)

2. Техногенные источники

угроз

2. Техногенные источники

угроз

ü и внутренними:

ü Некачественные технические средства обработки информации

ü Некачественные программные средства обработки информации

3. Стихийные источники угроз

ü

ü

ü

ü

ü

Угрозы:

1. Сбои оборудования:

ü Перебои электропитания ü Сбои дисковых систем

3. Потери, связанные с несанкционированным доступом:

ü Несанкционированное копирование, уничтожение или подделка информации

ü Ознакомление с посторонних лиц

4. Ошибки обслуживающего персонала и пользователей: ü Случайное уничтожение или изменение данных уничтожению или изменению данных

События риска:

ü Изменение данных

ü Нарушение структуры данных

Компоненты объекта: ü Сервер

ü Каналы связи

ü Рабочие станции

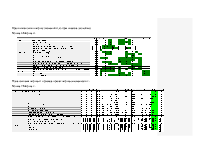

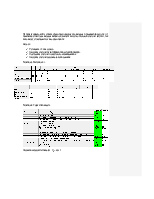

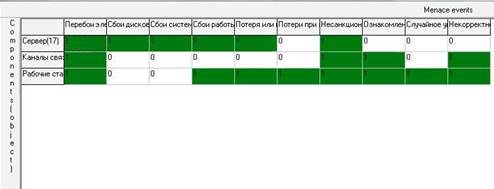

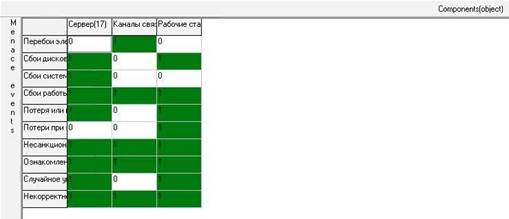

Таблица 1. Источники угроз – угрозы.

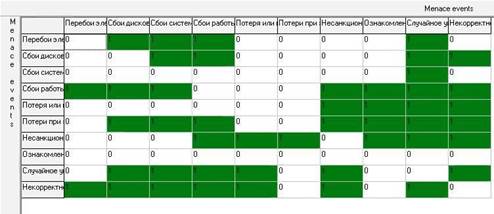

Таблица 2. Угрозы – угрозы.

Таблица 3. Компоненты – угрозы.

Таблица 4. Угрозы – компоненты.

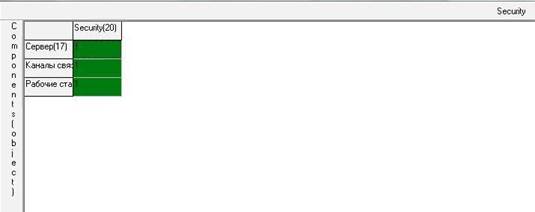

Таблица 5. Компоненты – безопасность.

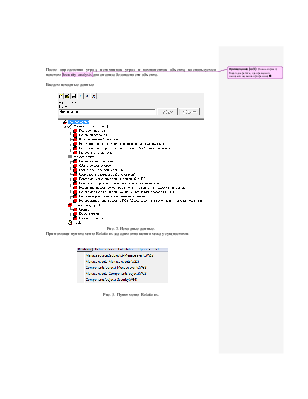

Из полученных диаграмм видно, что самыми серьезными являются влияния следующих угроз:

ü сбои работы серверов, рабочих станций, сетевого оборудования

ü несанкционированное копирование, уничтожение или подделка информации

ü некорректное использование ПО и АО, ведущее к уничтожению данных

Из всех компонентов сильнее всего влиять на безопасность защищаемого объекта будет сервер, хотя, как видно из диаграммы, влияние каналов связи и рабочих станций тоже велико.

Чтобы снизить

вероятность реализации угроз, для начала необходимо

Чтобы снизить

вероятность реализации угроз, для начала необходимо

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.