Т.к мы настраиваем маршрутизатор 1 филиала, то настройки будут следующего вида:

interface Tunnel1 //создание туннельного интерфейса

ip address 10.22.7.2 255.255.255.252// Присваиваем IP адрес туннелю

tunnel source FastEthernet1/0 // указываем что источник туннеля fe1/0

tunnel destination 210.200.6.2 //указываем физический IP адрес устройства, где заканчивается туннель.

Другие приграничные маршрутизаторы настраиваются аналогично.

После того как все туннели настроены, проверяем их работоспособность(посылаем ICMP запрос на Филиал 1:

Router#ping 10.22.7.1

Sending 5, 100-byte ICMP Echos to 10.22.7.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 17/50/63 ms

Так как туннель GRE VPN является простой инкапсуляцией IP пакета в новый IP пакет, то поле данных, где находится IP пакет нашей сети можно прочитать. Поэтому GRE туннели необходимо зашифровывать. Рассмотрим вариант шифрования с помощью протоколов IPSec. IPsec – это набор протоколов, использующийся для обеспечения сервисов приватности и аутентификации на сетевом уровне модели OSI. Эти протоколы можно разделить на два класса – протоколы защиты передаваемых данных (AH, ESP) и протоколы обмена ключами (IKE).

ESP (Encapsulating Security Payload — инкапсуляция зашифрованных данных) обеспечивает целостность и конфиденциальность передаваемых данных.

AH (Authentication Header — аутентифицирующий заголовок) гарантирует целостность потока (передаваемые данные не шифруются).

IKE - протокол обмена криптографическими ключами.

Рассмотрим настройку шифрования на приграничном маршрутизаторе 1 филиала для Tunnel1.

Для начала, создадим политику аутентификации:

crypto isakmp policy 1 // создание политики аутентификации

encr 3des // выбор метода шифрования 3des (Three key triple DES).

Также возможно выбрать другие методы шифрования, AES - Advanced Encryption Standard, DES - Data Encryption Standard (56 bit keys).

authentication pre-share // метод аутентификации по заранее известным ключам

group 1

lifetime 28800 // время жизни политики

Далее указываем ключ и адрес на который он будет передаваться

crypto isakmp key 12345 address 210.200.6.2

Создаем transform set:

crypto ipsec transform-set Tunnel1 esp-3des esp-sha-hmac // указываем метод шифрования заголовков

Создадим списки доступа. Обычный список доступа служит для запрета и разрешения доступа к определенным ресурсам. В данном случае списки доступа будут указывать на то, какие данные проходящие через маршрутизатор будут шифроваться.

access-list 115 permit gre host 210.200.2.2 host 210.200.6.2 // указываем, что GRE трафик между узлами 210.200.2.2 и 210.200.6.2 будет шифроваться.

Создадим crypto map

crypto map Tunnel1 10 ipsec-isakmp // Название и приоритет

set peer 210.200.6.2 // адрес назначения

set pfs group1 // выбор шифрования

set transform-set Tunnel1 // присвоение созданного раннее transform-set

match address 115 // присвоение созданного списка доступа

Теперь необходимо присвоить созданные настройки на интерфейс, к которому привязан туннель:

interface FastEthernet1/0 // выход на настройки интерфейса

crypto map Tunnel1 // присвоение политики шифрования

Другие туннели на устройстве и на других маршрутизаторах настраиваются аналогично.

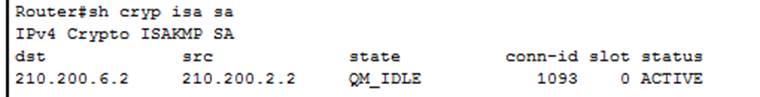

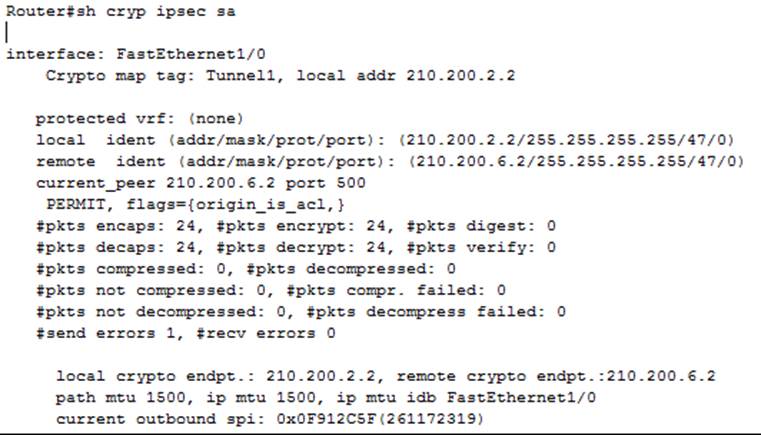

После того как туннели были зашифрованы необходимо проверить их работоспособность:

DMZ - сокращение от demilitarized zone (демилитаризованная зона). Этот термин используется для обозначения фрагмента сети, не являющегося полностью доверенным. DMZ являет собой область в сети, системы в которой отделены от основной сети; смысл создания такого сегмента заключается в том, чтобы отделить системы, к которым осуществляют доступ пользователи интернета, от систем, с которыми работают только сотрудники организации.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.