# ip route 0.0.0.0 0.0.0.0 10.22.6.245

Проведем установку и настройку Серверов HTTP и DNS для каждого отдела. По заданию нам необходимо ограничить доступ некоторых подразделений в филиалах к службам HTTP и DNS с помощью списков доступа. Распределение сетевых служб по отделам представлено в таблице 4.1

|

Отделы |

1 |

2 |

3 |

4 |

|

DNS |

5,6 |

1,3,4 |

1,7 |

Ц,4 |

|

HTTP |

2,1,3 |

1,Ц,6 |

Ц,2,3 |

Ц |

Таблица 4.1 - Списки доступа

Исходя из таблицы видно, что для 2 филиала служба DNS запрещена всем отделам, а служба HTTP доступна для 1 и 3 отделов.

Рисунок 4.2 - Список доступа к службе HTTP 2го филиала

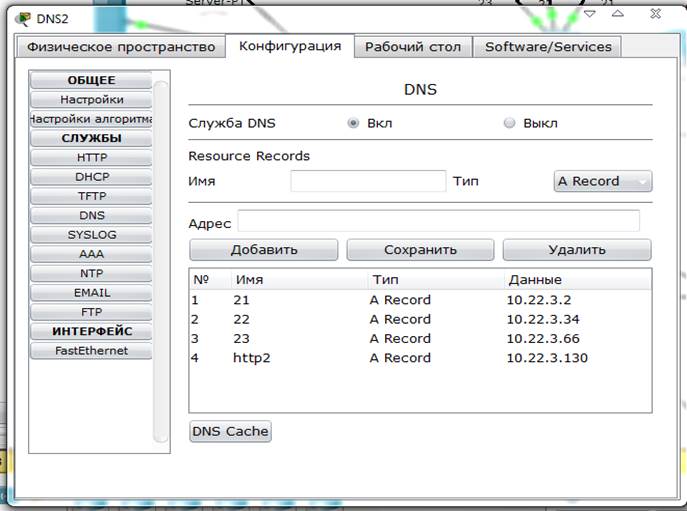

Рисунок 4.3 - Список доступа к службе DNS 2го филиала

Настроим DNS сервер на примере сети 2 филиала:

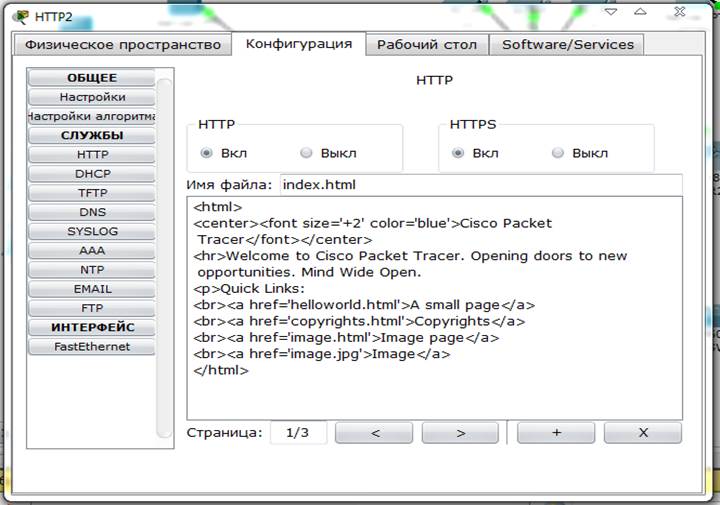

Настроим HTTP сервер на примере 2 филиала. IP адрес 10.22.3.130 имя хоста HTTP2

После того как сервера настроены, необходимо настроить списки доступа. Рассмотрим настройку на примере 2 филиала. По заданию к DNS службе во 2 филиале отделы не имеют доступа, а к HTTP имеют доступ 1 и 3 отделы. Протокол DNS использует в качестве транспорта протокол UDP, протокол HTTP протокол TCP. Это мы будем использовать для создания списков доступа.

# access-list 110 permit tcp 10.22.3.2 0.0.0.31 host 10.22.3.130 eq www

# access-list 110 permit tcp 10.22.3.66 0.0.0.63 host 10.22.3.130 eq www

# access-list 110 deny tcp 10.22.3.34 0.0.0.31 host 10.22.3.130 eq www

# access-list 110 deny udp any any

# access-list 110 permit ip any any

После того как списки доступа созданы, необходимо привязать их к интерфейсу:

# interface FastEthernet0/1.1

# ip access-group 110 out

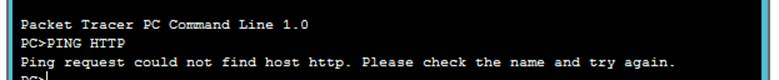

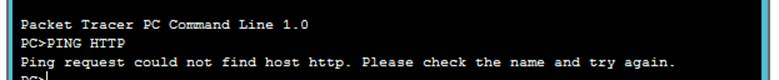

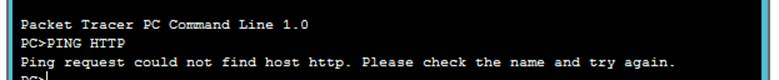

После того как списки настроены, проверим их работоспособность:

3 отдел

Проверка DNS

Проверка HTTP

2 отдел

Проверка DNS

Проверка HTTP

![]()

1 отдел

Проверка DNS

Проверка HTTP

Настройка других маршрутизаторов проводится аналогично

Для центрального филиала:

# access-list 110 permit tcp 10.22.0.2 0.0.0.127 host 10.22.1.67 eq www

# access-list 110 permit tcp 10.22.0.130 0.0.0.127 host 10.22.1.67 eq www

# access-list 110 permit tcp 10.22.1.2 0.0.0.63 host 10.22.1.67 eq www

# access-list 110 deny tcp 10.22.1.130 0.0.0.31 host 10.22.1.67 eq www

# access-list 110 permit udp 10.22.1.130 0.0.0.31 host 10. 22.1.66 eq domain

# access-list 110 deny udp 10.22.0.2 0.0.0.127 host 10. 22.1.66 eq domain

# access-list 110 deny udp 10.22.1.130 0.0.0.31 host 10. 22.1.66 eq domain

# access-list 110 deny udp 10.22.0.130 0.0.0.127 host 10. 22.1.66 eq domain

# access-list 110 permit ip any any

i# nterface FastEthernet0/1.1

# ip access-group 110 out

Для 1-го филиала:

# access-list 110 permit tcp 10.22.2.2 0.0.0.31 host 10.22.2.34 eq www

# access-list 110 permit tcp 10.22.2.66 0.0.0.63 host 10.22.2.34 eq www

# access-list 110 deny tcp 10.22.2.130 0.0.0.15 host 10.22.2.34 eq www

# access-list 110 permit udp 10.22.2.66 0.0.0.63 host 10.22.2.35 eq domain

# access-list 110 permit udp 10.22.2.130 0.0.0.15 host 10.22.2.35 eq domain

# access-list 110 deny udp 10.22.2.2 0.0.0.31 host 10.22.2.35 eq domain

# access-list 110 permit ip any any

# interface FastEthernet0/1.1

# ip access-group 110 out

Для 3-го филиала:

# access-list 110 permit tcp 10.22.4.162 0.0.0.7 host 10.22.4.66 eq www

# access-list 110 permit tcp 10.22.4.34 0.0.0.31 host 10.22.4.66 eq www

# access-list 110 deny tcp 10.22.4.2 0.0.0.31 host 10.22.4.66 eq www

# access-list 110 deny tcp 10.22.4.130 0.0.0.31 host 10.22.4.66 eq www

# access-list 110 permit udp 10.22.4.2 0.0.0.31 host 10.22.4.67 eq domain

# access-list 110 deny udp 10.22.4.162 0.0.0.7 host 10.22.4.67 eq domain

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.