На рисунке 1.2 изображена схема с проектированная в программе Cisco Packet Tracer. Для филиалов с большим количеством рабочих мест установлено по 2 компьютера, а так же в схему не включены дополнительные коммутаторы.

Рис 1.2 - Схема корпоративной сети

В настоящее время, существует много способов защиты информации в корпоративных сетях. Рассмотрим некоторые из них.

VLAN (от англ. Virtual Local Area Network) виртуальная ЛВС:

- может являться частью большего LAN, имея определенные правила взаимодействия с другими VLAN, либо быть полностью изолированными от них.

- увеличивает число широковещательных доменов, но уменьшает размер каждого широковещательного домена, которые в свою очередь уменьшают сетевой трафик и увеличивают безопасность сети;

- уменьшает усилия администраторов на создание подсетей;

- уменьшает количество оборудования, так как сети могут быть разделены логически, а не физически;

- улучшает управление различными типами трафика.

Наиболее простой вариант использования VLAN заключается в отнесении каждого порта одного коммутатора конкретному VLAN, что позволяет разделить физический коммутатор на несколько логических. (Например, порты 1-5,7 — это VLAN № 3, порты 6,9-12 — VLAN № 2). При этом пакеты из одного VLAN не передаются в другой VLAN.

С помощью VLAN виртуально разделим коммутатор на несколько коммутаторов, тем самым разграничим доступ между отделами.

На этапе разработки IP адресации, мы «закрепили» за каждым отделом уникальный номер VLAN.

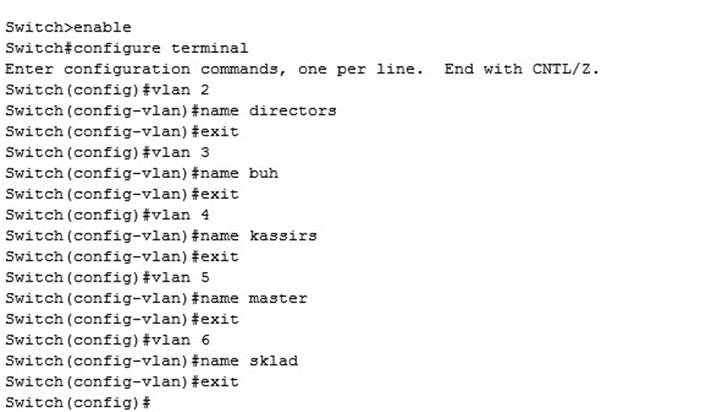

Присвоение имени и номера VLAN на коммутаторе, представлено на рисунке 2.1

Рисунок 2.1 – Присвоение номеров VLAN

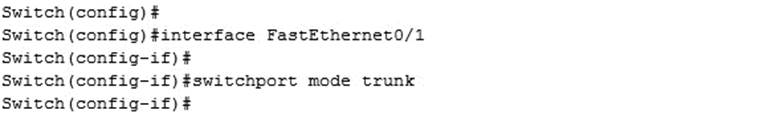

Для соединения всех VLAN, с маршрутизатором в проекте используется соединение Trank. Trank позволяет соединить несколько виртуальных сетей через один кабель. Порт коммутатора переводится в транковый порт командой - switchport mode trunk (рис. 2.2).

Рисунок 2.2 – Настройка транкового порта

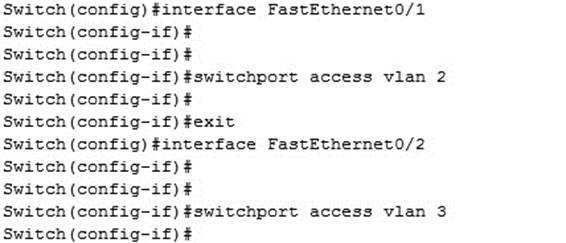

Пример присвоения портов коммутатора к VLAN показан на рисунке 2.3.

Рабочие станции каждого отдела подключаются только к тем портам коммутатора, на которых присвоен их номер VLAN.

Рисунок 2.3 – Присвоение VLAN интерфейсам.

Для того что бы отделы локальной сети центрального узла могли связываться со своими отделами в локальных сетях на других узлах необходимо маршрутизирующее устройство.

Маршрутизатор является шлюзом для всех VLAN. Для включения маршрутизатора в каждый используемый в локальной сети VLAN на маршрутизаторе необходимо создать под интерфейсы на физическом интерфейсе подключенном к транковому порту коммутатора:

!

interface FastEthernet0/0.1 (Создаем подиинтерфейс 1 на f0/1)

encapsulation dot1Q 11 (Указываем на VLAN 11)

ip address 10.22.2.1 255.255.255.224 (Назначаем ip адрес подиинтерфейсу)

!

interface FastEthernet0/0.2

encapsulation dot1Q 12

ip address 10.22.2.65 255.255.255.192

!

interface FastEthernet0/0.3

encapsulation dot1Q 13

ip address 10.22.2.129 255.255.255.240

!

После настройки IP адресации необходимо настроить маршрутизацию разрабатываемого проекта. Сеть оператора и внутренняя сеть будут построены на протоколе динамической маршрутизации EIGRP , но с разными маршрутными таблицами. Это сделано из-за того, что если бы вся сеть была построена с использованием общих таблиц маршрутизации, то посторонние устройства, подключенные к сети оператора, могли бы видеть структуру нашей внутренней сети. В данном случае они смогут увидеть лишь приграничный маршрутизатор. Динамическая маршрутизация - это обмен оперативной маршрутной информацией между соседними маршрутизаторами, в ходе которого они сообщают друг другу, какие сети в данный момент доступны с их интерфейсов. Протокол EIGRP обеспечивает связь между таблицами. Другими словами если один из маршрутизаторов выходит из строя, маршрутизаторы перестраивают свои таблицы таким образом, что трафик через сбойный маршрутизатор не направляют.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.