·

Содержание.

·

Лекции.

·

Литература.

·

Практикум.

·

Тесты.

·

Полезное.

·

РП.

·

Словарь.

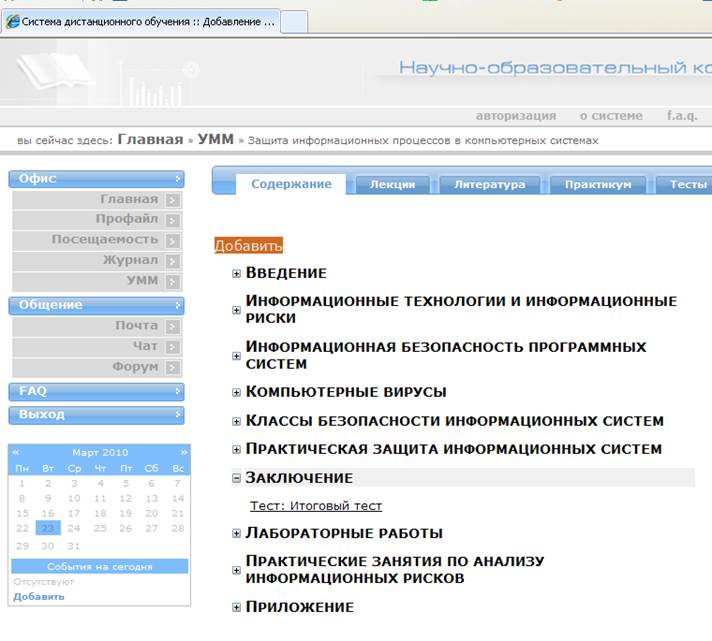

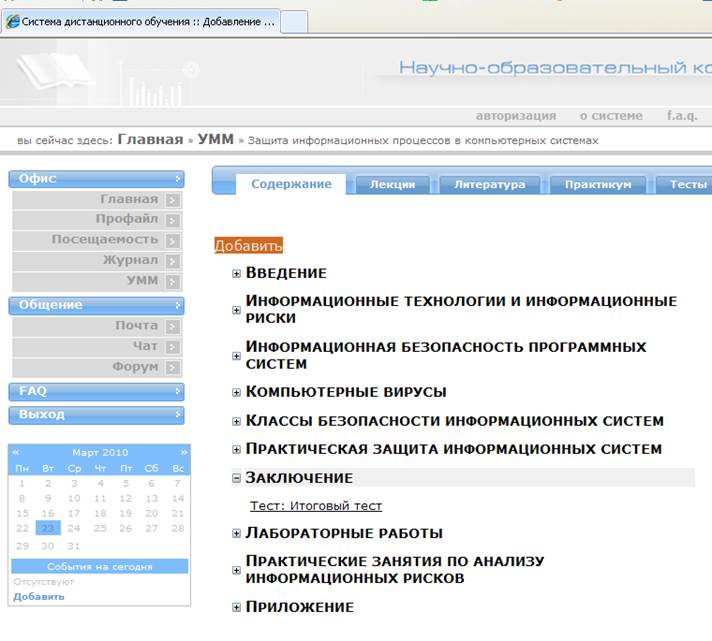

Раздел «Содержание» (рис.2.5) предназначен для навигации по

учебно-образовательному комплексу.

Рис.2.5.

Содержание дисциплины

Дисциплина имеет «Защита информационных процессов в

компьютерных системах» следующее содержание:

|

|

|

|

Введение

|

|

|

|

|

|

Информационные

технологии и информационные риски

|

|

|

|

|

Общие понятия анализа

информационных рисков

|

|

|

|

|

Введение

|

|

|

|

|

|

Информационные активы

корпоративной сети

|

|

|

|

|

|

Причины возникновения и

области ИТ рисков

|

|

|

|

|

|

Субъекты информационных

отношений

|

|

|

|

|

|

Информационная

безопасность как система

|

|

|

|

|

Тест: Общие понятия

анализа информационных рисков

|

|

|

|

|

|

Классификация данных по

степени конфиденциальности

|

|

|

|

|

Коммерческая тайна и

конфиденциальность

|

|

|

|

|

|

Цель и задачи

классификации

|

|

|

|

|

|

Категории

конфиденциальности

|

|

|

|

|

|

Организация и

требования к составу Рабочей группы

|

|

|

|

|

|

Результаты

классификации

|

|

|

|

|

Тест: Классификация

данных по степени конфиденциальности

|

|

|

|

|

|

Организационно-распорядительные

документы

|

|

|

|

|

Рекомендации стандартов

ИБ

|

|

|

|

|

|

Документарное

обеспечение уровней управления ИБ

|

|

|

|

|

|

Политика Информационной

Безопасности

|

|

|

|

|

|

Внедрение Политики ИБ

|

|

|

|

|

Тест:

Организационно-распорядительные документы

|

|

|

|

|

|

Управление

информационными рисками

|

|

|

|

|

Анализ и управление

информационными рисками

|

|

|

|

|

|

Методология OCTAVE

|

|

|

|

|

|

Организация и

содержание работ по анализу рисков

|

|

|

|

|

|

План мероприятий по

снижению рисков

|

|

|

|

|

|

Расчет экономических

показателей для обоснования мероприятий безопасности

|

|

|

|

|

Тест: Управление

информационными рисками

|

|

|

|

|

|

Обеспечение непрерывности

бизнеса

|

|

|

|

|

Понятие непрерывности

бизнеса

|

|

|

|

|

|

План обеспечения

непрерывности бизнеса

|

|

|

|

|

Тест: Обеспечение

непрерывности бизнеса

|

|

|

|

|

|

|

Информационная

безопасность программных систем

|

|

|

|

|

Программные и аппаратные

средства защиты компьютерных информационных систем

|

|

|

|

|

Введение

|

|

|

|

|

|

Подходы к защите

информационных систем

|

|

|

|

|

|

Структура системы

защиты от несанкционированного копирования

|

|

|

|

|

|

Защита дискет от

копирования

|

|

|

|

|

Тест: Программные и

аппаратные средства защиты компьютерных информационных систем

|

|

|

|

|

|

Анализ средств преодоления

систем защиты программного обеспечения

|

|

|

|

|

Введение

|

|

|

|

|

|

Классификация по

функциональному признаку

|

|

|

|

|

|

Заключение

|

|

|

|

|

Тест: Анализ средств

преодоления систем защиты программного обеспечения

|

|

|

|

|

|

Программные и аппаратные

средства защиты компьютерных информационных систем. Защита программ

|

|

|

|

|

Защита программ на

жестком диске

|

|

|

|

|

|

Защита программ от

трассировки

|

|

|

|

|

|

Обзор современных

средств защиты

|

|

|

|

|

Тест: Программные и

аппаратные средства защиты компьютерных информационных систем. Защита

программ

|

|

|

|

|

|

Защита информационных

процессов на аппаратном уровне

|

|

|

|

|

Защита на уровне

расширений BIOS

|

|

|

|

|

|

Защита на уровне

загрузчиков операционной системы

|

|

|

|

|

Тест: Защита

информационных процессов на аппаратном уровне

|

|

|

|

|

|

|

Компьютерные

вирусы

|

|

|

|

|

Компьютерные вирусы.

Общая характеристика

|

|

|

|

|

Введение

|

|

|

|

|

|

Классификация вирусов

|

|

|

|

|

|

Механизмы заражения

компьютерными вирусами

|

|

|

|

|

|

Признаки появления

вирусов

|

|

|

|

|

|

Методы и средства

защиты от компьютерных вирусов

|

|

|

|

|

Тест: Компьютерные

вирусы. Общая характеристика

|

|

|

|

|

|

Компьютерные вирусы.

Методы защиты

|

|

|

|

|

Обзор средств

антивирусной защиты корпоративной сети

|

|

|

|

|

|

Профилактика заражения

вирусами компьютерных систем

|

|

|

|

|

|

Антивирус. Алгоритм

работы

|

|

|

|

|

|

Пример вируса

|

|

|

|

|

Тест: Компьтерные

вирусы. Методы защиты

|

|

|

|

|

|

Структура антивирусной

защиты предприятия

|

|

|

|

|

Структура и особенности

антивирусной защиты предприятия

|

|

|

|

|

|

Рекомендации по

настройке антивирусного обеспечения

|

|

|

|

|

|

Виды архитектур

корпоративной сети

|

|

|

|

|

|

Архитектура SOHO

|

|

|

|

|

|

Архитектура SMB

|

|

|

|

|

|

Архитектура Enterprise

|

|

|

|

|

|

Требования к

антивирусной защите сети предприятия

|

|

|

|

|

Тест: Структура

антивирусной защиты предприятия

|

|

|

|

|

|

Внедрениеантивируса ESET NOD 32 Business Edition

|

|

|

|

|

Введение

|

|

|

|

|

|

Установка и

первоначальная настройка ERAS и ERAC

|

|

|

|

|

|

Создание пакетов

установки антивирусной защиты станции

|

|

|

|

|

|

Удаленная установка

клиентских модулей антивирусной защиты

|

|

|

|

|

|

Удаление клиентских

компонентов системы антивирусной защиты

|

|

|

|

|

|

Инструкции средств

антивирусной защиты

|

|

|

|

|

|

|

|

Классы

безопасности информационных систем

|

|

|

|

|

Оранжевая книга

|

|

|

|

|

Введение

|

|

|

|

|

|

Общие положения

|

|

|

|

|

|

Уровни безопасности

|

|

|

|

|

Тест: Оранжевая книга

|

|

|

|

|

|

Отечественные классы

защищенности информационных систем

|

|

|

|

|

Пакет руководящих

документов в области защиты информации

|

|

|

|

|

|

Показатели защищенности

от несанкционированного доступа

|

|

|

|

|

|

Отечественные классы

защищенности

|

|

|

|

|

Тест: Отечественные

классы защищенности информационных систем

|

|

|

|

|

|

|

Практическая

защита информационных систем

|

|

|

|

|

Защита информации в

системе "1С-Предприятие"

|

|

|

|

|

Обзор системы

«1С:Предприятие»

|

|

|

|

|

|

Общая архитектура

системы "1С-Предприятие"

|

|

|

|

|

|

Программная защита

|

|

|

|

|

|

Аппаратная защита

|

|

|

|

|

|

Класс защищенности

системы

|

|

|

|

|

Тест: Защита информации

в системе "1С-Предприятие"

|

|

|

|

|

|

Информационная

безопасность в СУБД Microsoft SQL Server

|

|

|

|

|

Авторизация и

аутентификация в SQL Server 2005

|

|

|

|

|

|

Схемы, не имеющие

отношения к пользователям

|

|

|

|

|

|

Роли в SQL Server 2005

|

|

|

|

|

|

Применение схем и ролей

|

|

|

|

|

|

Шифрование трафика и

данных

|

|

|

|

|

|

Аудит и защита

метаданных

|

|

|

|

|

|

Проникновение

|

|

|

|

|

|

Заключение

|

|

|

|

|

Тест: Информационная

безопаснось СУБД Microsoft SQL Server

|

|

|

|

|

|

|

Заключение

|

|

|

|

|

|

|

Лабораторные

работы

|

|

|

|

|

Лабораторная работа № 1

|

|

|

|

|

Шифрование и

расшифровка текста комбинацией двух методов

|

|

|

|

|

|

|

Лабораторная работа № 2

|

|

|

|

|

Защита от

несанкционированного доступа к файлам, каталогам

|

|

|

|

|

|

|

Лабораторная работа № 3

|

|

|

|

|

Защита от копирования

|

|

|

|

|

|

|

|

Практические

занятия по анализу информационных рисков

|

|

|

|

|

Описание предприятия

|

|

|

|

|

О компании

|

|

|

|

|

|

Структура предприятия

|

|

|

|

|

|

Информационные системы

|

|

|

|

|

|

Офисы

|

|

|

|

|

|

Организация ИТ

|

|

|

|

|

|

Правила

|

|

|

|

|

|

|

Разработка модели системы

информационной безопасности

|

|

|

|

|

Описание ситуации

|

|

|

|

|

|

Содержание задания

|

|

|

|

|

|

|

Организация и проведение

работ по классификации данных по степени конфиденциальности

|

|

|

|

|

Описание ситуации

|

|

|

|

|

|

Содержание задания

|

|

|

|

|

|

Шаблоны для

организационно-распорядительных документов

|

|

|

|

|

|

|

Разработка Политики

Информационной Безопасности

|

|

|

|

|

Описание ситуации

|

|

|

|

|

|

Часть 1. Содержание

разделов 2-4 Политики ИБ

|

|

|

|

|

|

Часть 2. Содержание

разделов 5-8 Политики ИБ

|

|

|

|

|

|

Содержание задания

|

|

|

|

|

|

|

Применение методологии

OCTAVE для анализа информационных рисков

|

|

|

|

|

Oписание ситуации

|

|

|

|

|

|

Содержание задания

|

|

|

|

|

|

|

Расчет экономических

параметров для обоснования плана мероприятий ИБ по снижению ИТ рисков

|

|

|

|

|

Описание ситуации

|

|

|

|

|

|

Содержание задания

|

|

|

|

|

|

|

Определение допустимости

возможных ежегодных потерь от реализации угрозы

|

|

|

|

|

Описание ситуации

|

|

|

|

|

|

Содержание задания

|

|

|

|

|

|

|

|

Приложение

|

|

|

|

|

Основные сведения о

микропроцессоре

|

|

|

|

|

Основные функциональные

регистры микропроцессора

|

|

|

|

|

|

Методы адресации и типы

данных

|

|

|

|

|

|

Форматы команд и методы

адресации микропроцессора

|

|

|

|

|

|

|

Ассемблер. Краткие

сведения

|

|

|

|

|

Описание системы команд

микропроцессоров Intel

|

|

|

|

|

|

|