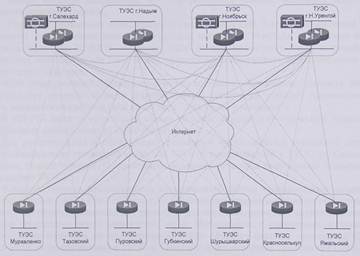

Рисунок 4.2.1 Схема организации соединений VPN между узлами ТУЭС ЯНФЭ ОАО «Уралсвязьинформ».

4.3 Решениепомониторингусети

Первым барьером на пути атак, в том числе и вирусных, выступает межсетевой экран, разрешающий или запрещающий прохождение трафика внутрь или наружу на основе списков доступа и алгоритма адаптивной безопасности. Анализу подвергаются IP адреса источника и цели, протокол и номера портов протоколов TCP/UDP. Однако содержащиеся в пакетах данные обычно не анализируются на межсетевом экране, что заметно снижает эффективность системы сетевой безопасности. Для повышения уровня контроля над сетевой средой необходимо применения специализированных средств, таких как Системы обнаружения атак на сетевом уровне (Network IDS, NIDS).

Распознавание сигнатуры является наиболее распространенным методом, при котором входящий/исходящий трафик сравнивается с известными признаками атак. Например, большое число TCP-соединений с различными портами указывает на то, что кто-то занимается сканированием TCP-портов.

NIDS способны прослушивать проходящие через сеть пакеты. Для этого они используют специальный TCP/IP-стек, разбирающий IP-пакеты и TCP-потоки, к которым применяют некоторые из следующих методов:

- Проверка стека протокола. Большое количество атак, таких как "Ping-Of-Death" или "TCP -Stealth Scanning" используют уязвимости в реализации стека TCP/IP. Простая проверка может показать допустимые, но подозрительные пакеты, например, несколько фрагментированных пакетов;

- Проверка протоколов прикладного уровня модели OSI. Большое количество атак используют недопустимые режимы протоколов, например, "WinNuke" использует недопустимые параметры NetBIOS-протокола. NIDS должна заново реализовать широкий ряд прикладных протоколов для того, чтобы эффективно обнаруживать подозрительные или недопустимые действия.

NIDS поддерживают большое количество постоянно обновляемых сигнатур атак и обнаруживают соответствующие активированным сигнатурам попытки проникновения внутрь защищаемой системы (или атаки типа "отказ в обслуживании").

В МЭ PIX имеется встроенный сенсор системы обнаружения вторжений, однако он поддерживает фиксированный набор сигнатур атак.

Для распознавания и обнаружения вторжений предполагается применять сетевой сенсор обнаружения вторжений Cisco IDS 42I5, устанавливаемый в ТУЭС гг. Салехард, Ноябрьск, Новый Уренгой. В дальнейшем возможна установка аналогичных сенсоров на узлах других ТУЭС.

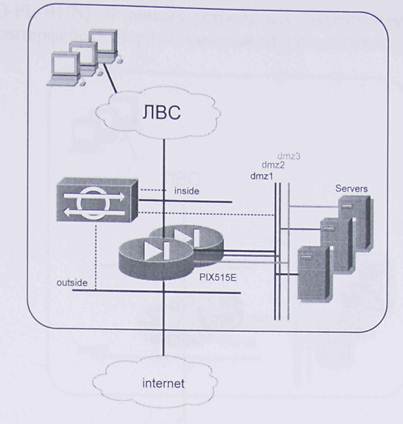

В первую очередь предполагается анализировать пакеты в защищенных сегментах сети, внутренней ЛВС и DMZ (Рисунок 4.З.1.). Выявлять трафик возможных структурированных и неструктурированных внутренних и внешних атак, имеющих внутренний источник или прошедших сквозь межсетевой экран. Информацию о выявленных возможных атаках можно получить из подсистемы «Security Monitor» системы управления Cisco Works VMS, устанавливаемой в ТУЭС г. Салехард, или с помощью приложения Cisco IDS Event Viewer, устанавливаемого на рабочих местах администраторов безопасности.

Атаки делятся по степени опасности на четыре типа: высокий, средний, низкий, информационный и отображаются на экране разными цветами, что позволяет быстро выделять атаки высокой степени опасности.

Реакцией на атаку может быть регистрация события, завершение сеанса TCP с помощью отправки пакета RST.

На зарегистрированные атаки необходима адекватная и своевременная реакция, что требует создания команды реагирования на инциденты "Incident Response Team". Необходимо определить тех людей, которые должны быть извещены всякий раз, когда зафиксирован инцидент. Необходимо разработать руководящие документы, описывающие варианты реагирования, иметь адекватную и актуальную информацию о том, что, когда и откуда происходит в сети. Это позволит администраторам безопасности эффективно противостоять атакам.

Рисунок 4.3.1 Организация мониторинга трафика во внутренней, внешней зонах и DMZ ТУЭС гг. Салехард, Н-Уренгой, Ноябрьск.

Сетевой сенсор обнаружения атак Cisco IDS-4215-4FE-K9 имеет в комплекте поставки пять интерфейсов мониторинга Ю/lOObaseT. Один из интерфейсов подключается к внутренней зоне (Inside) для мониторинга трафика в локальной сети ТУЭС. Дополнительные интерфейсы подключается по одному к каждому из сегментов DMZ и к внешней зоне (Outside). Порт коммутатора 2 уровня WS-C2950-24, к которому подключается интерфейс мониторинга IDS, переключается в режим Switch Port Analyzer.

Например,

monitor session 1 source interface fastethernetO/1

monitor session 1 destination interface fastethernetO/2

4.4 РешениепобезопаснойпубликацииинформационныхресурсовТУЭСвсетиИнтернетиконтрольдоступакним

Целью защиты информационных ресурсов ТУЭС является предоставление безопасного контролируемого доступа внешних пользователей сети Интернет (клиентов) и пользователей корпоративной сети ТУЭС к информационным сервисам.

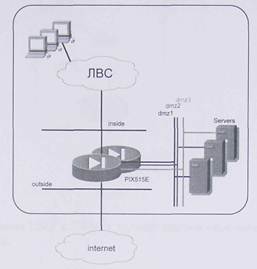

Организацию доступа к информационным ресурсам предлагается осуществлять, размещая сервера в специально выделяемой «демилитаризованной зоне» (DMZ), контролируя и ограничивая доступ на эти сервера с помощью МЭ PIX-515E.

Периметр узлов верхнего уровня корпоративной сети ТУЭС гг. Салехард, Надым, Н-Уренгой, Ноябрьск защищается кластером из двух межсетевых экранов (PIX-515E-UR-FE-

BUN и PIX-515E-FO-FE-BUN). В данных устройствах предусмотрена организация DMZ на дополнительных интерфейсах. Вариант реализации представлен на Рисунке 4.4.1.

Рисунок 4.4.1 Организация DMZ в ТУЭС гг. Салехард, Надым, Н-Уренгой, Ноябрьск.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.