Базовыми элементами политики в области безопасности являются идентификация, целостность и активная проверка. Идентификация призвана предотвратить угрозу обезличивания и несанкционированного доступа к ресурсам и данным. Целостность обеспечивает защиту от подслушивания и манипулирования данными, поддерживая конфиденциальность и неизменность передаваемой информации. Активная проверка означает проверку правильности реализации элементов политики безопасности и помогает обнаруживать несанкционированное проникновение в сеть и атаки типа «отказ в обслуживании» (DoS).

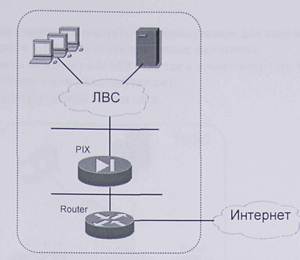

Отделение локальной вычислительной сети ТУЭС ЯНФЭ ОАО «Уралсвязьинформ» от сети Интернет выполняется с одним периметром защиты на основе межсетевого экрана (МЭ) Cisco PIX 515E. Технические параметры межсетевого экрана Cisco PIX приведены в Приложении Б.

Технология трансляции сетевых адресов/портов NAT/PAT используется для сохранения в условия дефицита реальных IP адресов Интернета и из соображений безопасности, для скрытия адресов узлов локальной вычислительной сети (ЛВС), чтобы не позволить злоумышленникам составить представление о структуре и масштабах ЛВС, а также о структуре и интенсивности исходящего и входящего трафика. Внутренние частные IP адреса хостов в ЛВС ТУЭС транслируются в IP адрес внешнего интерфейса МЭ PIX.

Доступ через МЭ осуществляется на основе списков доступа с фильтрацией пакетов (access control list, ACL) и алгоритма адаптивной безопасности (ASA). По умолчанию на МЭ разрешен любой исходящий трафик и запрещен любой входящий трафик, за исключением ответного на исходящий запрос согласно алгоритма ASA. Для получения ответов на echo запросы протокола ping и traceroute необходимо разрешить входящие icmp пакеты echo-reply, unreachable, time-exceeded.

С целью скрытия структуры сети можно запретить МЭ FIX отвечать на icmp запросы командой icmp deny any outside. Ограничение исходящего доступа реализуемо списком доступа на внутреннем интерфейсе МЭ.

Дополнительный уровень безопасности сети обеспечивается фильтрацией Java апле-тов (filter Java) и блокированием activex объектов (filter activex), аутентификацией, авторизацией пользователей на МЭ.

Доступ к МЭ для конфигурирования и мониторинга по протоколу ssh и https ограничивается IP адресами рабочих станций администраторов безопасности и системы управления Cisco Works VMS.

Узлы нижнего уровня укомплектовываются межсетевым экраном PIX-515E-R-BUN.

Рисунок 4.1.1 Схема периметра защиты узлов ТУЭС нижнего уровня.

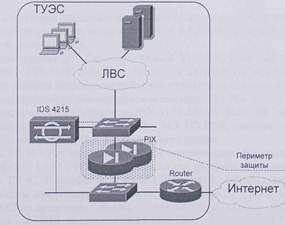

По техническому условию работы в кластере активный (active) и резервный (failover) МЭ должны подключаться интерфейсами одинакового уровня безопасности в один и тот же VLAN. Для этого узлы верхнего уровня должны быть укомплектованными коммутаторами 2-го уровня Cisco WS-C2950-24. Согласно рекомендациям Cisco Systems защита периметра должна строиться с использованием выделенных коммутаторов внутренней и внешней зон. Пример возможного построения приведен на Рисунке 4.1.2.

Рисунок 4.1.2 Схема периметра защиты с использованием выделенных коммутаторов внутренней и внешней зон.

Для увеличения уровня безотказности работы возможно резервирование коммутаторов.

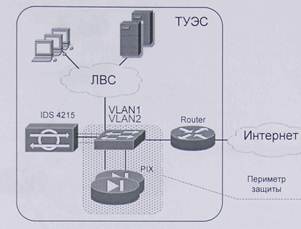

Решение с использованием единственного коммутатора для всех зон (внутренней, внешней. DMZ) (Рисунок 4.1.3.) имеет определенные недостатки:

- Периметр защиты включает как МЭ PIX, так и коммутатор (это требует дополнительные настройки безопасности на коммутаторе);

-Коммутатор является точкой отказа сети.

Рисунок 4.1.3. Схема периметра защиты с использованием единственного коммутатора для всех зон.

В условиях отсутствия дополнительного коммутатора реализуется вариант периметра защиты с единственным коммутатором (Рисунок 4.1.3) с возможным переходом к варианту с разделением коммутаторов.

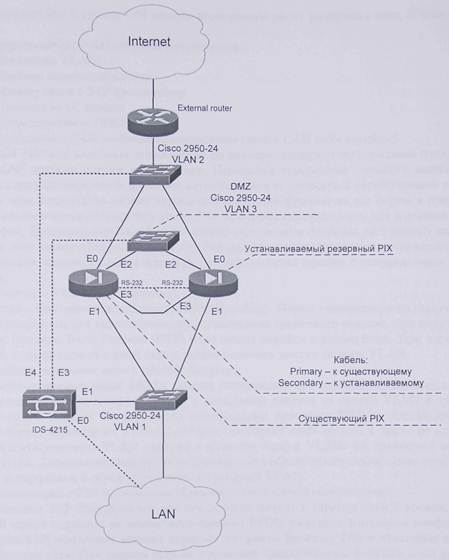

Узлы верхнего уровня (гг. Салехард, Новый Уренгой, Ноябрьск) укомплектованы PIX-515E-UR-BUN и PIX-515E-R-BUN (г. Надым) и находятся в эксплуатации. По условию Технического задания узлы верхнего уровня строятся на отказоустойчивой конфигурации, что предусматривает установку дополнительного МЭ PIX-515E-FO-FE-BUN и обновление установленного оборудования до PIX-515E-UR-FE-BUN. На рисунке 4.1.4. отображено подключение активного и резервного МЭ PIX515E, сенсора обнаружения атак IDS-4215, организацию DMZ в узлах ТУЭС верхнего уровня.

Интерфейсы ЕО МЭ Р1Х настраиваются как внешние (outside), подключаются к сети Интернет. Интерфейсы Е1 МЭ PIX настраиваются как внутренние (inside), подключаются к локальной сети ТУЭС. Интерфейсами ЕЗ МЭ PIX (stateful failover) соединяются между собой кросс - кабелем для реализации режима stateful failover, в котором при выходе из строя активного МЭ не происходит обрыва соединений через кластер. Интерфейсы Е2 МЭ PIX настраиваются как DMZ, подключаются к сети DMZ. Аналогично Е2 настраиваются и подключаются интерфейсы Е4.

Рисунок 4.1.4 Схема подключения активного и резервного МЭ PIX515E, сенсора обнаружения атак IDS-4215, организации DMZ в узлах ТУЭС верхнего уровня.

Коммутаторы 2 уровня OSI модели подвержены риску различных атак. К ним относятся:

- Переполнение САМ таблицы коммутатора;

- Изменение VLAN;

- Двойное включение метки;

- Манипуляция с STP протоколом;

- Подмена MAC адреса;

- «Переполнение» DHCP.

Переполнение САМ таблицы коммутатора (switch CAM table overflow).

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.