На додаток, proxy беззахисні до помилок в додатках і OS, невірної інформації в нижніх рівнях протоколів і у разі традиційних proxy дуже рідко є прозорими.

Історично proxy рівня додатків задовольняли застосуванню загальному їх застосуванню і потребам Internet. Проте, у міру перетворення Internet в постійно змінне динамічне середовище, що постійно пропонує нові протоколи, сервіси і додатки, proxy більш не здатні обробити різні типи взаїмодейстивій в Internet або відповідати новим потребам бізнесу, високим вимогам до пропускної спроможності і безпеки мереж.

Check Point FireWall-1 технологія перевірки з урахуванням стану протоколу (Stateful Inspection Technology)

Передова технологія FireWall-1

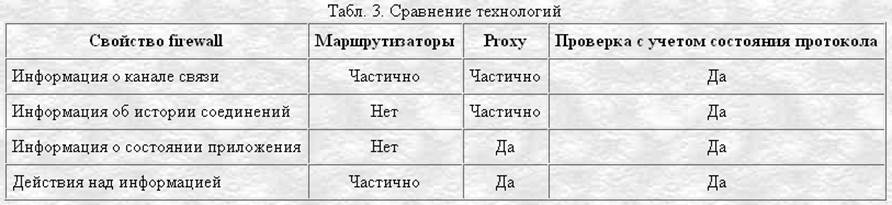

На відміну від описаних альтернатив, FireWall-1 вводить передову архітектуру, названу технологією перевірки з урахуванням стану протоколу, яка реалізує всі необхідні можливості firewall на мережному рівні.

Пропонуючи перевірку з урахуванням стану протоколу, FireWall-1 модуль інспекції має доступ і аналізує дані, одержані від всіх рівнів комунікацій. Ці дані про "стан" і "контекст" запам'ятовуються і обновляються динамічно, забезпечуючи віртуальну інформацію про сесію для відстежування протоколів без установки з'єднань (таких як RPC і додатків заснованих на UDP). Дані, зібрані із станів з'єднань і додатків, конфігурації мережі і правил безпеки, використовуються для генерації відповідної дії і або ухвалення, або відкидання, або шифрациі каналу зв'язку. Будь-який трафік, який навмисно не дозволений правилами безпеки блокується за умовчанням і одночасно у реальному часі генеруються сигнали сповіщення, забезпечуючи системного адміністратора повною інформацією про стан мережі.

Отже, FireWall-1 суміщає прозорість на мережному рівні, повноту, надійність і високу продуктивність з гнучкістю на рівні додатків, забезпечуючи тим самим чудове рішення для забезпечення безпеки, яке значно перевершує можливості попередніх рішень.

Політика безпеки

Політика безпеки FireWall-1 виражається у вигляді бази правил і властивостей. База правив - це впорядкований набір правив, за допомогою яких перевіряється кожне з'єднання. Якщо джерело з'єднання, призначення і тип сервісу відповідають правилу, із з'єднанням буде виконане дія, описана в правилі (Accept, Encrypt, Reject, Drop). Якщо з'єднання не відповідає жодному з правил, воно блокується, відповідно до принципу "Що спеціально не дозволене, завжди заборонено".

Модуль перевірки FireWall-1

Модуль перевірки FireWall-1 динамічно завантажується в ядро операційної системи, між рівнем Data Link і Network (рівні 2 і 3). Коли приходить перший пакет нового з'єднання, модуль перевірки FireWall-1 перевіряє базу правил для визначення чи повинно бути дозволено це з'єднання. Як тільки з'єднання встановлене, FireWall-1 додає його у внутрішню таблицю з'єднань. З міркувань ефективності, подальші пакети з'єднання перевіряються по таблиці з'єднань, а не по базі правив. Пакету дозволяється бути переданим тільки, якщо з'єднання є в таблиці з'єднань.

У такому з'єднанні як тут, з'єднання повністю ведеться модулем перевірки FireWall-1 (мал. 9).

Мал. 9. З'єднання управляється модулем перевірки FireWall-1

Приклади

UDP

З інформації в заголовку TCP/UDP, FireWall-1, використовуючи свої унікальні здібності, моделює стан комунікаційного протоколу, на основі чого відстежує і управляє з'єднаннями UDP. ("UDP (User Datagram Protocol)").

FTP

Для відстежування зворотного з'єднання FTP-data, FireWall-1 витягує інформацію з області додатку в пакеті. Така унікальна здатність використовування інформації зі всіх рівнів дозволяє FireWall-1 моделювати стан протоколу, на основі чого зворотне з'єднання може бути встановлене ("Витікаючі з'єднання FTP").

RPC

FireWall-1 використовує всі описані вище можливості, включаючи інформацію про стан, одержану з додатку для відстежування динамічного перепризначення номерів програм і портів цього складного протоколу ("RPC (Remote Procedure Call)").

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.