Специфікація IP Security (відома сьогодні як IPsec) розробляється Робочою групою IP Security Protocol IETF. В даний час IPsec включає 3 не-залежні базові специфікації, опубліковані як RFC-документи "Архітектура безпеки IP", "Аутентіфіцирующий заголовок (AH)", "Інкапсуляція зашифрованих даних (ESP)". Необхідно помітити, що в березні 1998 року Робоча група IP Security Protocol запропонувала нові версії цих специфікацій, що мають в даний час статус попередніх стандартів. Окрім цього, існують декілька алгоритмо-залежних специфікацій, що використовують протоколи MD5, SHA, DES.

Мал. 5. Архітектура IPSec

Робоча група IP Security Protocol розробляє також і протоколи управління ключовою інформацією. У задачу цієї групи входить розробка Internet Key Management Protocol (IKMP), протоколу управління ключами прикладного рівня, не залежного від використовуваних протоколів забезпечення безпеки. В даний час розглядаються концепції управління ключами з використанням специфікації Internet Security Association and Key Management Protocol (ISAKMP) і протоколу Oakley Key Determination Protocol. Специфікація ISAKMP описує механізми узгодження атрибутів використовуваних протоколів, тоді як протокол Oakley дозволяє встановлювати сесійні ключі на комп'ютери мережі Інтернет. Розглядаються також можливості використовування механізмів управління ключами протоколу SKIP. Створювані стандарти управління ключовою інформацією, можливо, підтримуватимуть Центри розподілу ключів, аналогічні використовуваним в системі Kerberos.

Гарантії цілісності і конфіденційності даних в специфікації IPsec забезпечуються за рахунок використовування механізмів аутентифікації і шифрування відповідно. Останні, у свою чергу, засновані на попередньому узгодженні сторонами інформаційного обміну т.з. "контексту безпеки" - вживаних криптографічних алгоритмів, алгоритмів управління ключовою інформацією і їх параметрів. Специфікація IPsec передбачає можливість підтримки сторонами інформаційного обміну різних протоколів і параметрів аутентифікації і шифрування пакетів даних, а також різних схем розподілу ключів. При цьому результатом узгодження контексту безпеки є встановлення індексу параметрів безпеки (SPI), що є покажчиком на певний елемент внутрішньої структури сторони інформаційного обміну, що описує можливі набори параметрів безпеки.

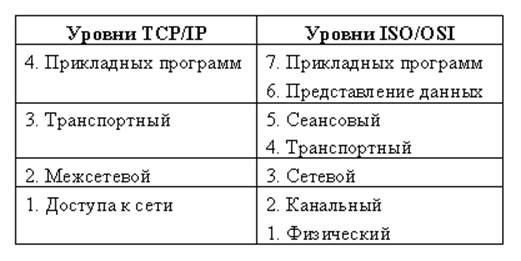

По суті, IPSec, який стане складовою частиною IPv6, працює на третьому рівні, тобто на мережному рівні. В результаті передавані IP-пакети будуть захищені прозорим для мережних додатків і інфраструктури чином. На відміну від SSL (Secure Socket Layer), який працює на четвертому (тобто транспортному) рівні і тісніше пов'язаний з вищими рівнями моделі OSI, IPSec покликаний забезпечити низькорівневий захист.

Мал. 6. Модель OSI/ISO

До IP-даних, готових до передачі по віртуальній приватній мережі, IPSec додає заголовок для ідентифікації захищених пакетів. Перед передачею по Internet ці пакети інкапсулюються в інші IP-пакети. IPSec підтримує декілька типів шифрування, зокрема Data Encryption Standard (DES) і Message Digest 5 (MD5).

Щоб встановити захищене з'єднання, обидва учасники сеансу повинні мати нагоду швидко погоджувати параметри захисту, такі як алгоритми аутентифікації і ключі. IPSec підтримує два типи схем управління ключами, за допомогою яких учасники можуть погоджувати параметри сеансу. Ця подвійна підтримка викликала певні тертя в IETF Working Group.

З поточною версією IP, IPv4, можуть бути використані або Internet Secure Association Key Management Protocol (ISAKMP), або Simple Key Management for Internet Protocol. З новою версією IP, IPv6, доведеться використовувати ISAKMP, відомий зараз як ISAKMP/Oakley. На жаль, дві вищеописані схеми управління ключами багато в чому несумісні, а значить, до тих пір, поки не з'явиться IPv6, гарантувати інтероперабельность з кінця в кінець навряд можливо.

Заголовок AH

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.