Упрощенная схема с нулевой передачей данных.

В такой схеме необходимо третье доверительное лицо.

Схема Фиата-Шемира, которое получило широкое распространение.

Рассматривая схему Фиата-Шемира, для доказательства подлинности претендента используется задача извлечения квадратного корня по модулю большого составного числа.

V=x2mod n

V- дано

x – найти

n – БСЧ

n=p*q

Доверенный центр формирует открытые и закрытые ключи и распределяет их абонентам.

А: V,n+ok

V*V-1 ≡1mod n

Секретным

ключом абонента А является наименьшее значение S, для

которого выполняется условие: ![]()

n=7

Берем число являющееся квадратичным вычетом V=2.

V-1=4

![]()

![]()

1. A:r<n, где r-случайное число

AàB: x=r2mod n

2.

![]()

3.

A: если b=0=>AàB:r

если b=1=>Aà: y=r*S mod n

4.

B: если b=0=>B:x=r mod

n

если b=1=>B:x=y2*V mod n

x=r2*S2*V mod n = r2*V-1*V mod n=r2 mod n

Если равенство выполняется, тогда абонент B делает вывод что А знает свой секретный ключ и занет кем себя выдает.

Если использовать алгоритм многократно, то вероятность подмены равна

Pпод=1/2

Рпод(t)=1/2t, t>20

Дополнительным условием безопасности данного протокола является то что значение r не должно повторятся с каждой итерацией. Недостатком является, то что нужно t осуществлять идентификацию.

Центром распределения ключей формируется последовательность ключей:

V=V1,V2,…,VR

S=S1,S2,…,SR

![]()

значение К – задает степень параллелизма.

Ход алгоритма:

1. A:r<n, где r-случайное число

AàB: x=r2mod n

2. BàA: d1,b2,…,bi; ![]()

3.

A:y=r*(![]() ) mod n

) mod n

AàB:y

4. B:x=y2*(Vb11* Vb22*…* Vbkk)mod n

И так пока верификатор не будет уверен что абонент знает кто он есть.

Вероятность нарушения безопасности:

Рпод=1/2kt

При использовании интеллектуальной карты можно изменять количество итераций и степень распараллеливания протоколов идентификации.

В рассматриваемой схеме модифицированная схема идентификации. В данной схем для доказательства подлинности требуется только одна передача данных, при этом объем требуемых вычислений больше чем было, все определяет интеллектуальная карточка.

Будем использовать идентификационную информацию абонента А, представляющую строку бит IDA – где хранятся персональные данные владельца, т.е. хеш-функция сжимает информацию и получаем строку – аналог открытого ключа. Другой информацией использующей картами является n=p*q, где n- открытая информация, а p и q – секретная информация.

Идентификатор IDA*GV≡1 mod n, где G- секретный ключ.

Абонент А отправляет В IDA. Процесс идентификации состоит в том что бы А доказал, что идентификационные данные принадлежат ему. АП так же он должен убедить В, что ему известен секретный ключ G.

Ход алгоритма:

1. A: r<n-1, где

n-случайное число.

AàB:T=rV mod n

2. BàA:d<n-1, где d-случайное число.

3. AàB:D=r*Gd mod n

4. B:T’=DV*IDAd mod n = rV*mod n

T’=? T

Вопросы:

1) Функции управления ключами.

2) Управление ключами, т.е.е распределение ключей с помощью криптосистемы Дифи – Хелмена.

Под ключевой системой понимается вся совокупность ключей и методов управления ими, используемое в криптографической системе. Управление ключами зависит криптостойкость системы.

Основные функции управления ключами:

1) Формирование

или генерация криптографических ключей.

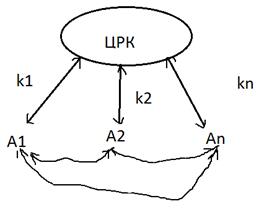

Используется так называемый Центр распределения ключей ЦРК (Удостоверяющий

центр.)

Меду ними существуют защищенные системы, которые обеспечивают информирование и

цифровую подпись.

При генерации ключей используются различные методы генерации случайных чисел

2) Распределение или аутентификация ключей.

3) Аутентификация открытых ключей.

4) Функция использования или применения ключей.

5) Хранение ключей.

6) Функция определения порядка замены ключей.

7) Депонирование ключей.

8) Отмена ключей.

9) Функция удаление или уничтожения ключей.

Функции с 5 по 9 и с 2 по 3 взаимосвязаны.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.