В данной лабораторной работе в качестве анализатора протоколов мы использовали оценочную версию программы CommView Packet Analyzer 6.0 от компании TamoSoft.

Упражнение 1.

Изучение структуры заголовка протокола Ethernet.

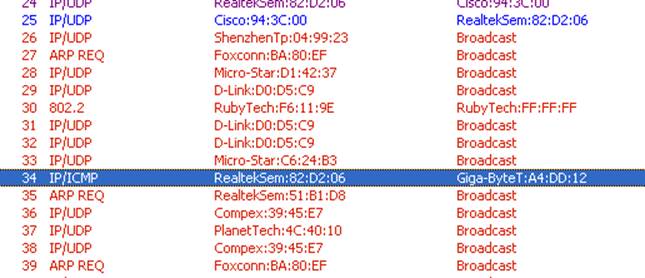

Используя CommView Packet Analyzer 6.0 ведем захват пакетов из сети в течении минуты. Останавливаем захват кадров и выбираем пакет, содержащий кадр Ethernet (например, 34 пакет).

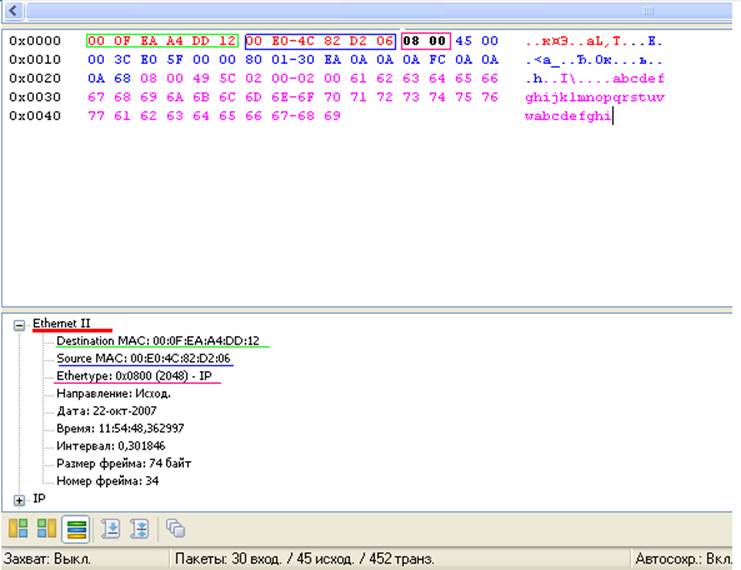

Переходим к среднему и нижнему окну в которых показана декодированная информация для выбранного пакета.

Тип кадра: Ethernet ΙΙ, это следует из полей, которые содержаться в заголовке кадра.

DestinationMAC(адрес назначения, 6 байт): 00:0F:EA:A4:DD:12

SourceMAC(адрес источника,6 байт): 00:E0:4C:82:D2:06

Ethertype(код протокола, 2 байта): 0800(2048)-IP, показывает какой протокол верхнего уровня пересылает данные с помощью этого кадра. Значение 0080 для кадра Ethernet ΙΙ соответствует протоколу IP.

Упражнение 2.

Изучение сообщений протокола ARP.

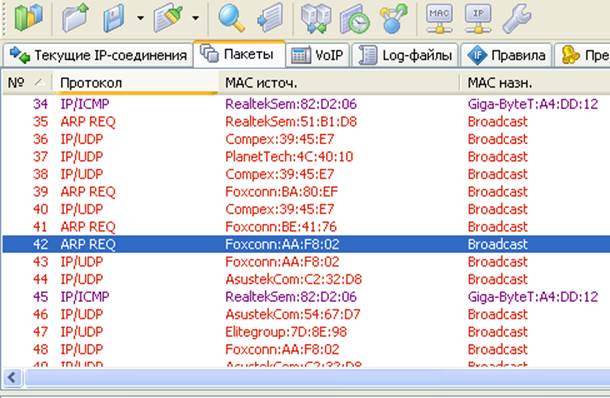

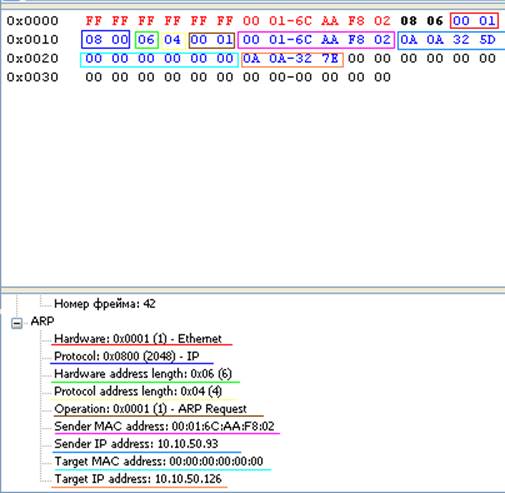

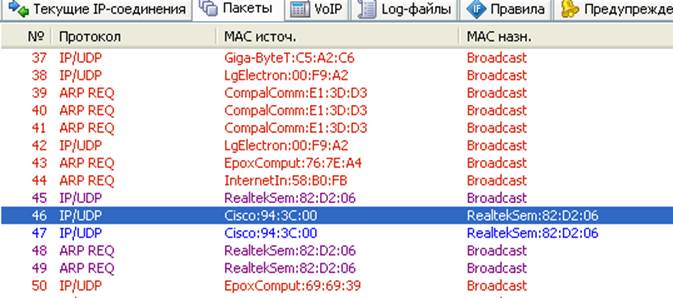

Для изучения кадра ARP используем пакет 42, содержащий кадр ARP REQUEST.

Переходим к среднему и нижнему окну в которых показана декодированная информация для выбранного пакета.

Hardware(тип аппаратного обеспечения, 2 байта): 0х0001(1), тип аппаратного адреса, значение 1 соответствует Ethernet.

Protocol(тип протокола, 2 байта): 0х0800 (2048), тип протокола, чей адрес мы будем разрешать в аппаратный, 2048 – IP.

Hardwareaddresslength(размер аппаратного адреса, 1 байт): 0х06, размер в байтах аппаратного адреса, для Ethernet – 6 байт.

Protocoladdresslength(размер адреса протокола, 1 байт): 0х04 , размер в байтах адреса протокола верхнего уровня, для IPv4 -4.

Operation(код операции, 2 байта): 0х0001(1) , код операции, в данном случае 1 - ARP Request.(ARP – запрос).

SenderMACaddress(аппаратный адрес отправителя, 6 байт): 00:01:6C:AA:F8:02

SenderIPaddress(адрес протокола отправителя, 6 байт): 10.10.50.93 (в данном примере протокол – IP)

TargetMACaddress(аппаратный адрес получателя, 6 байт): 00:00:00:00:00:00(сообщение типа ARP REQUEST)

SenderIPaddress(адрес протокола получателя, 6 байт): 10.10.50.93

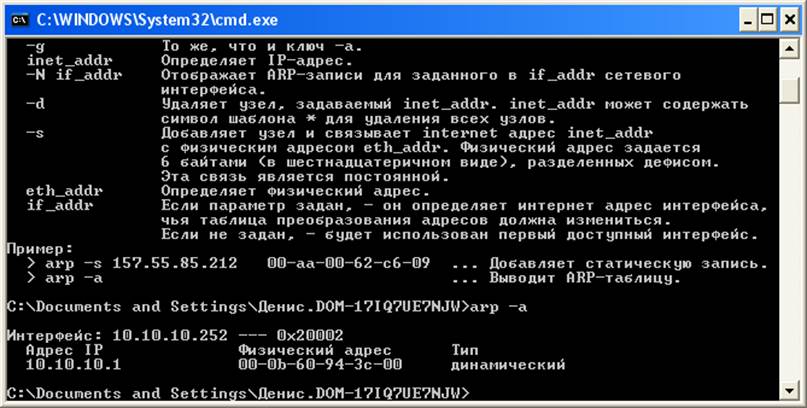

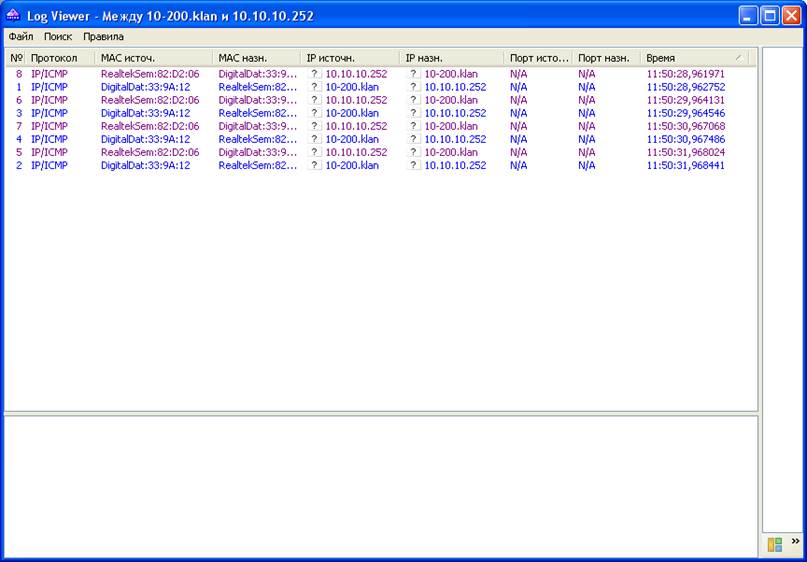

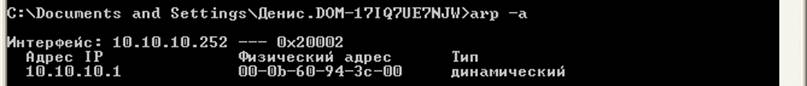

Используя утилиту командной строки arp.exe посмотрим кэш ARP.

В КЭШе – одна запись – основной шлюз

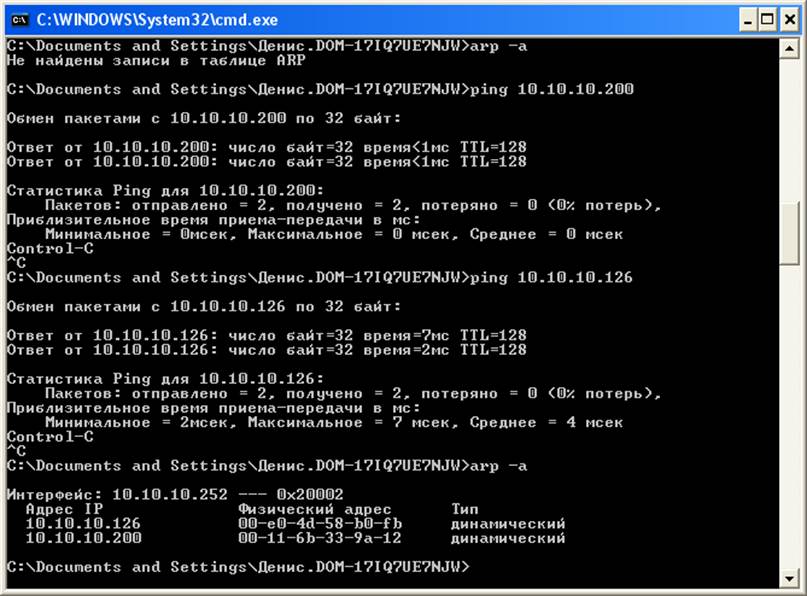

Инициируем несколько сетевых передач с разными компьютерами и после этого смотрим состояние КЭШа ARP.

При обмене сообщениями по протоколу ICMP происходит транзакция ARP, в кэш добавляются записи.

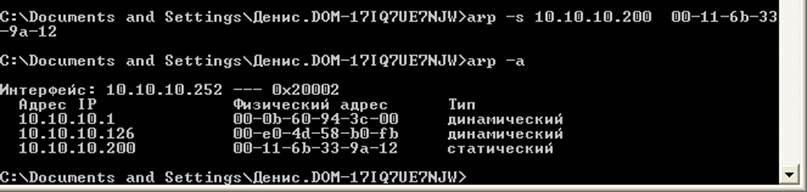

Добавим в кэш ARP статическую запись соответствия IP адреса и MAC адреса

любого компьютера.

Инициируем передачу данных через сеть с этим компьютером и

посмотрим происходит ли транзакция ARP.

Транзакция ARP адреса не происходит, идет лишь обмен пакетами.

Перезагрузим компьютер и посмотрите состояние кэша ARP.

Кэш очистился, присутствует лишь запись основного шлюза.

Упражнение 3.

Изучение структуры заголовка протокола IP.

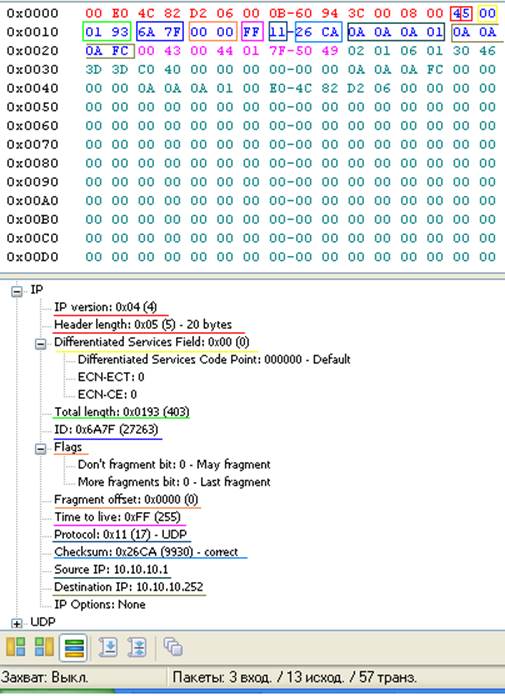

Захватим IP пакет.

Переходим к среднему и нижнему окну в которых показана декодированная информация для выбранного пакета.

IPversion(версия протокола, 4 бит):0х04(4), версия протокола IP, в данном заголовке 4, значит пакет IPv4.

Headerlength(IHL, длинна Интернет - заголовка, 4 бита):0х05(5), длинна IP-заголовка в 32 разрядных словах, в данном пакете - 20 байт.

DifferentiatedServicesField(тип сервиса, 1 байт): 0х00 (0), первые три бита – биты приоретета, следующие 4 – биты типа сервиса. В данном пакете 0 – по умолчанию(Default).

Totallength(общая длинна, 2 байта):0х0193 (403), длинна дейтаграммы со всеми заголовками и данными, 403 байта.

ID(идентификатор, 2 байта):0х6A7F (27263), индивидуальный идентификатор пакета.

Flags(флаги, 3 байта): фрагментация разрешена, последний фрагмент.

Fragmentoffset(смещение фрагмента, 13 бит):0х0000 (0), смещение фрагмента, без смещения.

Time to live(времяжизни, 2 байта):0хFF (255)

Protocol(протокол, 1 байт):0х11(17) , идентифицирует протокол верхнего уровня, сформировавшего информацию в поле данных, в данном случае 17 – UDP.

Checksum(контрольная сумма, 2 байта):0х26CA (9930) – correct

SourceIP(адрес источника, 4 байта): 10.10.10.1

DestinationIP(адрес назначения, 4 байта): 10.10.10.252

IP options(опции): без опций

Вывод: в данной лабораторной работе мы изучили поля заголовка протоколов Ethernet,ARP, IP, научились пользоваться утилитой командной строки arp.exe.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.