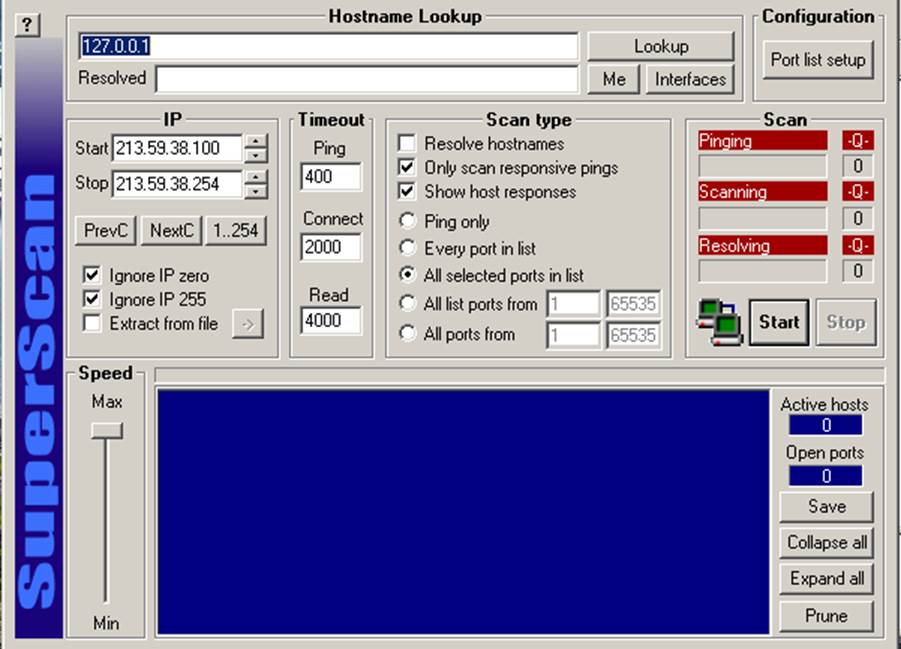

SuperScan – свободно распространяемый сканер портов компании FoundStone Security Consultants (www.foundstone.com/knowledge/free_tools.html). Для сканирования эта программа создает полноценное соединение, которое может быть зарегистрировано в системном журнале. Однако Windows-системы не имеют собственных средств регистрации попыток установления соединений. UNIX-системы регистрируют попытки установления соединений в своих системных журналах. Графический интерфейс сканера выглядит следующим образом:

Раздел Configuration

Этот раздел дает возможность настроить список портов для сканирования. По умолчанию SuperScan сканирует все порты, отмеченные в этом списке. Список портов сохраняется в файле scanner.lst. Чтобы добавить порт в список, нужно выделить его мышью, установить признак Selected, и нажать кнопку Apply. После этого порт в списке будет отмечен галочкой.

Раздел IP

В этом разделе нужно задавать интервал IP-адресов для сканирования (диапазон сканирования).

Раздел Scan Type

В этом разделе нужно задать выбранный тип сканирования. В зависимости от задания, можно выбрать сканирование каждого порта в списке портов, или только выделенные (помеченные галочками) порты, или диапазон номеров сканируемых портов. Поле Resolve Hostnames включает или отключает вывод имени хоста в результатах сканирования.

Результаты сканирования

Результаты сканирования выводятся в нижнем окне. Кнопка Expand All выводит список открытых сетевых сервисов для каждого подключенного компьютера. Кнопка Save сохраняет результаты в текстовом файле.

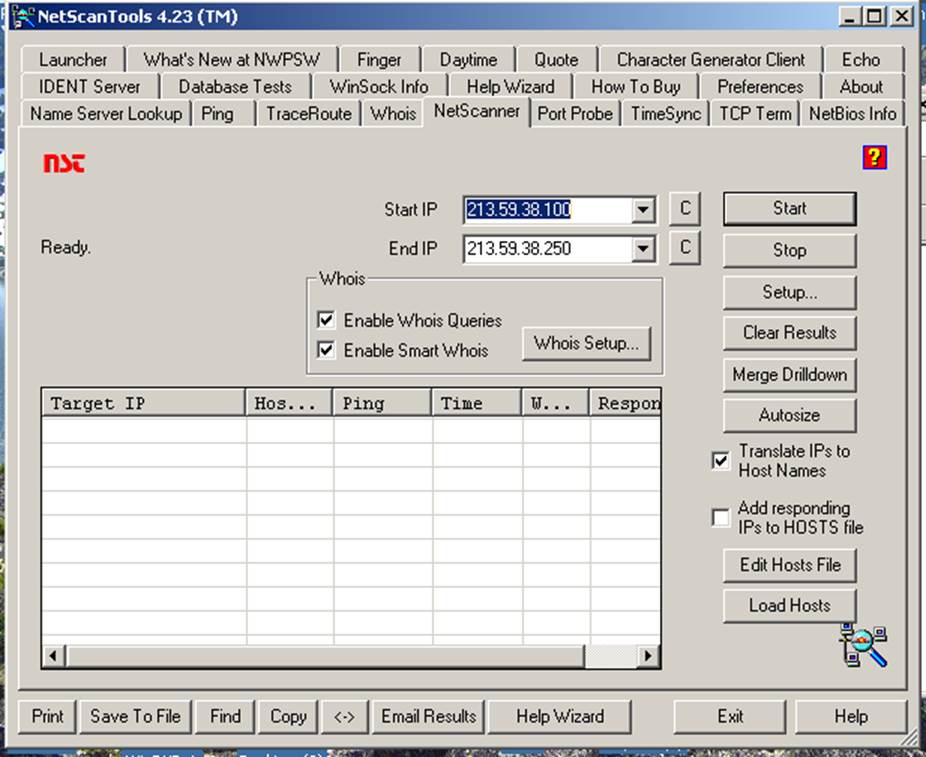

NetScanTools – коммерческий продукт, однако свободно доступна его 30-дневная пробная версия. Графический интерфейс программы выглядит следующим образом:

Возможностей скрытого сканирования программа не имеет.

Сканирование сети

Сканирование сети происходит в режиме NetScanner (закладка в верхней части экрана). Диапазон сканирования задается значениями полей Start IP, End IP. Результат сканирования в виде списка хостов выводится в нижней части окна в панели с прокруткой. Результат сканирования не выводит список открытых портов, а только список хостов. Полученный список можно сохранить как текстовый файл.

Сканирование портов

Сканирование портов происходит в режиме Port Probe. В этом режиме можно работать как с одиночным хостом, так и с диапазоном IP-адресов. Интервал сканирования портов задается полями Start Port, End Port. По умолчанию программа выводит в качестве результата только отвечающие на запрос порты, но можно выводить все, установив флажок Show non-responding ports. Открытые порты отражаются в протоколе зеленым цветом. Символ “d” в зеленом круге означает, что от порта удалось получить данные.

Прямое взаимодействие с удаленным хостом

Взаимодействие с удаленным хостом производится в режиме TCP Term и возможно в случае, если соответствующий порт был показан со значком “d”. Этот режим позволяет получить некоторую информацию, например в случае, если обнаружен работающий WEB-сервер.

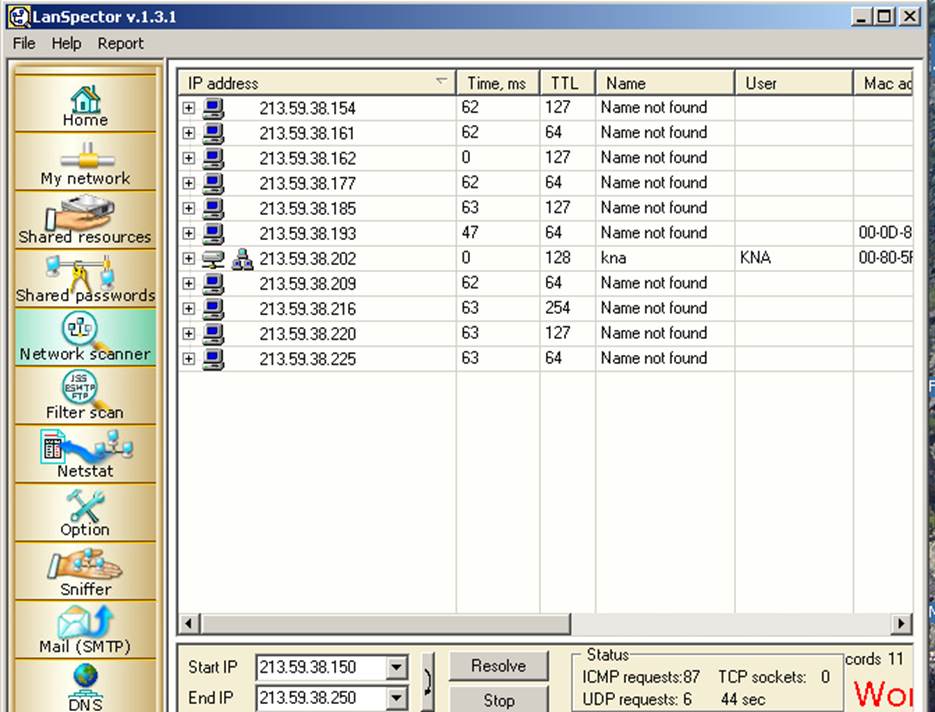

Сетевой сканер LanSpector – свободно распространяемый продукт. Интерфейс программы выглядит следующим образом:

Сканирование сети

Для сканирования сети используется режим работы Network Scanner. Диапазон адресов сканирования настраивается на панели настройки в нижней части окна (поля Start IP, End IP). При нажатии кнопки Start начинается сканирование. Список обнаруженных хостов выводится в верхней части окна. Список открытых портов каждого хоста выводится на экран при щелчке мыши на значке «+» слева от выбранного хоста.

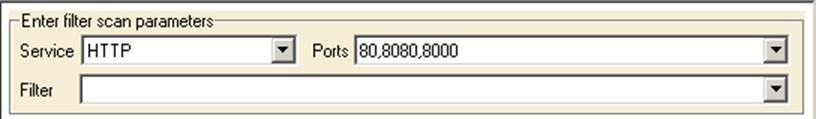

Настройка фильтра сканирования

Выбор конкретных портов для сканирования производится в режиме Filter scan. В этом режиме в верней части окна появляется дополнительная панель выбора портов:

Однако возможности фильтрации очень ограничены: одновременно можно задать только один конкретный проверяемый сервис.

ICF (Internet Connection Firewall) – персональный брандмауэр, входящий в комплект поставки Windows XP. Чтобы настроить журнал ICF, нужно:

· Настроить список сканируемых портов, включив в список порты: 18, 21, 23, 25, 53, 137. Сохранить настроенный список в файле.

· Настроить диапазон для проверки IP-адресов. Начальный адрес: 192.168.2.1, конечный адрес: 192.168.5.254.

· Провести сканирование заданного диапазона адресов и выявить в сети подключенные компьютеры с любыми работающими сервисами. Имена и IP-адреса этих компьютеров вывести в файл отчета по лабораторной работе.

· Провести сканирование заданного диапазона адресов и выявить в сети подключенные компьютеры с работающими сервисами FTP, DNS, WWW. Имена и IP-адреса этих компьютеров вывести в файл отчета по лабораторной работе.

· Отчет по лабораторной работе должен содержать 2 списка имен компьютеров. В каждом списке - IP-адреса и список открытых портов для каждого компьютера.

· Определить подключенные к сети хосты в диапазоне 192.168.2.1 - 192.168.5.254.

· Для любого компьютера из полученного списка определить открытые порты.

· Адрес хоста и список открытых портов занести в отчет по лабораторной работе.

· Определить подключенные к сети хосты в диапазоне 192.168.2.1 - 192.168.5.254.

· Для любого компьютера из полученного списка определить открытые порты.

· Адрес хоста и список открытых портов занести в отчет по лабораторной работе.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.