6. Совместно с другой бригадой студентов протестируйте работу созданных алгоритмов.

7. Оформите и защитите лабораторную работу.

1. Объясните различия между методами симметричной и асимметричной криптографии.

2. Приведите модель криптографической системы с открытым ключом и поясните принцип ее работы.

3. Дайте определение односторонней функции (с секретом) и приведите примеры кандидатов на роль таких функций.

4. Объясните, что такое простое число? Какие два числа называют взаимно простыми? Чему равно значение функции Эйлера для простого числа?

5. Используя отчет о лабораторной работе, поясните принцип работы алгоритма выработки общего ключа Диффи и Хелмана, алгоритмов шифрования на основе задачи об укладке рюкзака и метода RSA.

6. Поясните, из каких соображений выбирается длина ключа у асимметричных методов шифрования.

ЛАБОРАТОРНАЯ РАБОТА № 5

Методы контроля целостности и подлинности информации

Ознакомление с методами контроля целостности и подлинности информации. Приобретение практических навыков проверки целостности и подлинности сообщений с помощью хэш-функций и электронной цифровой подписи.

1. Реализуйте алгоритм хэширования информации согласно варианту задания.

2. Задайте некоторое сообщение и протестируйте работу созданного алгоритма хэширования информации.

3. Запишите в файл текст некоторого сообщения и соответствующий ему хэш-код.

4. Реализуйте алгоритм выработки электронной цифровой подписи, основанный на методе шифрования RSA.

5. Создайте электронную цифровую подпись для сообщения, сохраненного в файле, согласно алгоритму из пункта 4.

6. Проведите процедуру верификации электронной цифровой подписи, полученной в пункте 5.

7. Реализуйте алгоритм выработки электронной цифровой подписи согласно варианту задания.

8. Создайте электронную цифровую подпись для сообщения, сохраненного в файле, согласно алгоритму из пункта 7.

9. Проведите процедуру верификации электронной цифровой подписи, полученной в пункте 8.

10. Оформите и защитите лабораторную работу.

1. Дайте определение хэш-функции и охарактеризуйте основные требования, предъявляемые к ней.

2. Назовите основные методы контроля целостности информации и поясните принципы их работы.

3. Поясните порядок получения хэш-кода с помощью функций семейства SHA, ГОСТ Р 34.11-94?

4. Приведите схему создания и проверки электронной цифровой подписи с помощью метода RSA, DSA, ГОСТ Р 34.10-94 (ГОСТ Р 34.10-2001).

5. Приведите схему создания и проверки электронной цифровой подписи с помощью симметричных методов шифрования.

6. Какие методы позволяют получить для одного и того же сообщения и закрытого ключа разные значения электронной цифровой подписи?

7. Что такое цифровой сертификат? В чем состоят отличия цифровых сертификатов на основе рекомендаций X.509 и Open PGP?

1. Функция хэширования.

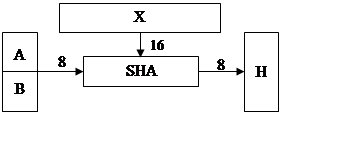

1.1. Функция хэширования типа SHA (рисунок 6).

Длина входного сообщения X равна

16 бит, а длина получаемого хэш-кода H – 8 бит. Начальные

значения констант А и В размером 4 бита каждая (SHA буфер)

задаются студентом самостоятельно. Число раундов преобразования SHA буфера – 4.

Длина входного сообщения X равна

16 бит, а длина получаемого хэш-кода H – 8 бит. Начальные

значения констант А и В размером 4 бита каждая (SHA буфер)

задаются студентом самостоятельно. Число раундов преобразования SHA буфера – 4.

Рисунок

6 – Схема получения хэш-кода c помощью функции типа SHA

Рисунок

6 – Схема получения хэш-кода c помощью функции типа SHA

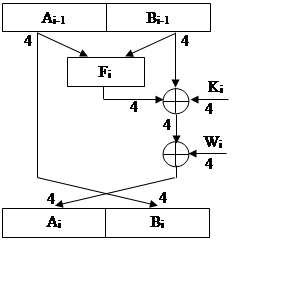

Структурная схема раунда преобразования SHA буфера приведена на рисунке 7. Здесь обозначено:

Кi – константа размером 4 бита, которая в зависимости от номера раунда принимает значения

К1 = 0 0 0 1,

К2 = 0 0 1 0,

К3 = 0 1 0 0,

К4 = 1 0 0 0;

Рисунок 7 – Структурная схема раунда преобразования SHA буфера

Fi – логическая функция, которая в зависимости от номера раунда задается выражением

F1 = A ![]() B,

B,

F2 = A ![]() B,

B,

F3 = A ![]() B,

B,

F4 = A ![]() ¬B;

¬B;

где ![]() -

операция XOR,

-

операция XOR, ![]() -

операция И,

-

операция И, ![]() - операция ИЛИ, ¬ - операция НЕ;

- операция ИЛИ, ¬ - операция НЕ;

Wi – 4-х битовые значения из X, которые получаются по следующим правилам

W1 - 1-4 биты X,

W2 - 5-8 биты X,

W3 - 9-12 биты X,

W4 - 13-16 биты X.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.