4. Реализуйте алгоритм дешифрования, соответствующий алгоритму шифрования из пункта 3.

5. Задайте некоторое сообщение и протестируйте работу созданных алгоритмов шифрования и дешифрования из пунктов 3 и 4 соответственно.

6. Оформите и защитите лабораторную работу.

1. В чем отличие между блочными и потоковыми методами шифрования.

2. Почему метод шифрования гаммированием, реализованный в данной работе, не является абсолютно стойким к криптоанализу?

3. Дайте определение термину “M-последовательность”?

4. Объясните смысл термина “прореживаемый потоковый генератор”.

5. Изобразите схему, реализующую потоковый шифр на основе блочного алгоритма шифрования.

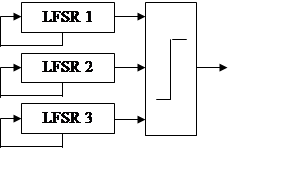

1. Пороговый генератор (рисунок 1) состоит из 3-х сдвиговых регистров с обратной связью (LFSR от английского Linear Feed Shift Register) и порогового устройства.

Если больше половины выходных битов регистра LFSR равны 1, то выходом генератора является 1. Если больше половины

выходных битов регистра LFSR равны 0, то выходом

генератора является 0.

Если больше половины выходных битов регистра LFSR равны 1, то выходом генератора является 1. Если больше половины

выходных битов регистра LFSR равны 0, то выходом

генератора является 0.

Биты, задействованные в цепи обратной связи регистров:

LFSR 1 8, 4, 3, 2;

LFSR 2 7, 3, 1;

LFSR 3 7, 5, 1.

Рисунок 1 – Схема порогового генератора

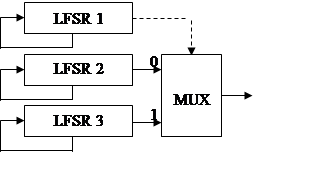

2. Генератор Геффа (рисунок 2) состоит из 3-х LFSR и мультиплексора (MUX от английского MultipleXor).

Два сдвиговых регистра (LFSR 2 и LFSR 3)

являются входами мультиплексора, а регистр LFSR 1 управляет его выходом (здесь и далее на

рисунках 3-5 управляющие воздействия обозначены пунктирными линиями). Если

выходом регистра LFSR 1 является 0, то выходом генератора является

выход регистра LFSR 2. В противном случае выходом генератора является

выход регистра LFSR 3.

Два сдвиговых регистра (LFSR 2 и LFSR 3)

являются входами мультиплексора, а регистр LFSR 1 управляет его выходом (здесь и далее на

рисунках 3-5 управляющие воздействия обозначены пунктирными линиями). Если

выходом регистра LFSR 1 является 0, то выходом генератора является

выход регистра LFSR 2. В противном случае выходом генератора является

выход регистра LFSR 3.

Биты, задействованные в цепи обратной связи регистров:

LFSR 1 8, 4, 3, 2;

LFSR 2 6, 2, 1;

LFSR 3 5, 3, 2, 1.

Рисунок 2 – Схема генератора Геффа

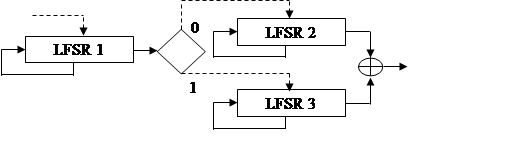

3. Чередующий “стоп/пошел” генератор (рисунок 3) состоит

из 3-х LFSR и устройства сравнения.

3. Чередующий “стоп/пошел” генератор (рисунок 3) состоит

из 3-х LFSR и устройства сравнения.

Рисунок 3 – Схема чередующего “стоп/пошел” генератора

Когда выходом регистра LFSR 1 является 0, то тактируется регистр LFSR 2. В противном случае тактируется регистр LFSR 3. Выходом генератора является XOR выходов регистров LFSR 2 и LFSR 3.

Биты, задействованные в цепи обратной связи регистров:

LFSR 1 5, 3, 2, 1;

LFSR 2 7, 5, 2;

LFSR 3 7, 3, 1.

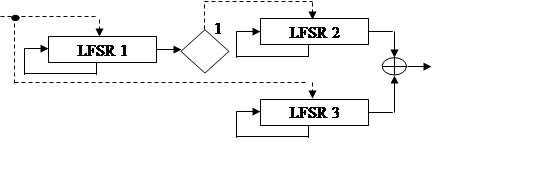

4. Односторонний “стоп/пошел” генератор (рисунок 4) состоит из 3-х LFSR и устройства сравнения.

Когда выходом регистра LFSR 1

является 1, то тактируется регистр LFSR 2, в противном

случае этого не происходит. В свою очередь регистр LFSR 3

работает каждый такт. Выходом генератора является XOR

выходов регистров LFSR 2 и LFSR 3.

Когда выходом регистра LFSR 1

является 1, то тактируется регистр LFSR 2, в противном

случае этого не происходит. В свою очередь регистр LFSR 3

работает каждый такт. Выходом генератора является XOR

выходов регистров LFSR 2 и LFSR 3.

Рисунок 4 – Схема одностороннего “стоп/пошел” генератора

Биты, задействованные в цепи обратной связи регистров:

LFSR 1 7, 4, 1;

LFSR 2 7, 5, 3, 2;

LFSR 3 6, 3, 1.

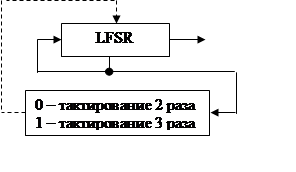

5. Прореживаемый генератор (рисунок 5) состоит из 1-го LFSR.

Если выход регистра LFSR равен 0, то он тактируется 2 раза, причем в 1-ом такте занесение крайнего правого бита в гамму не производится.

Если выход регистра LFSR равен 1,

то он тактируется 3 раза, а занесение крайнего правого бита в гамму не

производится в 1-ом и 2-ом тактах.

Если выход регистра LFSR равен 1,

то он тактируется 3 раза, а занесение крайнего правого бита в гамму не

производится в 1-ом и 2-ом тактах.

Биты, задействованные в цепи обратной связи регистра: 7, 5, 2, 1.

Рисунок 5 – Схема прореживаемого генератора

ЛАБОРАТОРНАЯ РАБОТА № 4

Асимметричные методы шифрования

Ознакомление с асимметричными методами шифрования. Приобретение практических навыков выработки общего секретного ключа с помощью протокола Диффи и Хелмана и шифрования на основе задачи об укладке рюкзака и метода RSA.

1. Реализуйте алгоритм выработки общего секретного ключа на основе протокола Диффи и Хелмана.

2. Совместно с другой бригадой студентов протестируйте работу созданного алгоритма.

3. Реализуйте алгоритмы шифрования и дешифрования, основанные на методе RSA.

4. Совместно с другой бригадой студентов протестируйте работу созданных алгоритмов.

5. Реализуйте алгоритмы шифрования и дешифрования, основанные на задаче об укладке рюкзака.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.