crypto isakmp policy 1 // создание политики аутентификации

encr 3des // выбор метода шифрования 3des (Three key triple DES). Также возможно выбрать другие методы шифрования, AES - Advanced Encryption Standard, DES - Data Encryption Standard (56 bit keys).

authentication pre-share // метод аутентификации по заранее известным ключам

group 2 // выбор алгоритма Diffie-Hellman (длина ключа 1024 бита)

lifetime 28800 // время «жизни» политики

Далее указываем ключ и адрес на который он будет передаваться

crypto isakmp key 12345 address 0.0.0.0 0.0.0.0 // 0.0.0.0 0.0.0.0 шаблонный адрес(целесообразно применять при использование нескольких туннелей на одном маршрутизаторе)

Создаем transform set:

crypto ipsec transform-set KURS esp-3des esp-sha-hmac // указываем метод шифрования заголовков

Создадим списки доступа. Обычный список доступа служит для запрета и разрешения доступа к определенным ресурсам. В данном случае списки доступа будут указывать на то, какие данные, проходящие через маршрутизатор, будут шифроваться.

access-list 102 permit gre host 10.10.0.1 host 10.10.1.2// т.е указываем, что GRE трафик между узлами 10.10.0.1 и 10.10.1.2 будет шифроваться.

Создадим crypto map

crypto map CISCO1 10 ipsec-isakmp // Название и приоритет

set peer 10.10.1.2// адрес назначения

set pfs group5 // выбор алгоритма Diffie-Hellman (длина ключа 1536 бита)

set transform-set KURS // присвоение созданного раннее transform-set

match address 102 // присвоение созданного списка доступа

Теперь необходимо присвоить созданные настройки на интерфейс, к которому привязан туннель:

interface FastEthernet0/0 // выход на настройки интерфейса

crypto map CISCO1 // присвоение политики шифрования

Другие туннели на устройстве и на других маршрутизаторах настраиваются аналогично.

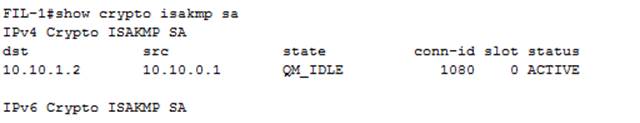

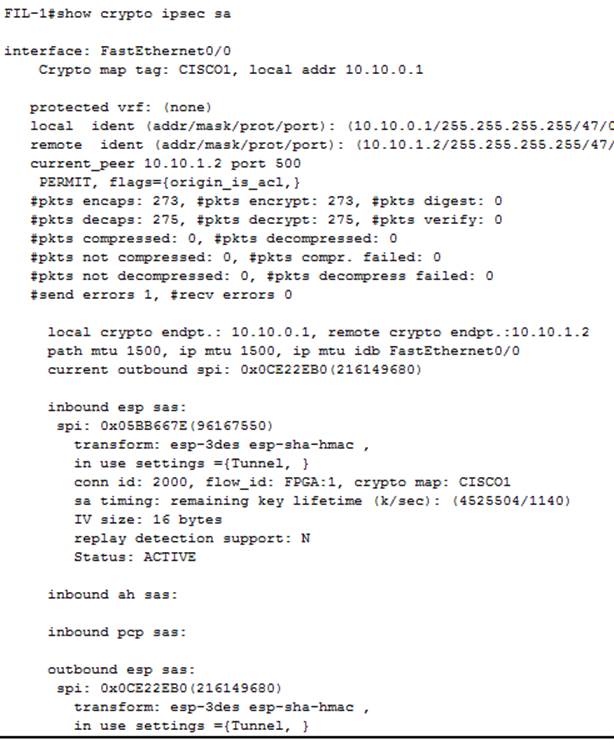

После того как туннели были зашифрованы необходимо проверить их работоспособность:

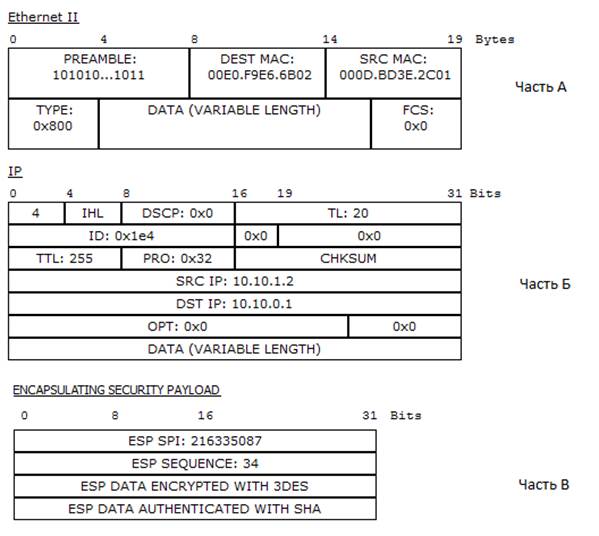

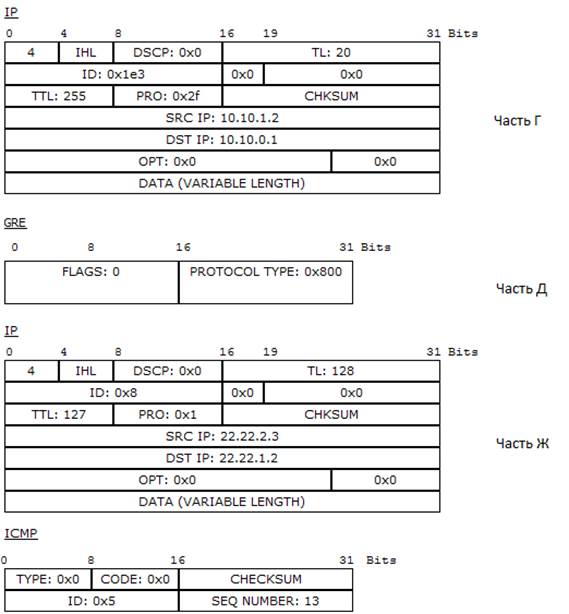

Так же посмотрим на структуру протокола IPSec в программе Cisco Packet Tracer(рис 2.7.2). Для этого отправим ICMP запрос с 1 отдела 1филиала на 2 отдел 2 филиала:

На рисунке мы видим, что первоначальный IP пакет (Часть Ж) с адресом назначения 2 отдела 2 филиала(22.22.2.3) с помощью протокола GRE(Часть Д) инкапсулирован на маршрутизаторе3 филиала в новый IP пакет (Часть Г), где адрес назначения теперь маршрутизатор 5 филиала(10.10.0.1). Образованный IP пакет с полем данных инкапсулирован с помощью протокола ESP в новый IP пакет и зашифрован. Т.е при передачи в сети интернет, посторонние устройства будут «видеть» только Часть А и Б протокола. Остальные части будут зашифрованы.

Рис 2.7.2

Проведем установку и настройку Серверов HTTP и DNS для каждого отдела. По заданию нам необходимо ограничить доступ некоторых подразделений в филиалах к службам HTTP и DNS с помощью списков доступа. Распределение сетевых служб по отделам представлено в таблице 2.6.1

|

Отделы |

1 |

2 |

3 |

4 |

5 |

|

DNS |

1,8,5,6 |

3,5,6,7 |

2,6,3,4 |

1,6,7 |

1,4,5,2,8 |

|

HTTP |

1,2,5,6 |

2,4,6,7,5 |

1,2,5,8 |

1,2,3 |

1,2,8,7 |

Таблица 2.8.1- Списки доступа

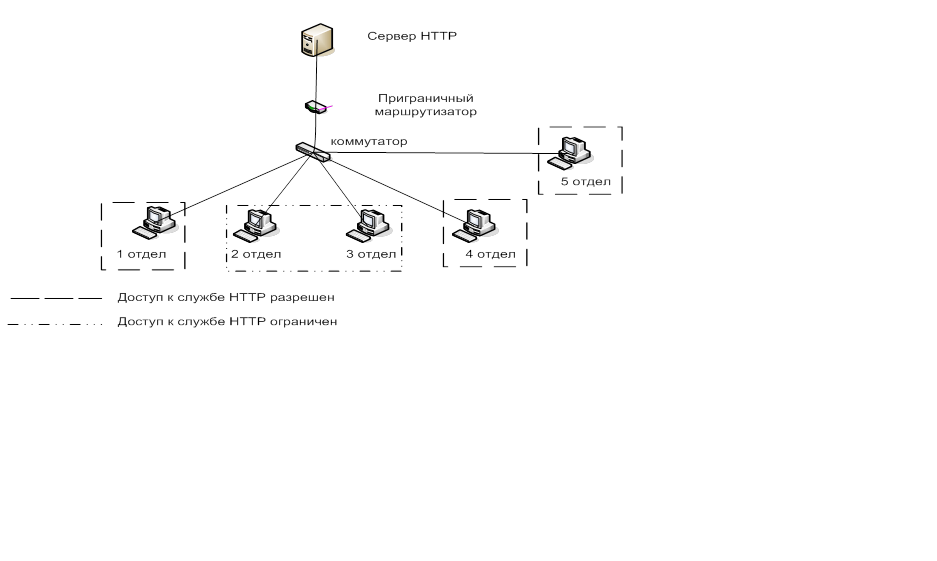

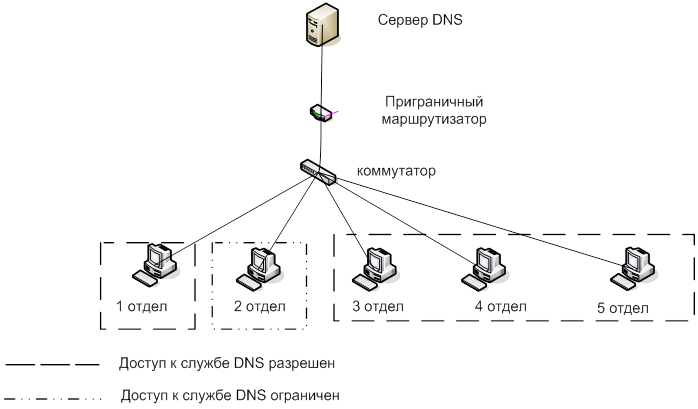

Исходя из таблицы видно, что для 1 филиала служба DNS запрещена всем отделам, кроме 1,4 и 5 отделов, а служба HTTP доступна для 1,3,4 и 5 отделов.

Рисунок 2.8.1 - Список доступа к службе HTTP 1го филиала

![]()

Рисунок 2.8.2 - Список доступа к службе DNS 2го филиала

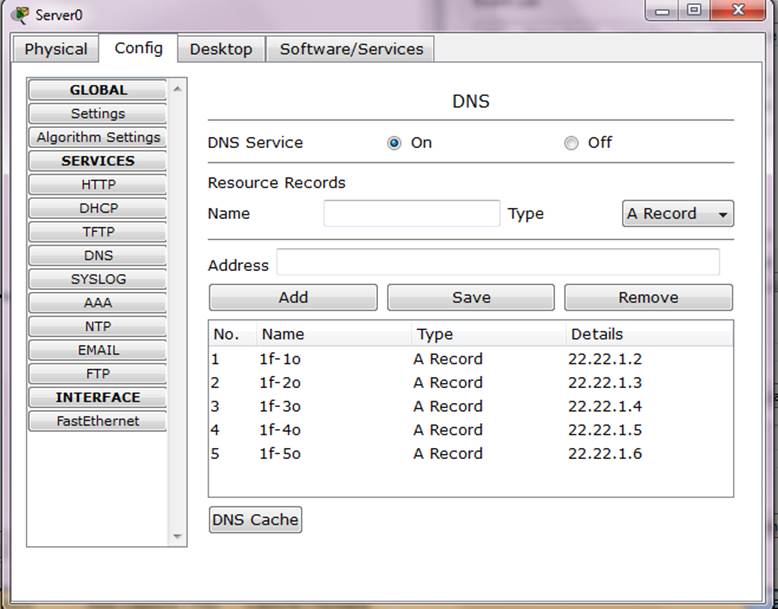

Настроим DNS сервер на примере сети 1 филиала:

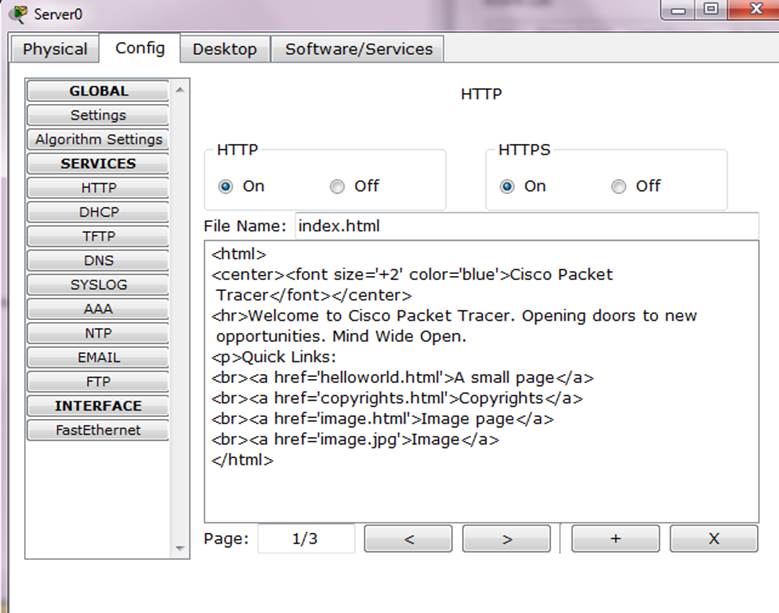

Настроим HTTP сервер на примере 1 филиала. IP адрес 192.168.0.2

![]()

После того как сервера настроены, необходимо настроить списки доступа. Рассмотрим настройку на примере 1 филиала. По заданию к DNS службе в 1 филиале имеет доступ только 1,4 и 5 отделы, а к HTTP имеют доступ 1,3,4 и 5 отделы. Протокол DNS использует в качестве транспорта протокол UDP, протокол HTTP протокол TCP. Это

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.