Если на одном из маршрутизаторов этот параметр изменен, то соседи этого маршрутизатора будут использовать этот таймер. Для того чтобы маршрутизатор сам использовал определенное значение таймера, необходимо изменить таймер на соответствующем интерфейсе соседа.

Эти настройки необходимы только для hub-маршрутизатора.

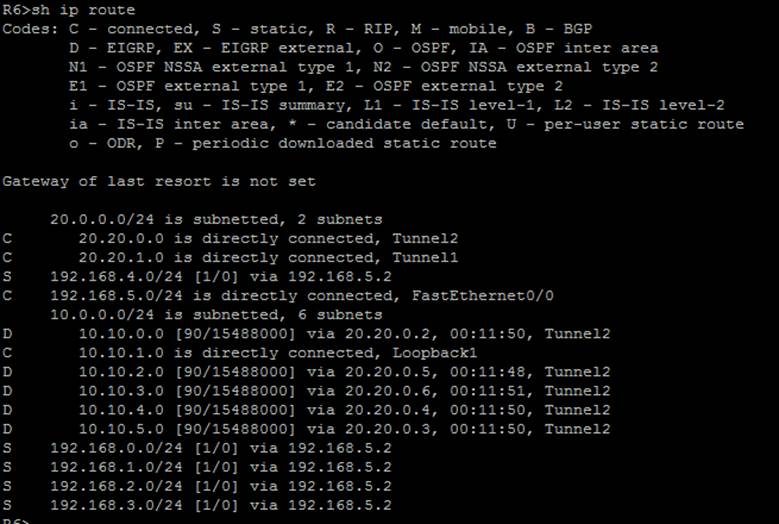

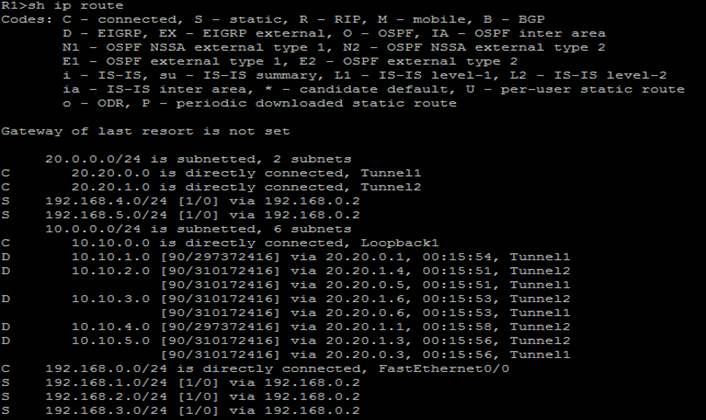

Проверка маршрутов (рис 4.3.1)

![]()

Рисунок-4.3.1

Здесь мы видим, что часть трафика пойдет по Tunnel1, часть по Tunnel2.

Настройка IKE

Для тестовой сети в политике isakmp используются настройки по умолчанию:

· Алгоритм шифрования: DES - Data Encryption Standard (56 bit keys);

· Алгоритм хеширования: Secure Hash Standard;

· Метод аутентификации: Rivest-Shamir-Adleman Signature;

· Группа Diffie-Hellman: #1 (768 bit);

· Время жизни SA: 86400 seconds, no volume limit.

· Аутентификация по pre-shared key

В настройке политики isakmp указываем только authentication pre-share, т.к по умолчанию стоит аутентификация по сертификатам. Остальные настройки используем по умолчанию.

Создаем политику isakmp:

crypto isakmp policy 20

![]() authentication pre-share

authentication pre-share

Так как адрес peer мы не знаем, то указываем шаблонный адрес 0.0.0.0 0.0.0.0

Указываем isakmp pre-shared key:

crypto isakmp key 123 address 0.0.0.0 0.0.0.0

Так как hub-маршрутизатор не знает заранее IP-адреса spoke-маршрутизаторов, то для второй фазы IPsec нужна динамическая crypto map (dynamic crypto map), но для туннельных интерфейсов эквивалентом dynamic crypto map является IPSec-profile:

Так как hub-маршрутизатор не знает IP-адреса spoke-маршрутизаторов, то будем создавать IPSec-profile: применяется на туннельном интерфейсе; после применения любой трафик исходящий из туннельного интерфейса инициирует создание IPsec-туннеля; source и destination адреса туннельного интерфейса используются для создания IPsec-туннеля. Адреса могут быть прописаны в настройках интерфейса или получены динамически с помощью NHRP (не задаётся адрес peer, как в обычной crypto map);

Создаем transform set:

crypto ipsec transform-set DMVPN-TR esp-des esp-md5-hmac

mode transport // транспортный режим

Создаем IPSec-профиль:

crypto ipsec profile DMVPN

set transform-set DMVPN-TR

Применяем IPsec-профиль:

interface Tunnel2 // применение на части spoke

tunnel protection ipsec profile DMVPN

interface Tunnel1 // применение на части hub

tunnel protection ipsec profile DMVPN

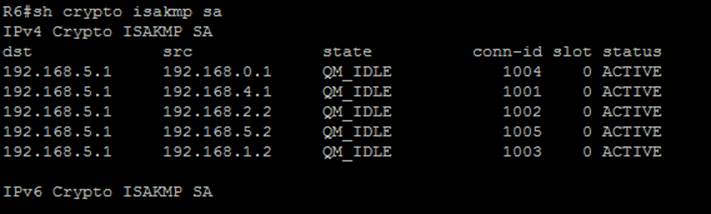

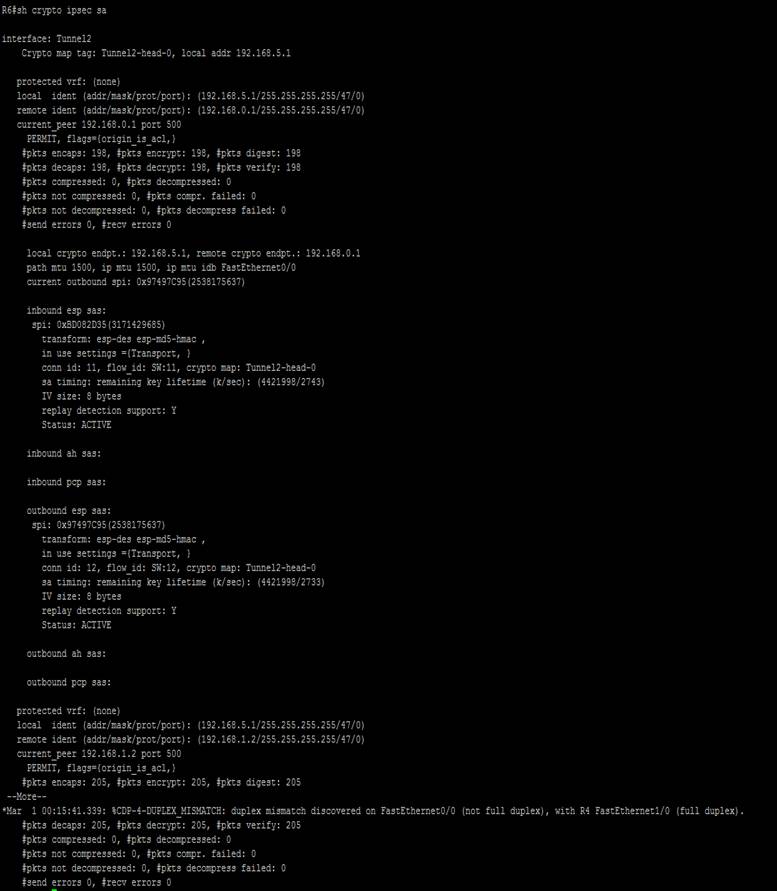

![]() После

того как IPsec настроен, проверяем его

работоспособность(рис 4.4.1, 4.4.2,4.4.3,4.4.4)

После

того как IPsec настроен, проверяем его

работоспособность(рис 4.4.1, 4.4.2,4.4.3,4.4.4)

Рисунок - 4.4.1

![]()

Рисунок - 4.4.2

![]()

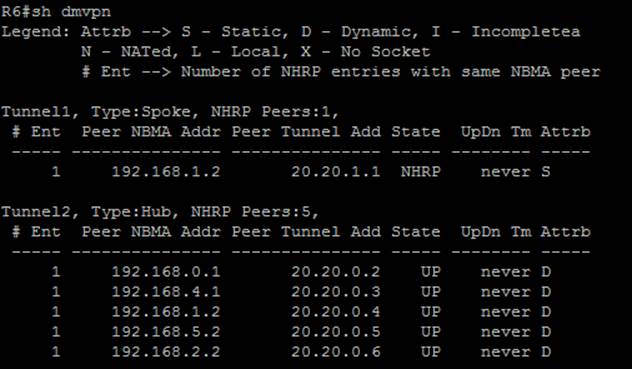

Рисунок - 4.4.3

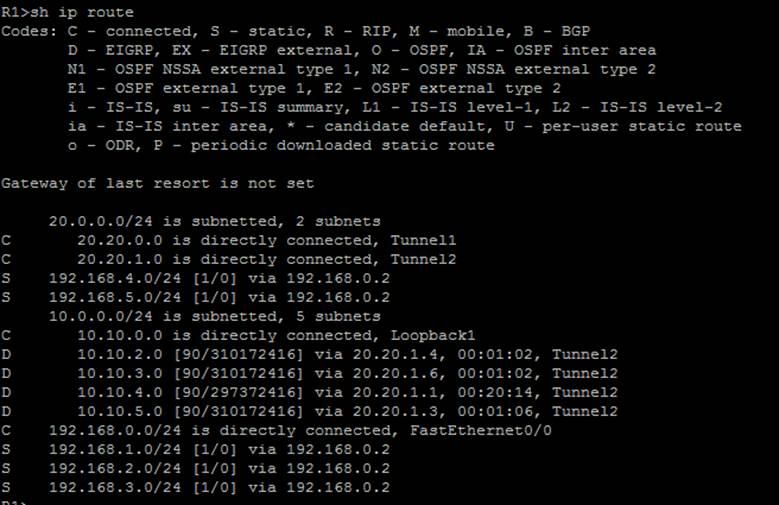

Проверка работоспособности туннелей на маршрутизаторе R1. Делая команду ip route мы видим что таблица составлена с использованием 2х туннелей(рис 4.4.5)

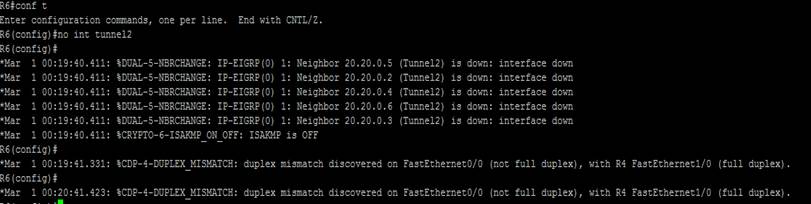

Теперь попробуем отключить один туннель(Tunnel2 на маршрутизаторе R6, который является hub для этого туннельного пространства). Мы видим, что другие маршрутизаторы подключенные к нам через Tunnel 2 отключились (рис 4.4.6) Через некоторое время снова делаем команду ip route на маршрутизаторе R1, мы видим, что все другие маршрутизаторы подключились по Tunnel2(рис 4.4.6)

Рисунок - 4.4.5

Рисунок

- 4.4.6

Рисунок

- 4.4.6

![]()

Рисунок - 4.4.7

В приложение 2 приведены полные настройки всех маршрутизаторов.

![]() Приложение

1

Приложение

1

Маршрутизатор 1 филиала

!

crypto isakmp policy 1

encr 3des

authentication pre-share

lifetime 28800

!

crypto isakmp key 12345 address 0.0.0.0 0.0.0.0

!

!

crypto ipsec transform-set KURS esp-3des esp-sha-hmac

!

crypto map CISCO1 10 ipsec-isakmp

set peer 10.10.1.2

set pfs group5

set transform-set KURS

match address 102

!

!

interface Tunnel1

ip address 172.10.5.1 255.255.255.0

tunnel source FastEthernet0/0

tunnel destination 10.10.1.2

!

!

interface FastEthernet0/0

ip address 10.10.0.1 255.255.255.0

duplex auto

speed auto

crypto map CISCO1

!

interface FastEthernet0/1

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.