Федеральное агентство связи

Хабаровский институт инфокоммуникаций (филиал)

ФГОБУ ВПО «Сибирский государственный университет телекоммуникаций и информатики»

Курсовая работа

по дисциплине: «Защита информации в корпоративных сетях»

на тему: «Проект системы безопасности корпоративной сети»

Выполнила: ст-ка 3 курса

ЗСС сокр

В

Проверил:

Хабаровск

2013г.

ВВЕДЕНИЕ

В данном курсовом проекте необходимо разработать система безопасности корпоративной сети.

Данная сеть имеет в своем составе 4 подразделений: центральный офис и 3 филиала. Связь между филиалами реализована через 3 арендованных канала и Internet. Необходимо организовать защиту сети от следующих угроз:

-угрозы сети интернет;

-угроза оператора связи, предоставляющего доступ в интернет;

-внутренние угрозы, которые предоставляются непосредственно сотрудниками компании.

Предотвращение угроз осуществляется с помощью следующих решений:

- Настройка VPN-туннелей для организации собственных и арендованных каналов связи

-Шифрование трафика VPN-туннеля

-Установка DNS и HTTP серверов в соответствии с заданием

-Использование списков доступа.

В программе Cisco Packet Tracer будет смоделирована рассматриваемая сеть. Так же настройка и проверка средств защиты каналов сети.

1 РАЗРАБОТКА СТРУКТУРЫ КОРПОРАТИВНОЙ СЕТИ

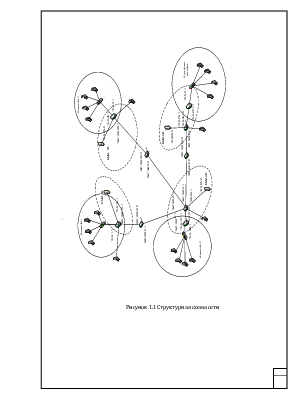

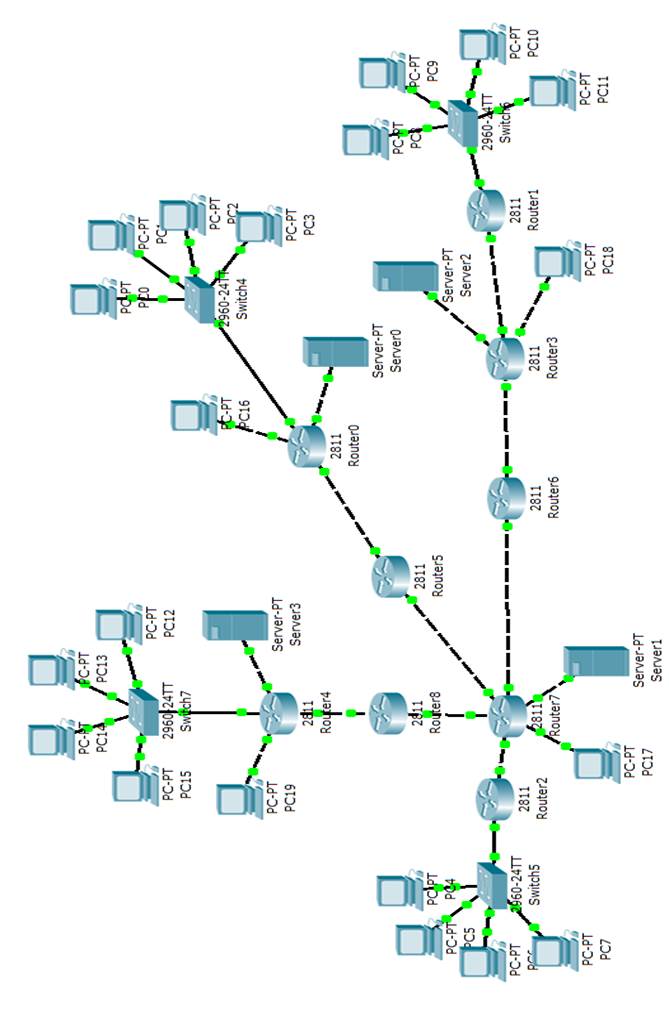

В центральном офисе и во втором филиале реализована демилитаризованная зона 2R,выполненная на двух маршрутизаторах. Демилитаризованная зона 1R находится в первом филиале и третьем филиалах, реализована на одном маршрутизаторе. Отделы каждого подразделения объединены в собственную локальную сеть.

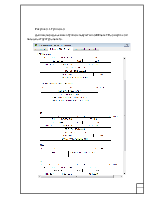

Схема сети предоставлена на рисунке 1.1

Рисунок 1.1 Структурная схема сети

2 РАЗРАБОТКА ПЛАНА IP АДРЕСАЦИИ И НАСТРОЙКА ОБОРУДОВАНИЯ КОРПОРАТИВНОЙ СЕТИ В ПРОГРАММЕ CISCO PACKET TRACER.

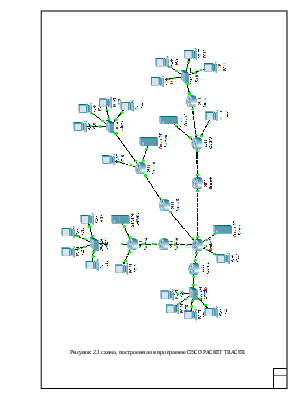

Для построения сети в CISCO PACKET TRACER необходимо распределить IP адреса в сети. Каждый отдел подразделения имеет в своём составе один компьютер и один сервер. В центральном офисе и на филиалах установлены серверы служб DNS и HTTP. Арендованные каналы представлены в виде одного маршрутизатора. Демилитаризованная зона центрального офиса и второго филиала построена на двух маршрутизирующих устройствах, первого и третьего филиалов на одном.

В таблице 2.1 указаны адреса, используемые в локальных сетях каждого подразделения.

Таблица 2.1. Адреса сетей подразделений.

|

сеть |

Адрес |

сеть |

Адрес |

|

ЦО |

1 филиал |

||

|

F0/0 |

10.0.2.1 |

F0/0 |

10.0.1.1 |

|

Отдел 1 |

10.0.21.0 |

Отдел 1 |

10.0. 11.0 |

|

Отдел 2 |

10.0.22.0 |

Отдел 2 |

10.0.12.0 |

|

Отдел 3 |

10.0.23.0 |

Отдел 3 |

10.0.13.0 |

|

Отдел 4 |

10.0.24.0 |

Отдел 4 |

10.0.14.0 |

|

3 филиал |

2 филиал |

||

|

F0/0 |

10.0.3.1 |

F0/1 |

10.0.100.1 |

|

Отдел 1 |

10.0.31.0 |

Отдел 1 |

10.0.10.0 |

|

Отдел 2 |

10.0.32.0 |

Отдел 2 |

10.0.20.0 |

|

Отдел 3 |

10.0.33.0 |

Отдел 3 |

10.0.30.0 |

|

Отдел 4 |

10.0.34.0 |

Отдел 4 |

10.0.40.0 |

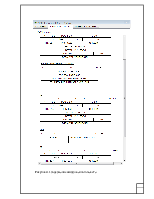

На рисунке 2.1 приведена схема, построенная в программе CISCO PACKET TRACER.

Рисунок 2.1 схема, построенная в программе CISCO PACKET TRACER.

В каждом подразделение есть отделы, для которых необходимо организовать виртуальную локальную сеть и настройка адресации маршрутизаторов сети центрального офиса. Для этого необходимо настроить коммутаторы. Настройка коммутатора ЦО выглядит следующим образом.

R0

conf t

interface Fast Ethernet 0/0 (интерфейс)

ip address 10.0.35.1 255.255.255.0 (IP-адресс данного интерфейса)

no shutdown

exit

exit

Conf t

Int f0/0.1

Enc dot1q 1

Ip address 10.0.31.1 255.255.255.0

No sh

exit

exit

Conf t

Int f0/0.2

Enc dot1q 2

Ip address 10.0.32.1 255.255.255.0

No sh

exit

exit

Conf t

Int f0/0.3

Enc dot1q 3

Ip address 10.0.33.1 255.255.255.0

No sh

exit

exit

Conf t

Int f0/0.4

Enc dot1q 4

Ip address 10.0.34.1 255.255.255.0

No sh

exit

exit

Conf t

Int f1/0

Ip address 10.0.35.1 255.255.255.0

No sh

exit

exit

Conf t

Int f0/1

Ip address 192.168.30.1 255.255.255.0

No sh

exit

exit

Conf t

Int f1/1

Ip address 33.33.33.1 255.255.255.0

No sh

exit

exit

Аналогично для всех маршрутизаторов.

Во внутренних сетях настраивается статическая маршрутизация до ближайших подразделений и сервера, находящегося в демилитаризованной зоне ЦО, причем адресом следующего маршрутизирующего устройства указывается ближайший туннель. Динамическая маршрутизация построена на протоколе динамической маршрутизации EIGRP для соединения всех подразделений по туннелям. При настройке данного протокола необходимо указать к каким именно сетям данный маршрутизатор подключен и отключить суммирование маршрутов с целью сокрытия внутренней структуры сети.

Для первого филиала настройка маршрутизации выглядит следующим образом:

conf t

router eigrp 3

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.