network 10.0.0.0 0.0.0.255

no auto-summary

Conf t

ip route 192.168.20.0 255.255.255.0 192.168.2.2

exit

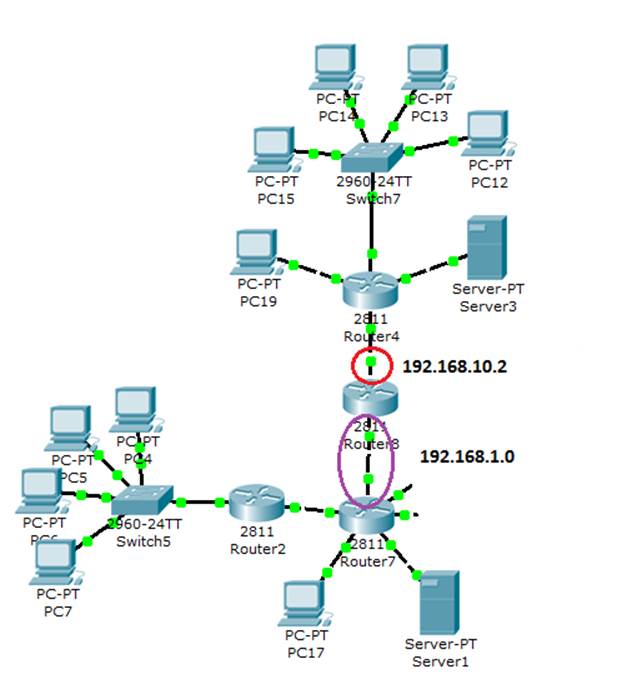

На рисунке 2.1 показан принцип настройки ip маршрутизации с использованием команды ip route.

Команда ip route 192.168.20.0 255.255.255.0 192.168.2.2 настраивает доступность сети 192.168.20.0 с использованием шлюза 192.168.2.2, т.е. отправка пакета на шлюз позволяет доставить пакет в сеть 192.168.20.0

Сеть провайдера на протоколе динамической маршрутизации OSPF. При настройке данного протокола на маршрутизаторе необходимо указать, к каким сетям данный маршрутизатор непосредственно подключен.

Для роутера провайдера

conf t

router ospf 3

network 192.168.0.0 0.0.255.255 area 3

network 10.0.0.0 0.255.255.255 area 3

Полная настройка маршрутизаторов сети представлена в приложении А.

Проверка маршрутизации при помощи команды sh ip route:

10.0.0.0/24 is subnetted, 30 subnets

D 10.0.1.0 [90/28162560] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.2.0 [90/28165120] via 10.70.3.1, 00:05:33, Tunnel3

C 10.0.3.0 is directly connected, FastEthernet0/0

D 10.0.10.0 [90/26908160] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.11.0 [90/28162560] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.12.0 [90/28162560] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.13.0 [90/28162560] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.14.0 [90/28162560] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.15.0 [90/28162560] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.20.0 [90/26908160] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.21.0 [90/28165120] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.22.0 [90/28165120] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.23.0 [90/28165120] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.24.0 [90/28165120] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.25.0 [90/28162560] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.30.0 [90/26908160] via 10.70.3.1, 00:05:33, Tunnel3

C 10.0.31.0 is directly connected, FastEthernet0/0.1

C 10.0.32.0 is directly connected, FastEthernet0/0.2

C 10.0.33.0 is directly connected, FastEthernet0/0.3

C 10.0.34.0 is directly connected, FastEthernet0/0.4

C 10.0.35.0 is directly connected, FastEthernet1/0

D 10.0.40.0 [90/26908160] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.50.0 [90/26882560] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.100.0 [90/26908160] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.101.0 [90/26905600] via 10.70.3.1, 00:05:33, Tunnel3

D 10.0.201.0 [90/28162560] via 10.70.3.1, 00:05:33, Tunnel3

D 10.10.10.0 [90/26905600] via 10.70.3.1, 00:05:33, Tunnel3

D 10.70.1.0 [90/28160000] via 10.70.3.1, 00:05:33, Tunnel3

D 10.70.2.0 [90/28160000] via 10.70.3.1, 00:05:33, Tunnel3

C 10.70.3.0 is directly connected, Tunnel3

33.0.0.0/24 is subnetted, 1 subnets

C 33.33.33.0 is directly connected, FastEthernet1/1

S 192.168.3.0/24 [1/0] via 192.168.30.2

C 192.168.30.0/24 is directly connected, FastEthernet0/1

Рисунок 2.2 Принцип настройки ip маршрутизации.

3 НАСТРОЙКА ТУННЕЛЕЙ

Так как данные, циркулирующие между филиалами предприятия будут передаваться через открытую сеть интернет и могут быть подвержены перехвату, видоизменению или получены возможным злоумышленником, то для связи филиалов между собой необходимо использовать технологию виртуальных частных сетей (VPN). Данная технология позволяет создавать виртуальные туннели между любыми точками сети. В данной работе используются туннели типа «точка-точка» на основе протокола GRE.

Туннели созданы между центральным офисом и всеми филиалами. Для каждого туннеля необходимо создать отдельную сеть. В таблице 3.1 приведены адреса туннелей.

Таблица 3.1. Адреса туннелей

|

Сеть |

Адрес |

|

Центральный офис |

|

|

Tunnel 3 |

10.70.2.2 |

|

Филиал 1 |

|

|

Tunnel 1 |

10.70.1.2 |

|

Филиал 2 |

|

|

Tunnel 1 |

10.70.1.1 |

|

Tunnel 2 |

10.70.2.1 |

|

Tunnel 3 |

10.70.3.1 |

|

Филиал 3 |

|

|

Tunnel 3 |

10.70.3.2 |

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.