При настройке туннеля указывается имя, IP адрес туннеля, интерфейс источника туннеля и адрес назначения туннеля.

Настройка третьего филиала

conf t

interface tun 3

ip address 10.70.3.2 255.255.255.0 (адрес туннеля)

tun source Fast Ethernet 0/1 (интерфейс, из которого выходит туннель)

tun destination 192.168.30.1 (ip-адрес, в который входит туннель)

conf t

int tun 3

ip add 10.70.3.1 255.255.255.0

tun source f 0/0

tun dest 192.168.3.1

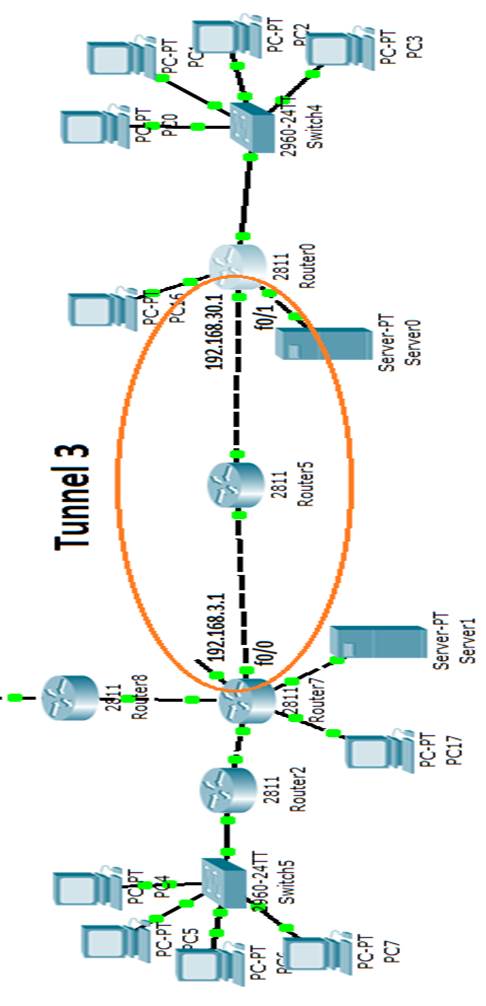

На рисунке 3.1 показан туннель

Рисунок 3.1. Туннель 3.

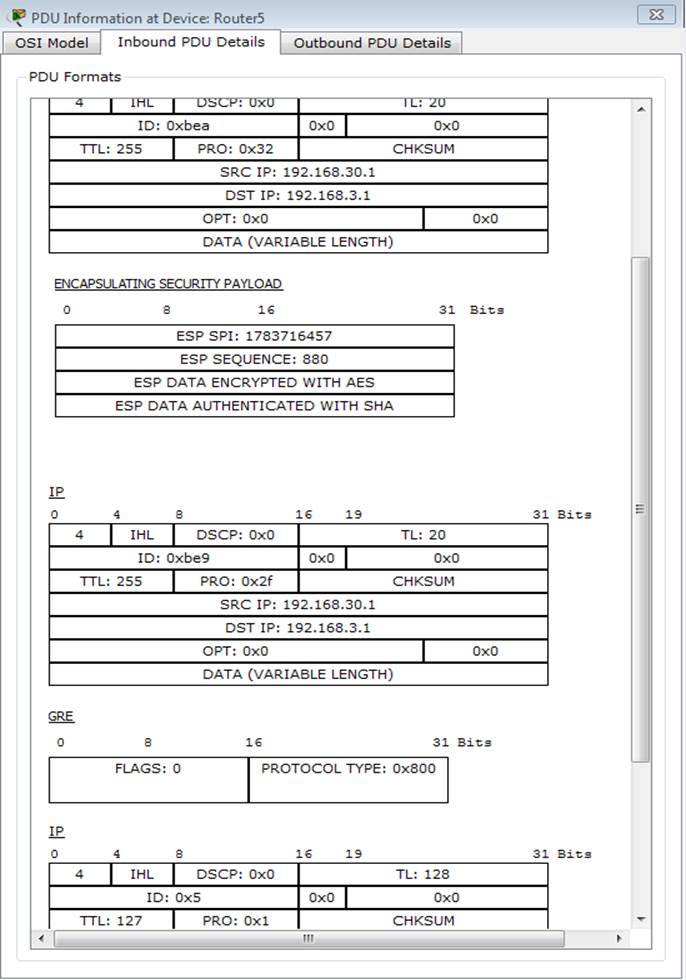

Данные, передаваемые в туннеле пакуются в GRE пакет. На рисунке 3.2 показана структура пакета.

Рисунок 3.2. Пакет, содержащий пакет GRE.

4 ШИФРОВАНИЕ VPN ТУННЕЛЯ С ПОМОЩЬЮ ПРОТОКОЛА IPSEC

Суть GRE туннеля является в помещении IP пакета в другой IP пакет. В таком случае поле адреса сети можно прочитать. С целью исключить эту возможность, данные, которые передаются в туннеле необходимо зашифровать. В данной работе это реализовано с помощью протокола шифрования IPsec.

В процесс настройки входит (пример настройки маршрутизатора 3 филиала):

conf t

crypto isakmp enable // разрешает использовать протокол isakmp

crypto isakmp policy 1 //задается политика

authentication pre-share // аутентификация по предварительному ключу

encryption aes // шифрование aes

hash sha // хэширование sha

group 2 // группа Хэлмана 2

ex

crypto isakmp key 0 address 192.168.20.2 0.0.0.0 // передача ключа на заданный адрес

crypto ipsec transform-set 102 esp-aes esp-sha-hmac // набор правил

crypto ipsec security-association lifetime seconds 3600 // время жизни политики

ip access-list extended 102 // создание списков доступов, указывающее шифруемый трафик

permit gre host 192.168.2.1(адрес, из которого идет трафик) host 192.168.20.2 (адрес, в который идет трафик)

ex

crypto map tun_2 100 ipsec-isakmp // создание крипто-карты

match address 102 // присваивание списка доступа

set peer 192.168.20.2 (адрес назначения)

set pfs group2 // использование группы Хэлмана

set transform-set 102 // присваивание набора правил

ex

int FastEthernet 0/1 (интерфейс, из которого идет трафик)

crypto map tun_2

ex

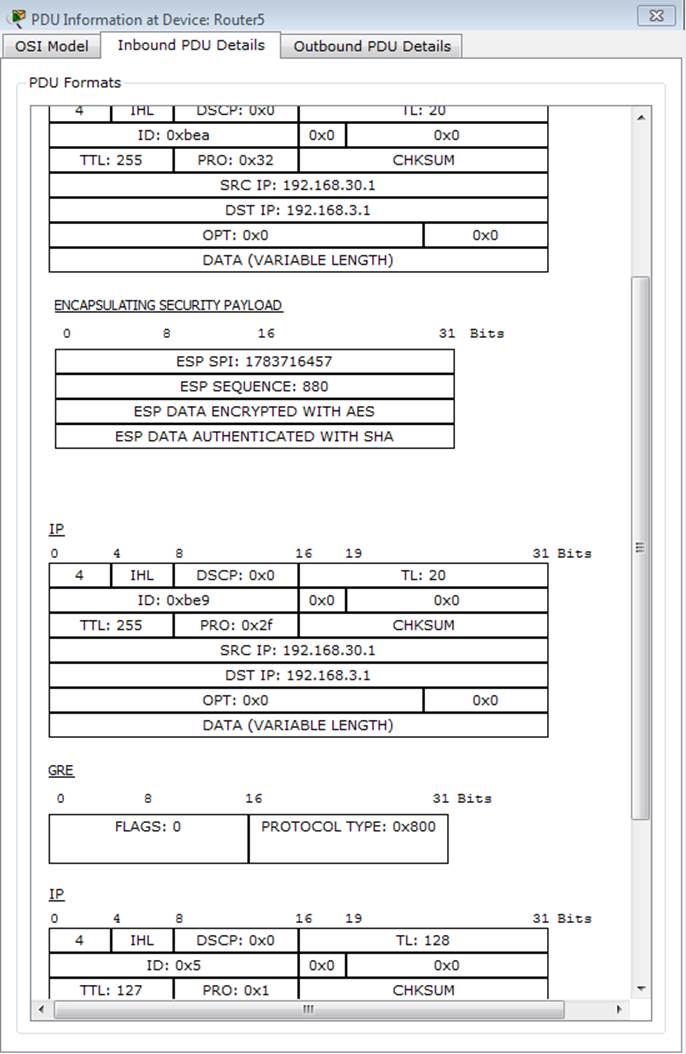

На рисунке 4.1 показана структура пакета данных туннеля при использовании шифрования.

Так же настраиваются маршрутизаторы филиалов.

Рисунок 4.1 Содержание шифрованного пакета

5 НАСТРОЙКА СЕТЕВЫХ СЛУЖБ

Согласно заданию на курсовой проект в ЦО и первом филиале, установлены серверы служб DNS и HTTP1. Серверы установлены в сетях демилитаризованных зон. Чтобы решить проблему доступа отделов к службам сервера и безопасности сети в данной работе использованы списки доступа. Списки доступа разрешают доступ отдельных отделов к ресурсам сервера, а так же доступ в сети подразделений для отделов.

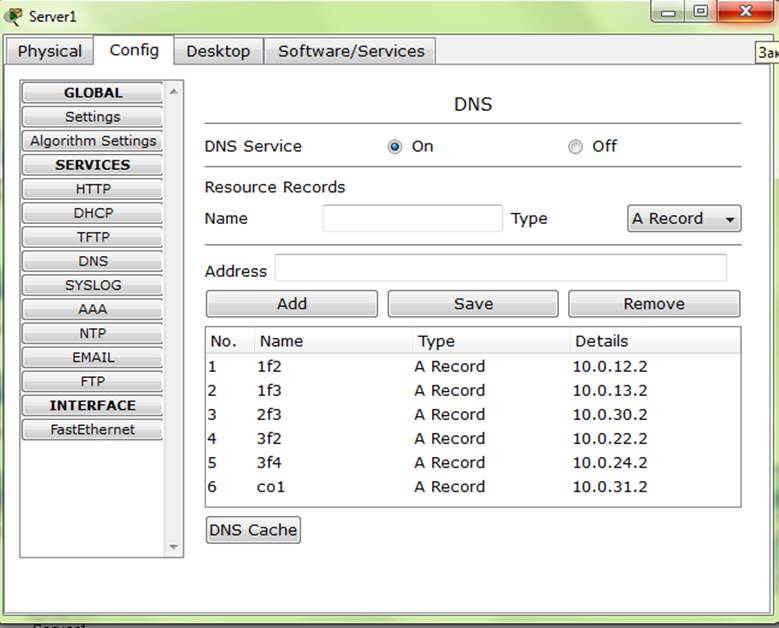

Необходимо настроить DNS сервер. Для этого на сервере необходимо прописать адреса отделов и соотнести их с именами компьютеров отделов. На рисунке 5.1 приведена настройка такого сервера в сети первого филиала ДМЗ-1R. На компьютерах пользователей и серверах необходимо указать адрес DNS сервера.

Рисунок 5.1Настройка DNS сервера первого филиала ДМЗ-1R

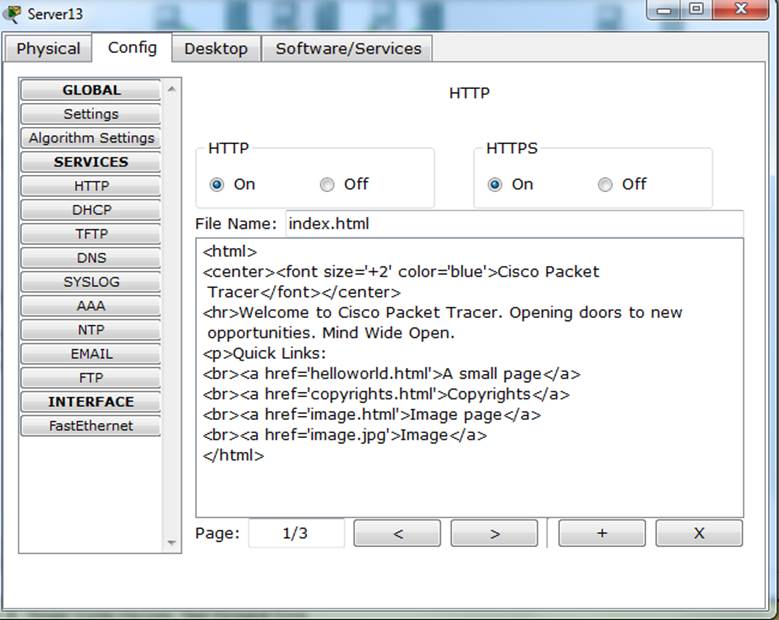

Настройки HTTP сервера оставлены по умолчанию (Рисунок 5.2). На ПК пользователей специальной настройки не требуется.

Рисунок 5.2 Настройка HTTP сервера первого филиала ДМЗ-1R

6 УПРАВЛЕНИЕ ИНФОРМАЦИОННЫМИ ПОТОКАМИ МЕЖДУ УЗЛАМИ СЕТИ С ИСПОЛЬЗОВАНИЕ СПИСКОВ ДОСТУПА

Следующий этап – создание списков доступа. В таблице 6.1 представлены отделы, которым доступны службы сервера.

Таблица 6.1 Распределение сетевых служб по отделам

|

1 |

2 |

3 |

4 |

|

|

DNS |

ЦО |

1Ф, 3Ф |

2Ф |

3Ф |

|

HTTP |

1Ф,2Ф |

2Ф,3Ф |

2Ф,3Ф |

ЦО |

Ниже рассмотрена настройка списков доступа отделов сети центрального офиса первого отдела.

Согласно таблице 6.1 в первом филиале второй отдел имеет доступ к службе DNS. Служба HTTP должна быть ему недоступна.

access-list 151permit udp 10.0.12.0 0.0.0.255 host 10.0.15.2 eq domain \\ доступ к DNS

access-list 151 deny tcp any any eq www \\ запрет к HTTP

access-list 151 permit ip any any \\ разрешить трафик IP

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.