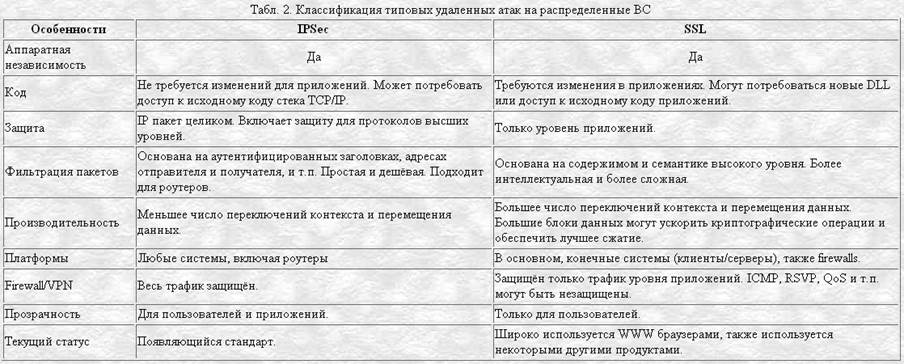

У цьому розділі ми розглянули деякі основні моменти, що стосуються протоколу мережної безпеки IPsec. Не зайвим буде відзначити, що протокол IPsec реалізований в операційній системі Windows2000 компанії Microsoft. На закінчення глави приводиться таблиця, в якій виробляється порівняння IPSec і широко поширеного зараз SSL.

FireWall

Інтернет-технології FireWall

Огляд

Коли Ви сполучаєте Вашу мережу з Internet або з іншою мережею, чинник забезпечення безпеки доступу у Вашу мережу має критичне значення. Найефективніший спосіб захисту при зв'язку з Internet припускає розміщення системи FireWall між Вашою локальною мережею і Internet. FireWall забезпечує перевірку всіх з'єднань між мережею організації і Internet на відповідність політиці безпеки даної організації.

Для того, щоб ефективно забезпечувати безпеку мережі, firewall зобов'язаний відстежувати і управляти всім потоком, що проходить через нього. Для ухвалення управляючих рішень для TCP/IP-сервісів (тобто передавати, блокувати або відзначати в журналі спроби встановлення з'єднань), firewall повинен одержувати, запам'ятовувати, вибирати і обробляти інформацію, одержану від всіх комунікаційних рівнів і від інших додатків.

Недостатньо просто перевіряти пакети окремо. Інформація про стан з'єднання, одержана з інспекції з'єднань у минулому і інших додатків - головний чинник в ухваленні управляючого рішення при спробі встановлення нового з'єднання. Для ухвалення рішення можуть враховуватися як стан з'єднання (одержане з минулого потоку даних), так і стан додатку (одержаний з інших додатків).

Отже, управляючі рішення вимагають щоб firewall мав доступ, можливість аналізу і використовування наступних речей:

Порівняння альтернатив

У цьому розділі описані межі, в яких доступні технології firewall забезпечують ці чотири свої основні властивості.

Маршрутизатори

Маршрутизатори діють на мережному рівні і їх очевидним недоліком є нездатність забезпечувати безпеку навіть для найвідоміших сервісів і протоколів. Маршрутизатори не є пристроями забезпечення безпеки, оскільки вони не мають основної нагоди firewall:

Інформація про з'єднання - маршрутизатори мають доступ лише до обмеженої частини заголовка пакетів.

Успадкована інформація про з'єднання і додаток - маршрутизатори не підтримують зберігання інформації про історію з'єднання або додатки.

Дії над інформацією - маршрутизатори мають дуже обмежену нагоду по діях над інформацією.

До того ж, маршрутизатори важко конфігурувати, стежити за їх станом і управляти. Вони не забезпечують належного рівня журналірованія подій і механізмів сповіщення.

Proxy

Proxy є спробою реалізувати firewall на рівні додатку. Їх основна перевага - підтримка повної інформації про додатки. Proxy забезпечують часткову інформацію об історії з'єднань, повну інформацію про додаток і часткову інформацію про поточне з'єднання. Proxy також мають нагоду обробки і дій над інформацією.

Проте, є очевидні труднощі у використовуванні proxy на рівні додатку як firewall, включаючи :

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.