Таким чином, дане твердження накладає на розробника наступні вимоги: необхідність введення додаткових засобів ідентифікації об'єктів в розподіленій ОС і криптозахист передаваних по каналу зв'язку повідомлень.

У перед. главі доводилося, що ідентифікація об'єктів РОС, у відсутність статичної ключової інформації, можлива тільки при взаємодії об'єктів з використанням віртуального каналу (помітимо, що надалі розглядається тільки розподілена ОС, у об'єктів якої відсутня ключова інформація для зв'язку один з одним - в подібній системі вирішити задачу безпечної взаємодії дещо складніше). Отже, для того, щоб ліквідовувати причину успіху видалених атак, описану в перед. главі, а також, виходячи з Твердження 2, необхідно керуватися наступним правилом:

Твердження 3.

Будь-яка взаємодія двох об'єктів в розподіленій ОС повинна проходити по віртуальному каналу зв'язку.

Розглянемо, як в розподіленій ОС віртуальний канал (ВК) зв'язку може використовуватися для надійної, незалежної від топології і фізичної організації системи, ідентифікації її видалених об'єктів.

Для цього при створенні ВК можуть використовуватися криптоалгоритмы з відкритим ключем (наприклад, недавно в Internet прийнятий подібний стандарт захисту ВК, званий Secret Socket Layer - SSL). Дані криптоалгоритмы засновані на результатах досліджень, одержаних в 70-х роках У. Діффі. Він ввів поняття односторонньої функції з потайним входом. Це не просто обчислювана в одну сторону функція, обіг якої неможливий, вона містить потайний вхід (trapdoor), який дозволяє обчислювати зворотну функцію особі, що знає секретний ключ. Суть криптографії з відкритим ключем (або двохключової криптографії) у тому, що ключі, що є в криптосистемі, входять в неї парами і кожна пара задовольняє наступним двом властивостям:

Ø текст, зашифрований на одному ключі, може бути дешифрований на другом;

Ø знання одного ключа не дозволяє обчислити інший.

Тому один з ключів може бути опублікований. При опублікованому (відкритому) ключі шифрування і секретному ключі дешифрованія виходить система шифрування з відкритим ключем. Кожен користувач мережі зв'язку може зашифрувати повідомлення за допомогою відкритого ключа, а розшифрувати його зможе тільки власник секретного ключа. При публікації ключа дешифрування виходить система цифрового підпису. Тут тільки власник секретного ключа створення підпису може правильно зашифрувати текст (тобто підписати його), а перевірити підпис (дешифровать текст) може будь-хто на підставі опублікованого ключа перевірки підпису.

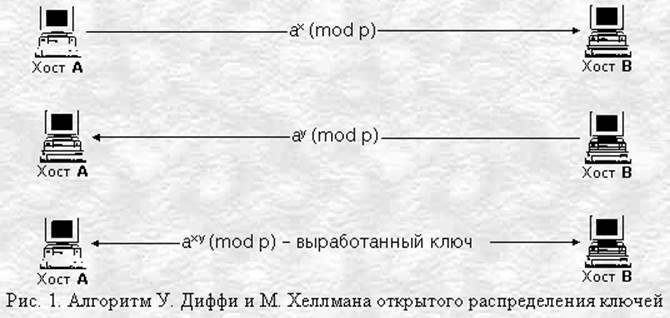

У 1976 р. У. Діффі і М. Хеллман запропонували наступний метод відкритого розподілу ключів. Хай два об'єкти А і B умовилися про вибір як загальна початкова інформація великого простого числа p і примітивного коріння ступеня p - 1 з 1 в полі вирахувань по модулю p. Тоді ці користувачі діють відповідно до протоколу (мал. 1):

А виробляє випадкове число x, обчислює число ах (mod p) і посилає його B;

B виробляє випадкове число у, обчислює число ау (mod p) і посилає його А;

потім А і B підносять одержане число до ступеня з своїм показником і одержують число axy (mod p).

Це число і є сеансовим ключем для одноключового алгоритму, наприклад, DES. Для розкриття цього ключа криптоаналітику необхідно по відомих ах (mod p), ау (mod p) знайти axy (mod p), тобто знайти x або у. Знаходження числа x по його експоненті ах (mod p) називається задачею дискретного логарифмування в простому полі. Ця задача є важко розв‘язується, і тому одержаний ключ, у принципі, може бути стійким.

Особливість даного криптоалгоритму полягає у тому, що перехоплення по каналу зв'язку повідомлень, що пересилаються в процесі створення віртуального каналу, ах (mod p) і ау (mod p) не дозволить атакуючому одержати кінцевий ключ шифрування axy (mod p). Цей ключ далі повинен використовуватися, по-перше, для цифрового підпису повідомлень і, по-друге, для їх криптозахисту. Цифровий підпис повідомлень дозволяє надійно ідентифікувати об'єкт розподіленої ОС і віртуальний канал. Шифрування повідомлень необхідне для дотримання Твердження 2. В ув'язненні до даного пункту сформулюємо наступну вимогу до створення захищених систем зв'язку в розподілених ОС і два слідства з нього:

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.