Аутентіфіцирующий заголовок (AH) є звичним опциональним заголовком і, як правило, розташовується між основним заголовком пакету IP і полем даних. Наявність AH ніяк не впливає на процес передачі інформації транспортного і вищого рівнів. Основним і єдиним призначенням AH є забезпечення захисту від атак, пов'язаних з несанкціонованою зміною вмісту пакету, і зокрема від підміни початкової адреси мережного рівня. Протоколи вищого рівня повинні бути модифіковані в цілях здійснення перевірки автентичності одержаних даних.

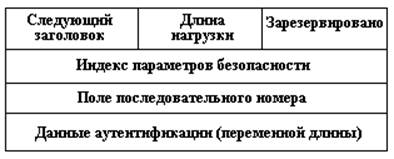

Формат AH достатньо простий і складається з 96-бітового заголовка і даних змінної довжини, що складаються з 32-бітових слів. Назви полів достатньо ясно відображають їх вміст: Next Header указує на наступний заголовок, Payload Len представляє довжину пакету, SPI є покажчиком на контекст безпеки і Sequence Number Field містить послідовний номер пакету.

Мал. 7. Формат заголовка AH

Послідовний номер пакету був введений в AH в 1997 році в ході процесу перегляду специфікації IPsec. Значення цього поля формується відправником і служить для захисту від атак, пов'язаних з повторним використовуванням даних процесу аутентифікації. Оскільки мережа Інтернет не гарантує порядок доставки пакетів, одержувач повинен зберігати інформацію про максимальний послідовний номер пакету, що пройшов успішну аутентифікацію, і про отримання деякого числа пакетів, що містять попередні послідовні номери (звичайно це число рівне 64).

На відміну від алгоритмів обчислення контрольної суми, вживаних в протоколах передачі інформації по комутованих лініях зв'язку або по каналах локальних мереж і орієнтованих на виправлення випадкових помилок середовища передачі, механізми забезпечення цілісності даних у відкритих телекомунікаційних мережах повинні мати засоби захисту від внесення цілеспрямованих змін. Одним з таких механізмів є спеціальне застосування алгоритму MD5: в процесі формування AH послідовно обчислюється хэш-функція від об'єднання самого пакету і деякого заздалегідь узгодженого ключа, а потім від об'єднання одержаного результату і перетвореного ключа. Даний механізм застосовується за умовчанням в цілях забезпечення всіх реалізацій IPv6, принаймні, одним загальним алгоритмом, не схильним експортним обмеженням.

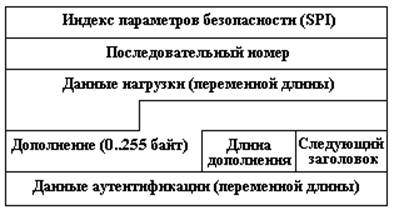

Заголовок ESP

У разі використовування інкапсуляції зашифрованих даних заголовок ESP є останнім у ряді опциональних заголовків, "видимих" в пакеті. Оскільки основною метою ESP є забезпечення конфіденційності даних, різні види інформації можуть вимагати застосування істотно різних алгоритмів шифрування. Отже, формат ESP може зазнавати значні зміни залежно від використовуваних криптографічних алгоритмів. Проте, можна виділити наступні обов'язкові поля: SPI, вказуюче на контекст безпеки, Sequence Number Field, що містить послідовний номер пакету, і контрольна сума, призначена для захисту від атак на цілісність зашифрованих даних. Окрім цього, як правило, в тілі ESP присутні параметри (наприклад, режим використовування) і дані (наприклад, вектор ініціалізації) вживаного алгоритму шифрування. Частина ESP заголовка може бути зашифрована на відкритому ключі одержувача або на сумісному ключі пари відправник-одержувач. Одержувач пакету ESP розшифровує ESP заголовок і використовує параметри і дані вживаного алгоритму шифрування для декодування інформації транспортного рівня.

Мал. 8. Формат заголовка ESP

Розрізняють два режими застосування ESP - транспортні і тунельні.

Транспортний режим

Транспортний режим використовується для шифрування поля даних IP пакету, що містить протоколи транспортного рівня (TCP, UDP, ICMP), яке, у свою чергу, містить інформацію прикладних служб. Прикладом застосування транспортного режиму є передача електронної пошти. Всі проміжні вузли на маршруті пакету від відправника до одержувача використовують тільки відкриту інформацію мережного рівня і, можливо, деякі опциональниє заголовки пакету (у IPv6). Недоліком транспортного режиму є відсутність механізмів утаєння конкретних відправника і одержувача пакету, а також можливість проведення аналізу трафіку. Результатом такого аналізу може стати інформація про об'єми і напрями передачі інформації, області інтересів абонентів, розташування керівників.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.