1) Программная генерация ключей с использованием криптографических преобразований. (Генератор псевдослучайных чисел)

2) Программная генерация с использованием сжимающих криптографических преобразований. (Хеш-функция)

3) Аппаратная генерация ключей при помощи физических датчиков шума. (Туннельные диоды)

4) Аппаратная генерация с контролируемой выходной последовательностью. (аналоговый сигнал обрабатывается программно, т.е. аппаратно-цифровой)

5) Аппаратная генерация случайных чисел с контролируемой выходной последовательностью и криптографическим преобразованием выходной последовательности.

По времени жизни ключи делятся на долговременные и сеансовые.

При хранении и использовании ключей может применятся двух-трех и более уровневая иерархия ключей.

Схема:

1) Мастер-ключ:

1. КШК1

i. CK1

ii. CK2

iii. …

iv. CKn

2. КШК2

3. …

4. КШКk

i. CK1

ii. CK2

iii. …

iv. CKn

Хранение ключей предполагает их защиту и в том числе не криптографическими методами.

При хранении ключей решаются задачи поддержания их целостности в том числе и в архивах и конфиденциальности.

Замена ключей осуществляется по завершению действия ключей на соответствующем уровне иерархии.

Отмена ключей – процедура прекращающая действия до истечения времени действия ключа.

Не централизованное распределение ключей с помощью ключей Дифа-Хелфмена.

Если рассматривать систему хранения и генерации, то между средними уровнями иерархии при формирования ключей нижнего уровня, то используется схема или протокол Дифа-Хелфмана.

С – абстрактная циклическая группа

![]()

![]()

*- операция над элементами группы.

т*g=Сn![]() C

C

g,|C|,* - открытые пары КС

1.

A: Xa![]() C

C

AàB: Ya=Xa*g; Ya![]()

2.

B: Xb![]()

BàA: Yb=Xb*g; Yb![]()

3. A: Кав=Xa*Yb=Xa*Xb*g

B: Ква=Xb*Ya=Xb*Xa*g

Мультипликативная группа кольца вычетов больших чисел.

Р- Большое простое число

g![]()

|Zp|=p-1

В качестве групповой операции (*) используется модульное возведение в степень.

1. A: Xa![]() Zp – случайное число

Zp – случайное число

AàB: Ya=gXamod P

2.

B^ Xb![]()

BàA: Yb=gXb mod p- Okb

3. Kab=YbXAmod p= gXbXa mod p – сеанс ключа

Ква=YaXBmod P = gXaXb mod p

Данная схема в приведенном виде имеет недостаток обусловленный возможностью проведения атаки нарушителя по середине.

Для обеспечения защиты от данной атаки применяется ЭЦП.

Практика: Вторая лабораторная работа: p=52363

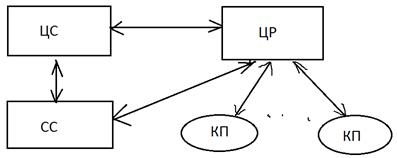

Есть две схемы распределения ключей:

· Централизованная (симметричный)

· Децентрализованная (несимметричный)

2-х – ключевая – удостоверяющий центр

1-о ключевая – Центр распределения ключей.

При аппаратной генерации ключей, со временем изменяются характеристики устройства.

101110110010111100010101

1110000

Pr(b=1)=Pr(b=o)=1/2

p – вер-ть генерации 1

1) Компоненты инфраструктуры открытых ключей и их функции.

2) Верификация цепочки сертификатов.

3) Использование инфраструктуры открытых ключей в приложениях.

Для решения проблемы связывания идентификаторов абонентов с их открытыми ключами применяем сертификаты открытых ключей, а для управления сертификатами создают инфраструктуру открытых ключей, который обеспечивает процесс выборки, процесс выдачи, проверки, а так же отзывов в случае необходимости.

Основные элементы инфраструктуры открытых ключей изложены в ФЗ «О электронно-цифровой подписи».

Электронный сертификат – это цифровой документ, который связывает открытый ключ с определенным пользователем или приложением, а так же подтверждает его подлинность.

Используя открытый ключ центра сертификации любой пользователь автоматизированной системы может проверить подлинность электронного сертификата и воспользоваться его содержимым.

В состав инфраструктуры открытых ключей:

·

Центр сертификации – это основная управляющая компонента

инфраструктуры открытых ключей, предназначенная для формирования электронных

сертификатов.

К основным функциям центра сертификации

o Формирование собственного секретного ключа и сертификата центра сертификации (т.е. самоподписанного сертификата)

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.