· Тип аутентификации

o Опознавание абонента

o Подтверждение подлинности информации

· Тип криптосистем:

o Симметричный

o Асимметричный

· Наличие диалога:

o Диалоговые (кол-во обмена информации больше 1)

o Без диалоговые (кол-во обмена информации равно 1)

· Наличие доверия:

o Есть доверие

o Нет доверия

· Использование отметок времени:

o С отметками времени

o Без отметок времени

Симметричный – протоколы, в различии от вида реализации делится на :

· Шифрование

· Генерация имитовставки

Асимметричные протоколы в различии от вида реализации:

· Шифрование с открытым ключом

· Цифровая подпись

· Доказательство, без разглашения знаний

· Предъявление аргумента хеш-функции

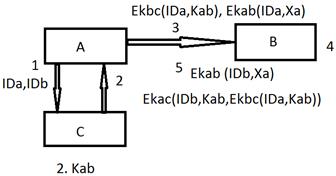

Симметричные методы аутентификации обязательно требуют наличия третьей доверенной стороны. (Протокол с посредником)

1. Абонент посылает посреднику аргументы IDa и IDb

2. В ответ посредник получив сообщение формирует ключ для взаимодействия КАБ, это ключ дважды зашифровывается и отправляется абоненту.

3. Абонент А расшифровывает полученное сообщение, определяет сеансовый ключ Каб и передает зашифрованную информацию абоненту Б.

4. Абонент Б расшифровывает два блока сообщений, сравнивает идентификаторы между собой IDa и IDb. И осуществляет подтверждение подлинности абонента А. На данном шаге заканчивается подтверждение подлинности абонента А.

5. Для того чтобы абонент А убедился в подлинности И, на сеансовом ключе Ekab, шифруется IDb. Тем самым осуществляется взаимная аутентификация сторон.

Пример практической реализации протокола – протокол Керберос.

Обязательно наличие центра подтверждения.

Рассмотрим симметричные методы аутентификации на основе шифрования с открытыми ключом.

Использование криптосистем с открытым ключом, позволяет отказаться от сервера аутентификации, т.е. от третьей доверенной стороны.

В настоящее время получили распространение следующие схемы аутентификации:

· Схемы Диффа-Хефмана.

· Схема Шнора.

· Схема Феата-Шамира.

Параметры аутентификации:

Р- большое простое число (БПЧ) – размерность не боль it 1024 бит.

а - Примитивный элемент кольца вычета, прим. Эл-т Zp.

E,D

Аутентификация выполняется в 4 шага.

1) А: генерация Ха<P

А:=ахаmod p

A->B:ya

2)

B: Xb<P; yb=axbmod p

B: Kab=yaxb mad p = a XaXb mod p

B: Dxp(Ya,Yb)

B->A: Yb; Ekab(Dxb(ya,yb))

3)

Абонент А вычисляет ключ: A:Rba=Kab=ybxa

mod p = axbxa mod p

A: Dkab(Ekab(Dxb(ya,yb)))=Dxb(ya,yb)

A: Eyb(Dxb(ya,yb))=ya, yb

A: Dxa(ya,yb)

На это шаге A->B:Ekab(Dxa(ya,yb))

4) Абонент Б расшифровывает подпись абонента А, сравнивает полученные значения ya и yb и проверяет подпись абонента А, тем самым подтверждая его подлинность.

Схема Шнора:

P – простое большое число, P>21024

q|(P-1); q>2140, q ≈2256, aq≡1modP

a – прим. Элемент Zp

Xb – случайное число, с разрядность t.

Схема аутентификации:

1) A: Xa ≤(q-1) Вычисляет и отправляет абоненту Б ->

A->B: ya=axamod P

2) B: Xbɛ{0,..,2t-1}

t≥72

B->A:Xb

3)

A:S=(Xa+yac*xb)mod q

A->B:S

4) Абонент

Б проверяет:

B: ya=as*(Kao)xbmodp, Kao – открытый ключ, известен всем.

Если данное равенство выполянется, то подленность А подтверждается, иначе

отвергается. Нарушитель знает только значение открытого ключа. Может пройти

аутентификацию с подменой с вероятностью Pподмены=1/2t, Pаут=1-1/2t

5) Вместо операции возведения в степень может использоваться операция сложения точек элептической кривой.

1) Упрощенная схема идентификации

2) Параллельная схема идентификации с нулевой передачей знаний

3) Модифицированная схема идентификации

Протоколы идентификации с нулевой передачей знаний в процессе идентификации не передаются сами секретные параметры в каком либо виде. При этом сущность протоколов идентификации с нулевой передачей знаний заключается в итерационном процессе запросов- ответов, за счет которых претендент доказывает верификатору знание своего секретного параметра и не в каком либо виде его не передает. Таким образом процесс верификации носит вероятностный характер.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.