Протокол – это последовательность действий исполняемых двумя или более сторонами информационного взаимодействия, спроектировано для решения какой-либо задачи. Чаще всего является интерактивным и предусматривает многораундовый обмен между участниками. Любой протокол включает: 1)распределенный криптографический алгоритм, 2)спецификация форматов пересылаемых сообщений, 3) спецификацию синхронизации действий участников и 4) описание действий при возникновении сбоев.

Криптографический протокол – это набор правил и процедур определяющих использование криптоалгоритмов и ключей шифрования в протоколе информационного взаимодействия.

Основные требования к криптопротоколам:

1) Корректность – совокупность действий выполняемого протокола должна обеспечивать получения требуемого результата.

2) Непротиворечивость и однозначность – каждое действие протокола должно быть определено таким образом, чтобы не возникало недопонимания и противоречия между сторонами информационного взаимодействия.

3) Полнота – в протоколе должны быть указаны точные действия каждого участника в любой возможной ситуации.

4) Безопасность – с точки зрения конфиденциальности, целостности, аутентификации и т.д.

В настоящее время существует многообразие используемых протоколов.

В зависимости от задач криптографические протоколы делятся:

· протоколы идентификации и аутентификации

· протоколы управления ключами

· протоколы разделения секрета

· протоколы обеспечения конфиденциальности информации

· протоколы обеспечения целостности информации

· протоколы электронной жеребьевки

· протоколы электронного тайного голосования

Классификация криптографических протоколов в зависимости от количества и функций участников информационного взаимодействия:

·

![]()

![]()

![]()

![]()

![]()

![]() самодостаточный

протокол А <--> B

самодостаточный

протокол А <--> B

· протоколы с посредником

·

![]()

![]()

![]() протокол с арбитром

протокол с арбитром

|

В самодостаточных протоколах честность сторон обеспечивается конструкцией самого протокола. Недостатком является сложность построения такого протокола.

Посредником называют третью незаинтересованную сторону, которой доверено довести до конца исполнения протокола. Сложности: 1) Владельцы информационной сети ведут дополниельные расходы на поддержку посредников. 2) Всем протоколам с посредником свойственно «врожденная» временная задержка. 3) Посредник должен участвовать в каждой транзакции.

4) Т.к. посреднику должен доверять каждый пользователь сети, то он является первоочередным объектом атаки нарушителя – с точки зрения безопасности расходы увеличиваются.

Арбитр как и посредник представляет собой незаинтересованную и доверенную сторону протокола информационного взаимодействия, но в отличие от посредника, он не обязательно участвует в исполнении каждого протокола. Арбитр приглашается только для проверки честности выпополнения протокола. Эти протоколы не предотвращают, а обнаруживают мошенничество.

1. Задачи имитозащиты информации

2. Контроль целостности на основе циклических кодов

3. Криптографические методы контроля целостности

Обеспечение целостности – процесс или функция защиты информации от не санкционированных или случайных модификаций, которые гарантируют правильность передачи содержимого сообщения.

Имитозащита – совокупность методов, протоколов и алгоритмов обеспечения целостности, позволяющее достоверно зафиксировать факты несанкционированного изменения информации.

Существуют 3 основных способа обеспечения целостности:

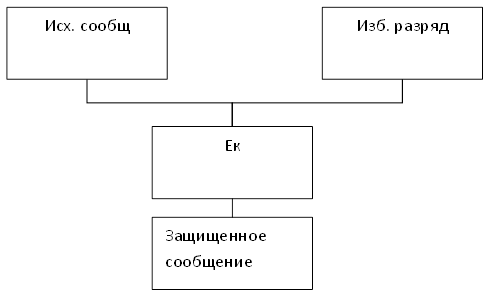

1. добавление к сообщению контрольной суммы, в том числе и зашифрованной

(Исх.сообщ + Изб. разрд. ) шифруется Ек= Защищенное сообщение.

Для любого способа обеспечения целостности информации обязательно введение избыточности.

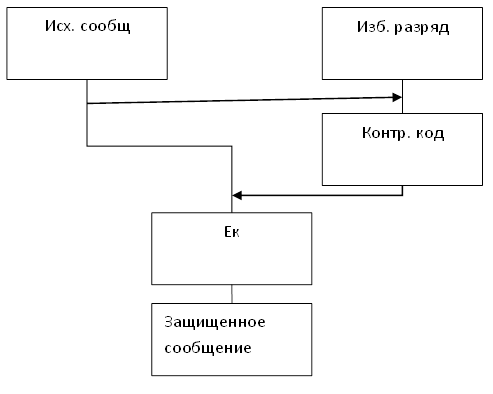

2. Добавление к сообщению кода подлинности или кода обнаружения манипуляции.

Для того чтобы обеспечить защиту от таких способов атаки как повтор, задержка, переупорядочивание или утрата, дополнительно применяется шифрование. Для того, чтобы повысить качество обеспечения целостности(понизить вероятность подмены), необходимо во всех этих схемах, в качестве избытычных разрядов использовать неповторяющиеся блоки данных.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.