ЗМІСТ

ВСТУП..........……………………………………………….......3

1.ШИФР ЦЕЗАРЯ...………………………………………........7

ВПРАВИ...…………………..........…………………………......9

2.ШИФР ВІЖЕНЕРА………………………………………...11

ВПРАВИ….............……………………………………………13

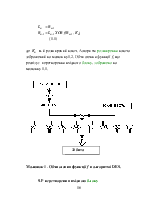

3.АЛГОРИТМ DES...................................................................15

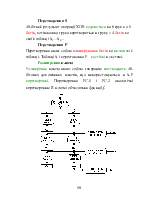

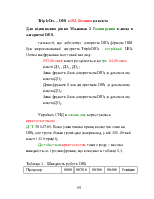

ВПРАВИ......................................................................................

ВСТУП

Термін “криптологія” йде від Геродоту, його зміст - “наука про тайнопис”. Шифрами користувалися спартанці і римляни, але все-таки криптологія була скоріше мистецтвом, ніж наукою. Багато сторіч назад розрізняли криптографію (тобто шифрування) і криптоаналіз. Криптограф шукає стійкі шифри, а криптоаналітик намагається їх зламати. Однак якщо необхідність у шифруванні конфіденційної інформації завжди сприймалася як аксіома, то відношення до криптоаналізу було неоднозначним. Сьогодні це настільки ж шановне заняття, як і криптографія. Криптоаналітик може знайти уразливі місця шифрів, що дозволить виправити їх або узагалі відмовитися від використання.

Проблеми криптографії і криптоаналіза найбільше гостро вставали в період геополітичної нестабільності, зокрема в період світових війн. Двобій криптологів і криптоаналітиків іноді називали “таємною війною”. Традиційно криптографія використовувалася військовими і дипломатами і вважалася виключним правом держави. І зараз більшість урядів контролюють якщо не самі дослідження в цій області, то, щонайменше, виробництво апаратури, що шифрує. Так, У США донедавна експортні обмеження на криптографічне устаткування і системи озброєнь були однакові. З тих пір, як з'явилися технологічні “Know How” і такий вид діяльності як промислове шпигунство, проблеми шифрування інформації перейшли з областей військові і дипломатичної в комерційну і виробничу сфери. З розвитком міжнародної електронної торгівлі, появою банківських карток, цифрових підписів, електронних грошей і взагалі будь-яких подібних систем уряди змушені були лібералізувати політику у відношенні поширення засобів шифрування.

Кілька десятиліть назад усе змінилося докорінно – інформація придбала самостійну комерційну цінність і стала широко розповсюдженим товаром. Її роблять, зберігають, транспортують, продають і купують, а значить – крадуться і підробляють – і, отже, її необхідно захищати. Сучасне суспільство все в більшому ступені стає інформаційно-обумовленим, успіх будь-якого виду діяльності все сильніше залежить від володіння визначеними речами і від відсутності їх у конкурентів. І чим сильніше виявляється зазначений ефект, тим більше потенційні збитки від зловживань в інформаційній сфері, і тем більше потреба в захисті інформації. Одним словом, виникнення індустрії обробки інформації привело до виникнення індустрії засобів захисту інформації.

Серед усього спектра методів захисту даних від небажаного доступу особливе місце займають криптографічні методи. На відміну від інших методів захисту інформації, вони спираються лише на властивості самої інформації і не використовують властивості її матеріальних носіїв, особливості вузлів її обробки, передачі і збереження. Образно говорячи, криптографічні методи будують бар'єр між інформацією, що захищається, і реальним або потенційним зловмисником із самої інформації.

Чому ж проблема використання криптографічних методів в інформаційних системах стала в даний момент особливо актуальна? З одного боку, розширилося використання комп'ютерних мереж, зокрема глобальної мережі Інтернет, по яких передаються великі обсяги інформації державної, військової, комерційного характеру, що не допускає можливість доступу до неї сторонніх осіб. З іншого боку, поява нових могутніх комп'ютерів, технологій мережних і нейронних обчислень уможливило дискредитацію криптографічних систем ще що недавно вважалися практично не розкривані.

Криптоаналіз очевидно потрібний для злому шифру супротивника, також він потрібний користувачам криптографії, тому що він дозволяє правильно оцінити надійність уживаних шифрів.

Кpиптосистеми розділяються на симетричні і з відкритим ключем.

У симетричних кpиптосистемах і для шифрування, і для дешифрування використовується той самий ключ.

У системах з відкритим ключем використовуються два ключі - відкритий і закритий, котрі математично зв'язані один з одним. Інформація шифрується за допомогою відкритого ключа, що доступний усім бажаючої, а розшифровується за допомогою закритого ключа, відомого тільки одержувачу повідомлення.

Найбільше докладно ми розглянемо симетричні криптосистеми.

1. ШИФР ЦЕЗАРЯ

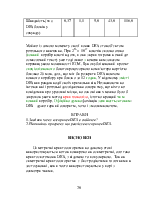

Запишемо в стандартному порядку 26 букв англійського алфавіту. (Ми говоримо англійського, а не латинського, тому що останній у різні часи не містив букв і, w, у, а зараз національні мови що використовують латинський алфавіт, навішали на нього верхні і нижні значки. Англійська — одна з рідких мов, що використовує 26 букв у чистому виді). Додамо ще один 0-й символ “пробіл”. Усього відібрано 27 символів, кожному зіставимо номер від 0 до 26 (і кожному номеру один символ так, щоб була отримано одна однозначна відповідність між номерами і символами). Уявимо собі, що рядок відібраних знаків замкнута в петлю, так що після останнього знака, букви z, випливає нульовий пробіл. У номерах це означає, що 26+1 =0; так само 26+5=4, 20+20= 13 і т.д., тобто якщо при додаванні виходить сума великої або рівна 27, то із суми віднімається 27. Таке додавання називають додаванням по модулі (у нашім випадку модуль дорівнює 27) і пишуть, наприклад, 20 + 20 = 13 mod 27.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.