Основы информационной безопасности. Организационные меры. Политика безопасности

2002

© , Пермь, Россия

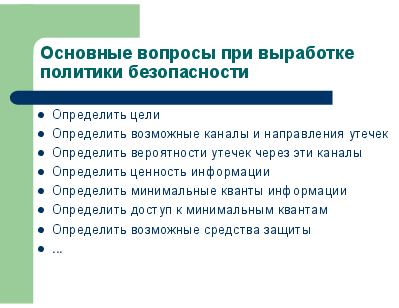

Основные вопросы при выработке политики безопасности

-

Определить цели

-

Определить возможные каналы и направления утечек

-

Определить вероятности утечек через эти каналы

-

Определить ценность информации

-

Определить минимальные кванты информации

-

Определить доступ к минимальным квантам

-

Определить возможные средства защиты

-

...

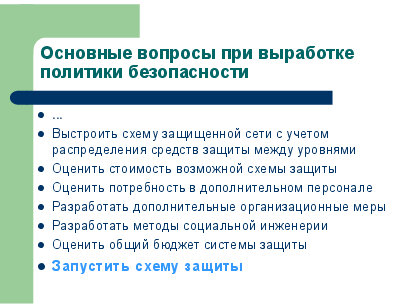

Основные вопросы при выработке политики безопасности

-

...

-

Выстроить схему защищенной сети с учетом распределения средств защиты между уровнями

-

Оценить стоимость возможной схемы защиты

-

Оценить потребность в дополнительном персонале

-

Разработать дополнительные организационные меры

-

Разработать методы социальной инженерии

-

Оценить общий бюджет системы защиты

-

Запустить схему защиты

Вопросы?

???

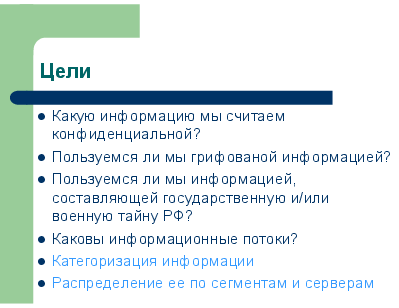

Цели

-

Какую информацию мы считаем конфиденциальной?

-

Пользуемся ли мы грифованой информацией?

-

Пользуемся ли мы информацией, составляющей государственную и/или военную тайну РФ?

-

Каковы информационные потоки?

-

Категоризация информации

-

Распределение ее по сегментам и серверам

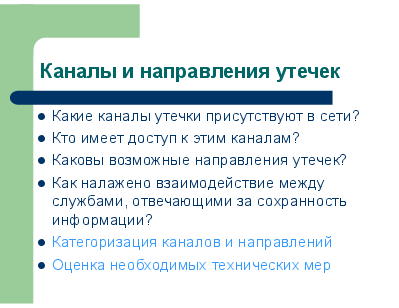

Каналы и направления утечек

-

Какие каналы утечки присутствуют в сети?

-

Кто имеет доступ к этим каналам?

-

Каковы возможные направления утечек?

-

Как налажено взаимодействие между службами, отвечающими за сохранность информации?

-

Категоризация каналов и направлений

-

Оценка необходимых технических мер

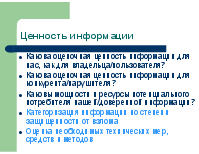

Ценность информации

-

Какова оценочная ценность информации для нас, как для владельца/пользователя?

-

Какова оценочная ценность информации для конкурента/нарушителя?

-

Каковы мощности и ресурсы потенциального потребителя нашей/доверенной информации?

-

Категоризация информации по степени защищенности от взлома

-

Оценка необходимых технических мер, средств и методов

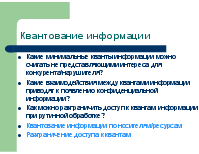

Квантование информации

-

Какие минимальные кванты информации можно считать не представляющими интереса для конкурента/нарушителя?

-

Какие взаимодействия между квантами информации приводят к появлению конфиденциальной информации?

-

Как можно разграничить доступ к квантам информации при рутинной обработке?

-

Квантование информации по носителям/ресурсам

-

Разграничение доступа к квантам

Квантование информации

-

Какие минимальные кванты информации можно считать не представляющими интереса для конкурента/нарушителя?

-

Какие взаимодействия между квантами информации приводят к появлению конфиденциальной информации?

-

Как можно разграничить доступ к квантам информации при рутинной обработке?

-

Квантование информации по носителям/ресурсам

-

Разграничение доступа к квантам

Определение возможных средств

-

Нужны ли средства защиты от НСД?

-

Нужны ли СКЗИ?

-

Программные или аппаратные средства?

-

Необходимые юридические процедуры

-

Определение комплекса мер и средств защиты, необходимых процедур и затрат

Дополнительный персонал

-

Какой дополнительный персонал требуется для реализации предложенной схемы?

-

Какие затраты на переподготовку персонала требуются разово, периодически?

-

Возможные затраты на автосорсинг, аутсорсинг?

-

Необходимые юридические процедуры

-

Определение потребности в необходимом персонале и бюджете

Дополнительные оргмеры

-

Какие дополнительные оргмеры требуются?

-

Каковы перспективы внедрения этих мер?

-

Требуется ли для дополнительных оргмер дополнительное оборудование, обучение?

-

Необходимые юридические процедуры

-

Разработка списка оргмер и путей их внедрения

Оценка необходимых мер в социальной инженерии

-

Какие участки требуют мер социальной инженерии?

-

Общая кадровая ситуация на предприятии, в организации или учреждении

-

Финансовое стимулирование за дополнительный труд, за ограничения

-

Необходимые юридические процедуры

-

Разработка методов социальной инженерии и путей их внедрения

Оценка общего бюджета

-

Затраты на дополнительное оборудование

-

Затраты на (пере)подготовку персонала

-

Затраты по социальной инженерии

-

Затраты на юридическое оформление

-

Дополнительные затраты

-

Оценка общего бюджета

Запуск системы защиты

-

Формулировка основных принципов и положений

-

Разработка системы

-

Тестирование системы на отдельном сегменте

-

Ввод системы в режим ограниченной эксплуатации

-

Расширение системы до уровня всего предприятия/учреждения/организации

Вопросы?

???

Типичные примеры организационных мер

-

Политика парольного доступа�- сроки�- сложность�- неповторяемость�- проверка

-

Политика физического выноса носителей�- ограничение�- проверка�- санкции

-

Политика аутентификации�- многофакторность�- разграничение зон риска�- аудит

Типичные примеры организационных мер

-

Политика предотвращения случайных утечек�- ограничение набора ПО�- разделение функций�- спецмеры

-

Политика поощрения предотвращения�- финансовая�- карьерная�- иная