Цифровая подпись должны обладать свойствами неподделываемости,

ау: тентичности и ![]() отречения

от нее.

отречения

от нее.

При введении в сообщение цифровой подписи можно использовать все методы шифрования, которые используются и при шифровании самих сообщений. Все эти методы можно разделить на методы с одноключевой и двухключевой системой шифрования.

При использовании методов шифрования с одним ключом каждая пара взаимодействующих пользователей имеет свой ключ шифрования. Особенностью данной системы шифрования является то, что принимающий и передающий пользователь, а также служба формирования и распределения ключей должны доверять друг другу. Это требование неизбежно, т.к. оба пользователя владеют одним и тем же ключом шифрования, и следовательно, каждый будет иметь возможность делать все, что может делать другой. Поэтому одноключевая система шифрования может быть использована в военной и дипломатической связи.

В коммерческой сфере необходимо учитывать возможность обмана пользователями друг друга. Кроме этого, каждый из пользователей может не доверять службе формирования и распределения ключей. Это создает необходимость решения проблемы защиты от следующих угроз:

![]() передающий

пользователь посылает сообщение по определенному адресу, а затем отрицает факт

отправки данного сообщения;

передающий

пользователь посылает сообщение по определенному адресу, а затем отрицает факт

отправки данного сообщения; ![]() принимающий

пользователь, приняв сообщение от передающего пользователя, искажает его, а

впоследствии утверждает, что такое сообщение он получил от передающего

пользователя;

принимающий

пользователь, приняв сообщение от передающего пользователя, искажает его, а

впоследствии утверждает, что такое сообщение он получил от передающего

пользователя; ![]() принимающий

пользователь формирует ложное сообщение, обвиняя впоследствии в этом

передающего пользователя.

принимающий

пользователь формирует ложное сообщение, обвиняя впоследствии в этом

передающего пользователя.

Для защиты от этих угроз необходимо использовать цифровую подпись с двумя ключами шифрования. При этом сама цифровая подпись получается в результате свертки сообщения в некоторую последовательность символов с помощью специальной функции. Такая функция называется хеш-функцией, а сам процесс свертки называется хешированием сообщений.

17

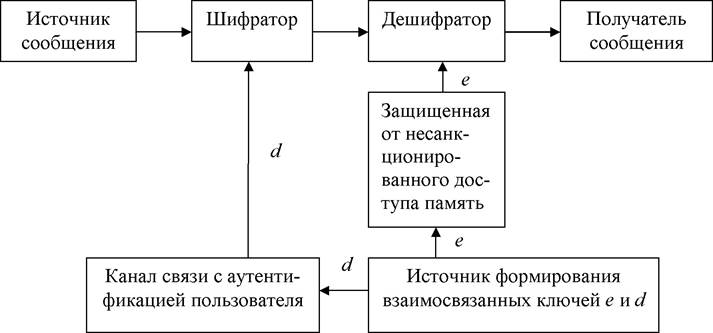

Процесс вычисления пары взаимосвязанных ключей при системе шифрования с открытым ключом может выполняться либо приемником, либо передатчиком сообщений. В первом случае пользователь-отправитель шифрует передаваемое сообщение на общедоступном ключе d пользователя-получателя. Расшифровать сообщение может только обладатель секретного ключа е, т.е. тот пользователь, который сгенерировал и прислал передающему пользователю общедоступный ключ d. Схема такого процесса шифрования выглядит следующим образом:

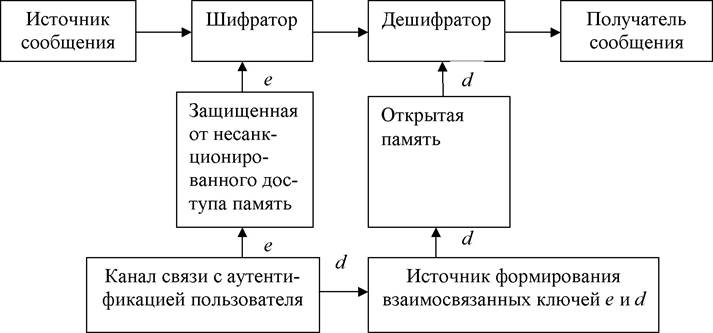

Во втором случае расшифровать текст может каждый, кто знает общедоступный ключ d, но зашифровать открытый текст может только отправитель, создавший секретный ключ е, поэтому для приемника очень трудно зашифровать открытый текст и выдать его как якобы полученное от источника сообщение.

Схема такого метода шифрования следующая:

18

7. Методы хеширования сообщений (2 часа)

Хеширование сообщений осуществляется с использованием хешфункции. Результатом хеширования будет хэш-код сообщения. Основными требованиями, предъявляемыми к хеш-функции, являются односторонность и отсутствие эффективных алгоритмов поиска коллизий. Криптографически стойкой хеш-функцией является односторонняя, свободная от коллизий хеш-функция.

Использование хеш-функций позволяет каждому новому сообщению иметь свою подпись. Вероятность совпадения хеш-функций двух различных документов должна быть ничтожно малой.

При получении сообщения адресат расшифровывает подпись, вновь выполняет процедуру хеширования сообщения и при совпадении результата убеждается в подлинности передающего абонента.

Для формирования электронной цифровой подписи большую популярность приобрел алгоритм шифрования с открытым ключом RSA. В рекомендации МСЭ Х.509 предложена следующая процедура введения в сообщение цифровой подписи RSA:

1. Выбрать два простых числа р и q.

2.

Вычислить их произведение: п = р • q![]()

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.