если при нарушении безопасности ресурса имеются варианты решения соответствующей задачи компьютерной сети с использованием другого альтернативного ресурса (защищаемый ресурс компьютерной сети резервирован структурно, функционально и т. д.), то при допущении о нарушении безопасности в один момент времени только в отношении одного ресурса основной и резервные ресурсы образуют резервированную группу. В этом случае им ставится в соответствие параллельный граф защищенности.

В общем случае граф защищенности компьютерной сети может содержать как последовательные, так и параллельные соединения. Графы защищенности целесообразно строить отдельно для основных типов угроз безопасности информации — угроз конфиденциальности, целостности и доступности.

На основе построенных графов защищенности по типам угроз безопасности информации и рассчитанных показателей защищенности отдельных ресурсов проводится этап расчета показателей защищенности информации в компьютерной сети.

Выражения для расчета показателей защищенности информации в компьютерной сети для общего случая при допущении о том, что нарушения безопасности отдельных ресурсов являются независимыми событиями, можно получить, используя теорему умножения для независимых событий. При этом для последовательного соединения:

Nзр

KзщК,Ц,КСД KзщК,Ц,i Д , (3)

i1

где KзщК,Ц,КСД — коэффициенты защищенности компьютерной сети; Nзр — количество защищаемых ресурсов;

KзщК,Ц,i Д — коэффициенты защищенности i -го ресурса.

Для параллельного соединения имеем:

Nзр

KзщК,Ц,КСД 1(1 KзщК,Ц,i Д ) . (4)

i1

Для последовательного соединения при наличии неограниченных ресурсов на восстановление защищенности ресурсов для расчета коэффициентов защищенности может использоваться следующее выражение:

Nзр К,Ц,Д

![]() KзщК,Ц,КСД i1 λнбК,Ц,μДвз μвзК,Ц,Д . (5) При ограниченных ресурсах на

восстановление защищенности (в один момент времени восстанавливается

защищенность только одного ресурса) для последовательного соединения

коэффициенты защищенности определяются следующим выражением:

KзщК,Ц,КСД i1 λнбК,Ц,μДвз μвзК,Ц,Д . (5) При ограниченных ресурсах на

восстановление защищенности (в один момент времени восстанавливается

защищенность только одного ресурса) для последовательного соединения

коэффициенты защищенности определяются следующим выражением:

К,Ц,Д 1 .

![]() Kзщ КС Nзр К,Ц,Д i (6)

Kзщ КС Nзр К,Ц,Д i (6)

Nзр! λнб

N 1 !

i1 зр μвзК,Ц,Д

При резервировании ресурсов и применении АСЗ основных и резервных ресурсов граф защищенности имеет последовательнопараллельную структуру, а коэффициенты защищенности определяются следующим выражением:

Nзр Nррi Nаcзi

KзщК,Ц,КСД 11KзщК,Ц,ijkД , (7)

i1 j0 k0

где Nрр — количество резервных защищаемых ресурсов в резервированной группе;

Nаcз — количество АСЗ;

KзщК,Ц,ijkД — коэффициенты защищенности i -го ресурса в j -й резервированной группе с применением k -го средства защиты.

Для последовательно-параллельного графа защищенности при постоянном использовании одинакового количества АСЗ(Nасз) дополнительно к основным средствам(Nсз), а также при одинаковых интенсивностях нарушения безопасности ресурсов и интенсивностях восстановления защищенности ресурсов расчетная формула имеет следующий вид:

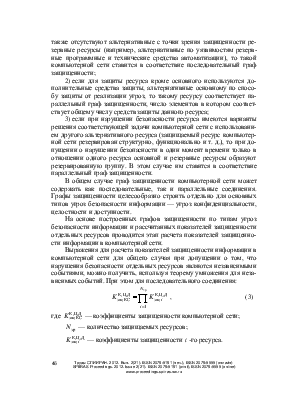

![]() K К,Ц,Д μвзК,Ц,Д NсзNасз Nзр . (8) 1

K К,Ц,Д μвзК,Ц,Д NсзNасз Nзр . (8) 1

зщ КС 1 λнбК,Ц,Д μвзК,Ц,Д

После расчета показателя защищенности всей информации в компьютерной сети производится оценка уровня защиты информации от НСД по принятому критерию, после чего выявляются «узкие» места в системе защиты. Затем на основе полученных результатов разрабатываются рекомендации по обеспечению требуемого уровня защиты информации, адресованные должностным лицам, ответственным за защиту информации в компьютерной сети.

4. Пример реализации метода. Приведем пример оценки уровня защиты информации от НСД на основе предлагаемого метода. Рассмотрим следующий типовой вариант компьютерной сети организации. Положим, что каждый сотрудник организации имеет автоматизированное рабочее место (АРМ), функционирующее под управлением операционной системы Microsoft Windows 7, на которой находятся его пользовательские данные. В организации имеется 50 таких АРМ. Все АРМ объединены в компьютерную сеть с четырьмя серверами на базе операционной системы Microsoft Windows 2008 Server, на которых функционирует общесистемное и прикладное программное обеспечение (почтовый сервер, СУБД, Web-сервер, мгновенная система обмена сообщениями и т. д.). Два сервера объединены в отказоустойчивый кластер. Один из серверов является сервером единого времени.

Проведем анализ исходных данных. Критичные с точки зрения безопасности информации ресурсы расположены следующим образом: каждое АРМ содержит один критически важный защищаемый ресурс. Два сервера (С–1 и С–2), объединенных в отказоустойчивый кластер, обеспечивают функционирование СУБД MS SQL Server 2008и почтового сервера MS Exchange Server 2010организации. Следовательно, они содержат два защищаемых ресурса. Третий сервер (С–3), обеспечивающий функционирование Web-сервера предприятия и мгновенной системы обмена сообщениями, содержит два защищаемых ресурса. Четвертый сервер (С–4) выделен для функционирования системы единого времени и, следовательно, имеет один защищаемый ресурс. Для защиты указанных ресурсов от НСД используются одно основное средство защиты (СЗ) информации (для каждого пользователя и администратора предусмотрен личный пароль для входа в систему) и одно дополнительное АСЗ (аутентификация пользователей и администраторов по смарт-карте).

Для определения интенсивности нарушений безопасности ресурсов компьютерной сети организации проведен анализ общедоступной статистики по обнаружению уязвимостей в ОС Windows за последний год (использовалась база уязвимостей National Vulnerability Database [10]). Данный анализ показал, что интенсивность нарушений конфиденциальности информацииприблизительноравна9,96 нарушений/месяц ( λнбК = 0,0138 час-1), интенсивность нарушений целостности информации — 9,75( λнбЦ = 0,0135 час-1), интенсивность нарушений доступности информации —10,04(λнбД = 0,0139 час-1). Предположим, что должностные лица организации, ответственные за защиту информации, имеют численный состав и квалификацию, позволяющие восстанавливать конфиденциальность, целостность и доступность любого количества ресурсов за 3 часа.

Для расчета показателей защищенности отдельных ресурсов применим выражение (2). Тогда рассчитанные коэффициенты защищенности для пользовательских

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.