1

МЕТОДОЛОГИЯ ЗАЩИТЫ ИНФОРМАЦИИ

ОСНОВНЫЕ ПРИНЦИПЫ

ОБЩАЯ СХЕМА РАБОТ

7

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ -

В УЗКОМ СМЫСЛЕ:

«Состояние защищенности информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий искусственного или естественного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений» - не учитываются гуманитарные и психологические аспекты ИБ.

Защита информации – деятельность по обеспечению информационной безопасности.

8

ОПРЕДЕЛЕНИЕ ЦЕЛЕЙ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Обеспечение информационной безопасности начинается с выявления

субъектов информационных отношений

и их интересов в информационной сфере,

(связанных с получением, обработкой, передачей, хранением и использованием информации)

27

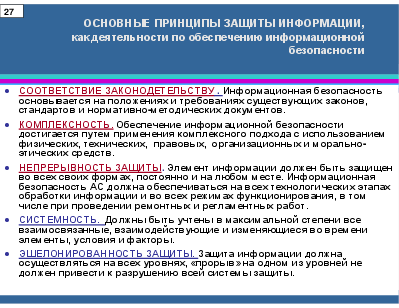

ОСНОВНЫЕ ПРИНЦИПЫ ЗАЩИТЫ ИНФОРМАЦИИ, как деятельности по обеспечению информационной безопасности

-

СООТВЕТСТВИЕ ЗАКОНОДЕТЕЛЬСТВУ . Информационная безопасность основывается на положениях и требованиях существующих законов, стандартов и нормативно-методических документов.

-

КОМПЛЕКСНОСТЬ. Обеспечение информационной безопасности достигается путем применения комплексного подхода с использованием физических, технических, правовых, организационных и морально-этических средств.

-

НЕПРЕРЫВНОСТЬ ЗАЩИТЫ. Элемент информации должен быть защищен во всех своих формах, постоянно и на любом месте. Информационная безопасность АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ.

-

СИСТЕМНОСТЬ. Должны быть учтены в максимальной степени все взаимосвязанные, взаимодействующие и изменяющиеся во времени элементы, условия и факторы.

-

ЭШЕЛОНИРОВАННОСТЬ ЗАЩИТЫ. Защита информации должна осуществляться на всех уровнях, «прорыв» на одном из уровней не должен привести к разрушению всей системы защиты.

27

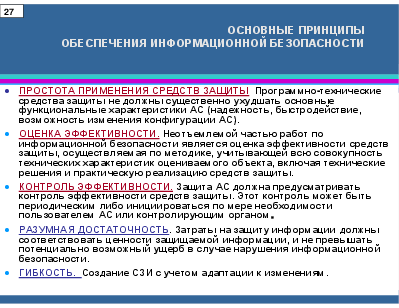

ОСНОВНЫЕ ПРИНЦИПЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

-

ПРОСТОТА ПРИМЕНЕНИЯ СРЕДСТВ ЗАЩИТЫ Программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС).

-

ОЦЕНКА ЭФФЕКТИВНОСТИ. Неотъемлемой частью работ по информационной безопасности является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты.

-

КОНТРОЛЬ ЭФФЕКТИВНОСТИ. Защита АС должна предусматривать контроль эффективности средств защиты. Этот контроль может быть периодическим либо инициироваться по мере необходимости пользователем АС или контролирующим органом.

-

РАЗУМНАЯ ДОСТАТОЧНОСТЬ. Затраты на защиту информации должны соответствовать ценности защищаемой информации, и не превышать потенциально возможный ущерб в случае нарушения информационной безопасности.

-

ГИБКОСТЬ. Создание СЗИ с учетом адаптации к изменениям.

34

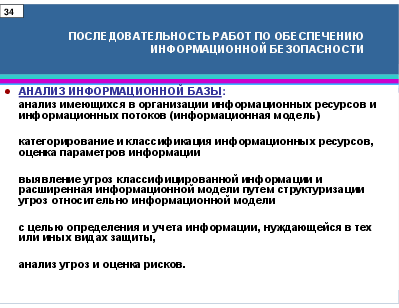

ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

-

АНАЛИЗ ИНФОРМАЦИОННОЙ БАЗЫ:

-

анализ имеющихся в организации информационных ресурсов и информационных потоков (информационная модель)

-

категорирование и классификация информационных ресурсов, оценка параметров информации

-

выявление угроз классифицированной информации и расширенная информационной модели путем структуризации угроз относительно информационной модели

-

с целью определения и учета информации, нуждающейся в тех или иных видах защиты,

-

анализ угроз и оценка рисков.

34

ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

-

ФОРМИРОВАНИЕ ПОЛИТИКИ БЕЗОПАСНОСТИ. Разработка базового документа организации по ИБ, формирование программы работ с учетом основных принципов обеспечения ИБ

-

РАЗРАБОТКА НОРМАТИВНЫХ ДОКУМЕНТОВ: руководств, инструкций для персонала и пользователей и т.п. по обеспечению ИБ

-

ПЛАНИРОВАНИЕ И РЕАЛИЗАЦИЯ ОРГАНИЗАЦИОННЫХ МЕРОПРИЯТИЙ: разработка процедур контроля и доступа к защищаемой информации. Иметь в виду - функции администратора сети и администратора информационной безопасности сети объективно противоречат друг другу.

35

ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

-

ПРОЕКТИРОВАНИЕ ИНФОРМАЦИОННЫХ СИСТЕМ С УЧЕТОМ ТРЕБОВАНИЙ БЕЗОПАСНОСТИ: учет требований по безопасности на начальном этапе позволяет построить наиболее эффективную систему защиты, однако не всегда это реализуемо в конкретных условиях, если информационная система уже функционирует.

-

ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ ЗАЩИТЫ ИНФОРМАЦИИ: должна быть обеспечена