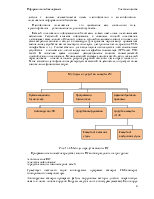

порядок оповещения ответственного лица о возникновении инцидента;

▪ порядок устранения последствий инцидента;

▪ порядок расследования инцидента и устранения причин его возникновения;

▪ реализация корректирующих воздействий на систему информационной безопасности.

Инцидент - это единичное, нежелательное событие, которое может скомпрометировать бизнес-процессы предприятия или угрожает ее информационной безопасности. В качестве инцидентов информационной безопасности могут быть, например, указаны:

▪ нарушение конфиденциальности и/или целостности данных;

▪ незаконный мониторинг (прослушивание) сети;

▪ обнаружение на компьютере вредоносных программ;

▪ компрометация (разглашение) пароля пользователя или ключа шифрования;

▪ нарушение установленных правил обработки данных (передача секретных данных в незашифрованном виде);

▪ отказ в работе средств обработки данных;

▪ неавторизованное изменение данных на сайте.

Инцидент может обнаружить пользователь или администратор информационной системы.

Пользователь должен знать порядок действий в случае обнаружения инцидента (фиксация в форме отчета, оповещение ответственного лица). Это гарантирует, что все инциденты будут зарегистрированы. Расследование инцидента подразумевает сбор доказательств и улик и определение виновных. Корректирующие воздействия могут потребовать внесения изменений и в нормативные документы, и в программно-технические средства защиты ИС.

Управление инцидентами не предупреждает нанесение ущерба, так как если инцидент возник, то и ущерб уже нанесен. Своевременные корректирующие воздействия позволяют адаптировать систему безопасности и снизить вероятность повторения инцидентов и, следовательно, вероятность повторного нанесения ущерба. Статистика инцидентов неоценима в процессе регулярного аудита системы информационной безопасности.

Аудит информационной безопасности проводится для анализа существующей системы и выработки рекомендаций или плана действий по ее совершенствованию. В результате система безопасности адаптируется к новым угрозам до того, как возникнет инцидент и будет причинен ущерб.

Проведение аудита лучше поручать специализированным фирмам, имеющим в своем штате высококвалифицированных специалистов по информационной безопасности. Как правило, результат аудита оформляется в виде отчета, который должен, как минимум, содержать следующие разделы:

▪ анализ защищенности внешнего периметра сети;

▪ анализ защищенности внутренней ИТ-инфраструктуры предприятия;

▪ анализ рисков информационной безопасности;

▪ анализ системы управления информационной безопасностью;

▪ анализ безопасности важных бизнес-приложений;

▪ экспертиза используемых продуктов и решений, обеспечивающих информационную безопасность.

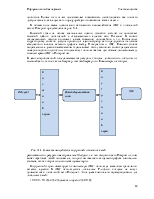

В процессе анализа защищенности внешнего периметра сети оценивается уровень защиты ИС предприятия от атак со стороны Интернета. Для этого проводится эмуляция вредоносных действий с использованием хакерских инструментов. Все обнаруженные уязвимости и рекомендации по их устранению отражаются в отчете.

Анализ защищенности внутренней ИТ-инфраструктуры предприятия включает следующие мероприятия: анализ конфигурации (настроек) маршрутизаторов, межсетевых экранов, почтовых серверов, DNS-серверов, серверов приложений; сканирование компьютеров пользователей на предмет наличия открытых ресурсов; анализ надежности паролей.

Анализ рисков позволяет идентифицировать имеющиеся угрозы, оценить вероятность их успешного осуществления и возможные последствия. Это позволит определить приоритеты в реализации мер по совершенствованию системы ИБ.

Приведем примеры разработок систем безопасности некоторыми фирмами.

Решения по информационной безопасности ЗАО “НПП БЕЛСОФТ”

ЗАО “НПП БЕЛСОФТ” предлагает своим заказчикам широкий спектр

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.