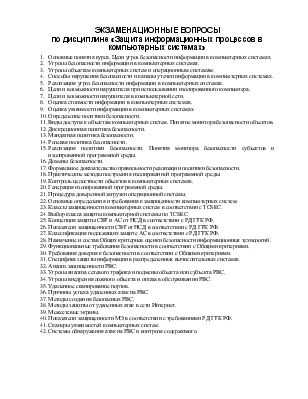

1. Основные понятия курса. Цели угроз безопасности информации в компьютерных системах.

2. Угрозы безопасности информации в компьютерных системах.

3. Угрозы объектам компьютерных систем и операционным системам.

4. Способы нарушения безопасности и каналы утечки информации в компьютерных системах.

5. Реализация угроз безопасности информации в компьютерных системах.

6. Цели и возможности нарушителя при использовании изолированного компьютера.

7. Цели и возможности нарушителя в компьютерной сети.

8. Оценка стоимости информации в компьютерных системах.

9. Оценка уязвимости информации в компьютерных системах.

10. Определение политики безопасности.

11. Виды доступа к объектам компьютерных систем. Понятие монитора безопасности объектов.

12. Дискреционная политика безопасности.

13. Мандатная политика безопасности.

14. Ролевая политика безопасности.

15. Реализация политики безопасности. Понятия монитора безопасности субъектов и изолированной программной среды.

16. Домены безопасности.

17. Формальное доказательство правильности реализации политики безопасности.

18. Практические методы построения изолированной программной среды.

19. Контроль целостности объектов в компьютерных системах.

20. Генерация изолированной программной среды.

21. Процедура доверенной загрузки операционной системы.

22. Основные определения и требования к защищенности компьютерных систем.

23. Классы защищенности компьютерных систем в соответствии с TCSEC.

24. Выбор класса защиты компьютерной системы по TCSEC.

25. Концепция защиты СВТ и АС от НСД в соответствии с РД ГТК РФ.

26. Показатели защищенности СВТ от НСД в соответствии с РД ГТК РФ.

27. Классификация подлежащих защите АС в соответствии с РД ГТК РФ.

28. Назначение и состав Общих критериев оценки безопасности информационных технологий.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.