інформації, які порушуються внаслідок впливу загроз кожного з їх типів, тобто здійснено їх ідентифікацію у вигляді – переліку загроз з констатацією відповідності властивостям захищеності ресурсів АСК, на порушення яких вони спрямовані (порушення конфіденційності (к), цілісності (ц), доступності (д), спостереженості та керованості (с) АСК). Результати такої ідентифікації наведено в таблиці

В цих таблицях показано також оцінку ризиків, тобто ймовірності здійснення загроз та рівень збитків (шкоди) від порушень по кожному з видів порушень, і джерела (чи джерело) виникнення загроз, – які внутрішні чи зовнішні суб’єкти можуть ініціювати загрозу. Оцінка ризиків здійснена згідно з рекомендаціями нормативних документів у вигляді якісної оцінки ймовірностей реалізації загроз (незначна, низька, висока, неприпустимо висока) при допущенні, що закон розподілу ймовірностей кожної з них є найгіршим для реалізації захисту – рівномірним. Оцінка рівня шкоди внаслідок реалізації загроз розглядається як очікувані збитки від втрати об’єктами захисту кожної з властивостей захищеності (к, ц, д) або втрати спостереженості та керованості (с). Ця оцінка здійснена також за якісною шкалою (відсутня, низька, середня, висока, неприпустимо висока).

Рисунок 4.2.1 Навмисні загрози (з боку зловмисників)

Таблиця 4.2.1 - Навмисні загрози (з боку зловмисників)

|

№ |

Ймовірність |

Що порушує |

Рівень шкоди |

Джерело |

|

1 |

висока |

к, ц, д, с |

Неприпустимо високий |

внут. зовн. |

|

2 |

низька |

к, ц, д, с |

неприпустимо високий |

внут. зовн. |

|

3 |

низька |

ц, д, с |

неприпустимо високий |

внут. зовн |

|

4 |

низька |

к, ц, д, с |

неприпустимо високий |

внут. зовн |

|

5 |

висока |

ц, д, с |

неприпустимо високий |

внут. зовн |

|

6 |

висока |

к, ц, д, с |

неприпустимо високий |

внут. зовн. |

|

7 |

неприпустимо висока |

к |

середній |

внут. зовн |

|

8 |

висока |

к, ц, д, с |

середній |

внут. зовн. |

|

9 |

висока |

к, ц, д, с |

високий |

внут. зовн |

|

10 |

середня |

к, ц, д, с |

середній |

внут. |

|

11 |

середня |

к, ц, д, с |

середній |

внут. зовн |

|

12 |

висока |

к |

високий |

внут |

|

13 |

низька |

к, ц, д, с |

неприпустимо високий |

внут. зовн |

|

14 |

неприпустимо висока |

к, ц, д, с |

неприпустимо високий |

зовн |

|

15 |

неприпустимо висока |

к |

високий |

внут |

|

16 |

висока |

к, ц, д, с |

високий |

внут. зовн |

|

17 |

висока |

к |

висока |

внут. |

|

18 |

низька |

к |

середній |

внут. |

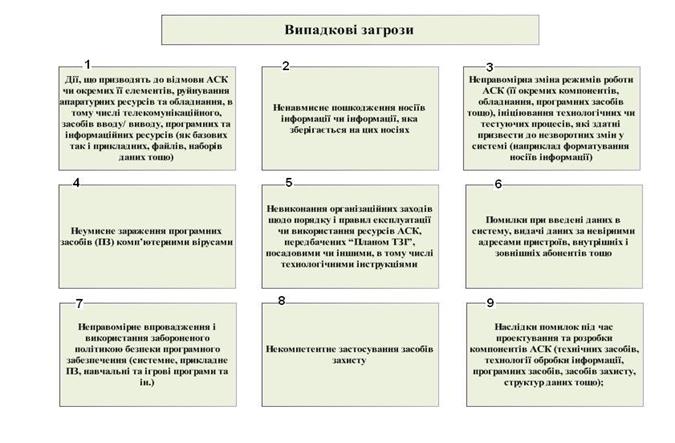

Рисунок 4.2.2 Випадкові загрози

Таблиця 4.2.2 – Випадкові загрози

|

1 |

низька |

к, ц, д, с |

неприпустимо високий |

внут |

|

2 |

низька |

к, ц |

низький |

внут |

|

3 |

низька |

к, ц, д, с |

неприпустимо високий |

внут |

|

4 |

незначна |

к, ц, д, с |

неприпустимо високий |

внут |

|

5 |

низька |

к, ц, д, с |

неприпустимо високий |

внут |

|

6 |

низька |

к, ц, д, с |

високий |

внут |

|

7 |

низька |

к, ц, д, с |

низька |

внут |

|

8 |

низька |

к, ц, д, с |

високий |

внут |

|

9 |

низька |

к, ц, д, с |

неприпустимо високий |

внут |

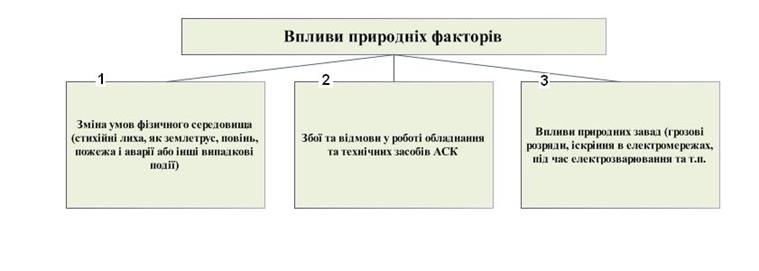

Рисунок 4.2.3 Впливи природних факторів

Таблиця 4.2.3 Впливи природних факторів

|

1 |

низька |

ц, д, с |

неприпустимо високий |

зовн. |

|

2 |

низька |

ц, д, с |

неприпустимо високий |

внут. |

|

3 |

висока |

ц, д, с |

високий |

зовн. |

З аналізу даних таблиць витікає необхідність розробки засобів захисту від впливу загроз усім властивостям захищеності інформації, насамперед від загроз, наслідком реалізації яких може бути неприпустимо високий рівень шкоди, оскільки такі загрози мають комплексний, тобто одночасний вплив на декілька властивостей захищеності. Окрім того з аналізу даної таблиці можна зробити висновок, що для реалізації загроз тій чи іншій властивості захищеності інформації порушник може діяти дистанційно (через засоби зв’язку, витоки інформації чи навпаки через засоби спеціального впливу технічними каналами), або безпосередньо (в тому числі і шляхом фізичного впливу) на елементи локальних обчислювальних мереж. В останньому випадку порушнику необхідно отримати фізичний доступ до згаданих елементів локальних обчислювальних мереж (тобто подолати засоби організаційного обмеження доступу та, при необхідності, охоронної сигналізації). Ці обставини можуть суттєво вплинути на склад засобів захисту відповідних властивостей захищеності інформації.

4.3. Розробка моделі порушника

Особливістю ресурсів захищає мого об’єкту, в першу чергу інформаційних, є їх привабливість для окремих осіб чи певних груп осіб, які прагнуть бути чи є користувачами мережі. Ця привабливість є обумовленою характером та об’ємом інформації, яка вводиться, обробляється, зберігається та циркулює на даному об’єкті .

Якщо та чи інша особа – користувач ресурсами здійснює спробу несанкціонованого доступу до об’єкту захисту (ознайомлення, модифікація, знищення, зміна режимів використання чи функціонування

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.