- ведення журналу обліку та реєстрації доступу до інформації;

- формування й видачі необхідних довідок по НСД;

- контролю цілісності програмного забезпечення ЛОМ;

- контролю конфігурації ЛОМ;

- періодичного тестування та контролю функціонування перерахованих функцій;

- документування перерахованих робіт;

- ведення статистики НСД.

Організаційні заходи щодо керування й контролю доступу до технічних засобів і інформації необхідні для проведення централізованого захисту на ЛОМ у цілому, а також для дублювання з метою посилення міцності найбільш слабких ланок захисту. Правильна й чітка організація захисту – застава її високої ефективності. Однак необхідно пам'ятати, що гарантовані результати дає тільки автоматика, а не людина з усіма слабостями людської натури.

4.5 Розробка структурної схеми системи захисту

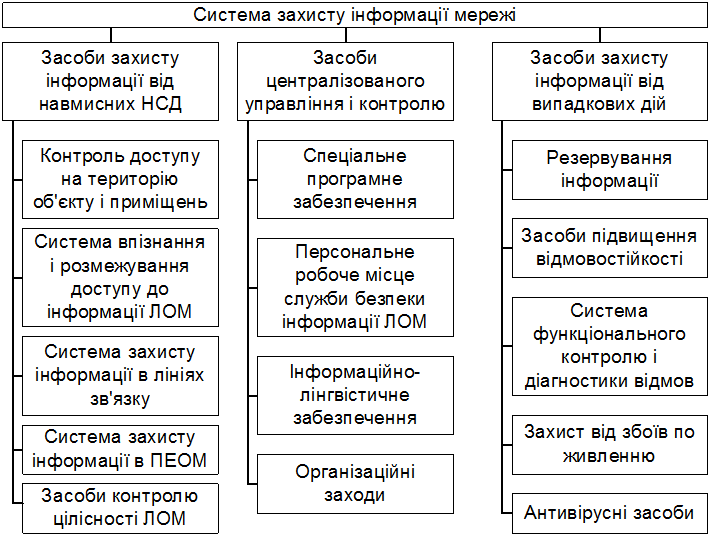

Відповідно до встановлених МКНСД і вибраними засобами захисту можна запропонувати структурну схему системи захисту інформації в ЛОМ, приведену на на рис. 4.2.

Рисунок 4.2 – Структурна схема системи захисту інформації в ЛОМ

4.5.1 Вибір засобів технічного захисту

Доступ на територію об'єкту здійснюється по пропусках, що видаються протягом визначеного терміну. Кожен пропуск має свій ідентифікаційний номер, привласнений кожному співробітникові.

Усі приміщенні знаходяться під контролем системи сигналізації (охоронна та пожежна), керованої централізовано.

Систему доступу ми не розглядаємо, а приймаємо як є, оскільки вона виходить за рамки нашого дипломного проекту. Але її наявність враховується в загальній системі захисту інформації.

4.5.2 Забезпечення інформаційної безпеки при взаємодії ЛОМ та Internet

Питання інформаційної безпеки при взаємодії ЛОМ та Internet залишаються на сьогоднішній момент одними із самих актуальних. У зв'язку з цим ми будемо використовувати засіб захисту – міжмережний екран (firewall).

Існуючий рівень розвитку програмних засобів дозволяє досить компетентному хакеру, знайомому зі стеком протоколів TCP/IP, несанкціонованно підключатися до вилученої системи, захоплювати з'єднання легальних користувачів і навіть одержувати привілею супервізора.

Багатьма фірмами (Satan, Cops, etc.) розроблялися програмні продукти для полегшення роботи системного адміністратора по пошуку та ліквідації "дір" у системі безпеки. Але на ділі вони часто використовуються хакерами з тим лише розходженням, що зломщики не поспішають ліквідувати виявлені "діри", а навпроти, використовують їх у своїх цілях.

При дослідженні проблем захисту інформації у корпоративній мережі необхідно враховувати наступне:

- мережа не забезпечує безпеки (конфіденційності та цілісності) даних;

- мережа не забезпечує якість і приступність взаємодії між додатками;

- мережа повинна захищати свої власні ресурси;

Міжмережний екран (МЕ) захищає внутрішню мережу підприємства від "вторгнень" із Internet. Як і у випадку реалізації будь-якого іншого механізму мережного захисту, організація, що виробляє конкретну політику безпеки, крім усього іншого, повинна визначити тип трафика TCP/IP, що буде сприйматися брандмауером як "авторизований". Наприклад, необхідно вирішити, чи буде обмежений доступ користувачів до визначених служб на базі TCP/IP, і якщо буде, те до якого ступеня. Вироблення політики безпеки дозволить з'ясувати, які компоненти брандмауера нам необхідні і як їх сконфігурувати, щоб забезпечити обмеження доступу, задані замовником.

Найбільш простим рішенням є установка екрана на границі локальної та глобальної мережі. Загальнодоступні WWW і FTP сервери можна установити як у захищеній зоні (але треба пам'ятати, що це негативно позначиться на прозорості роботи системи), так і винести за межі зони, що захищається. Можливий також варіант з установкою двох екранів, один із яких буде захищати локальну мережу, а іншої – доступні сервера.

Базовим протоколом для передачі даних по Internet є стек протоколів TCP/IP. Передані по мережі дані являють собою набір пакетів. Кожен пакет має вихідний і вхідний IP адреса, а також указівка на службу TCP/IP, що буде обробляти даний пакет.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.