|

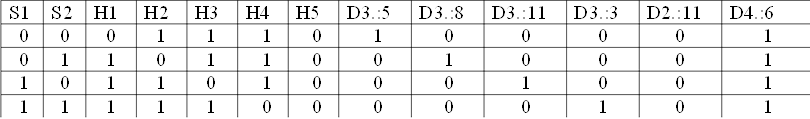

S1 |

S2 |

H1 |

H2 |

H3 |

H4 |

H5 |

D3:5 |

D3:8 |

D3:11 |

D3:3 |

D2:11 |

D4:6 |

|

0 |

0 |

0 |

1 |

1 |

1 |

0 |

1 |

0 |

0 |

0 |

0 |

1 |

|

0 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

1 |

0 |

0 |

0 |

1 |

|

1 |

0 |

1 |

1 |

0 |

1 |

0 |

0 |

0 |

1 |

0 |

0 |

1 |

|

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

1 |

Таблица значений с неисправностями

Таблица 2

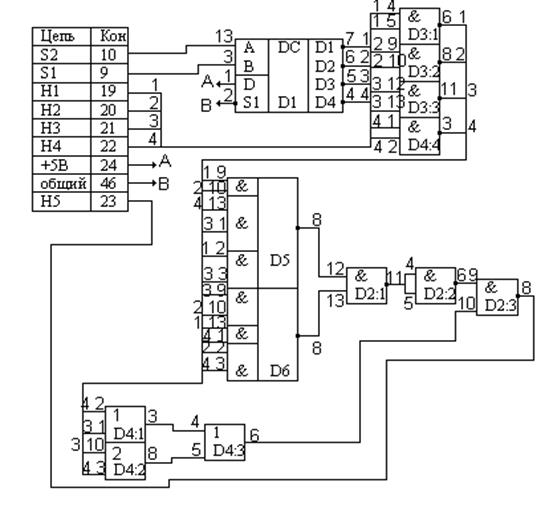

Рис. 1 Схема дешифратора с контролем наличия запрещенных комбинаций

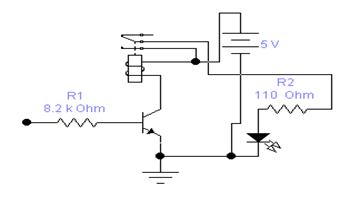

3. Вывод. При настройке схемы обнаружена неисправность

Лабораторная работа.

Настройка схемы с использованием ИМС

«Схема контроля работы дешифратора методом восстановления входных сигналов»

1. Цель работы:

1.1. Изучить типовые неисправности электронных схем.

1.2. Научиться локализовать неисправность в действующей схеме дешифратора

2.Порядок работы:

2.1 Подать напряжение питания 7,5В от источника стола в гнезда питания стенда, входные сигналы на схему, в соответствии с логикой работы, используя источники сигналов. Переключатели S1, S2- входы дешифратора.

2.2 Индицировать выходные сигналы на индикаторы Н1-H5

2.5. Заполнить таблицу истинности 1 результатами, полученными в ходе изучения режимов работы и настройки схемы.

2.6. Исследовать работу схемы, имитируя неисправности элементов схемы по заданию преподавателя. Заполнить таблицу значений с неисправностями 2.

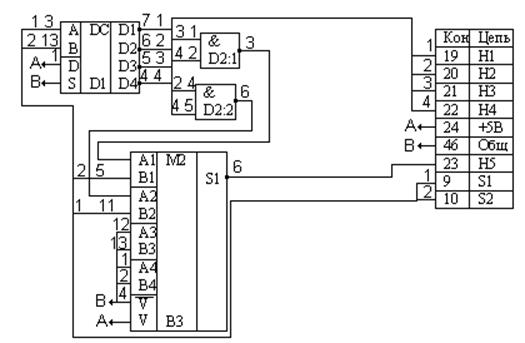

Таблица истинности 1

|

S1 |

S2 |

H1 |

H2 |

H3 |

H4 |

D1:5 |

D1:4 |

D3:8 |

D3:10 |

D3:11 |

D3:12 |

D3:13 |

D1:7 |

D1:6 |

H5 |

|

0 |

0 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

1 |

1 |

0 |

0 |

0 |

|

0 |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

0 |

0 |

0 |

1 |

1 |

0 |

1 |

1 |

|

1 |

0 |

1 |

0 |

1 |

1 |

0 |

1 |

1 |

0 |

1 |

1 |

1 |

0 |

1 |

0 |

|

1 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

|

0 |

0 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

1 |

1 |

0 |

0 |

0 |

|

0 |

1 |

0 |

1 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

1 |

1 |

0 |

1 |

1 |

|

0 |

0 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

1 |

1 |

0 |

0 |

0 |

|

0 |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

1 |

0 |

1 |

1 |

0 |

1 |

0 |

|

1 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

1 |

1 |

1 |

0 |

1 |

0 |

Таблица значений с неисправностями

Таблица 2

|

S1 |

S2 |

H1 |

H2 |

H3 |

H4 |

H5 |

D3:8 |

D3:9 |

D3:10 |

D3:11 |

|

0 |

0 |

0 |

1 |

1 |

1 |

0 |

1 |

0 |

0 |

0 |

|

0 |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

0 |

1 |

0 |

|

1 |

0 |

1 |

0 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

|

1 |

1 |

1 |

1 |

1 |

0 |

1 |

0 |

1 |

1 |

0 |

Рис.1 Схема контроля работы дешифратора методом восстановления входов

|

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.