Федеральное агентство по образованию

Сибирский государственный аэрокосмический университет

имени академика М. Ф. Решетнева

Факультет информатики и систем управления

Кафедра Безопасности информационных технологий

Лабораторная работа № 1

Дискреционные модели управления доступом.

Модель Харрисона-Руззо-Ульмана

Курс: Теоретические основы компьютерной безопасности

Выполнил: ст. гр. КБ-51

Ломакин Д.В.

Балтаков В.Н.

Проверил: ст. преп., к.т.н. Жукова М. Н.

Красноярск 2008г.

Содержание

1.Цель работы. 3

2. Исходные данные. 3

3.Описание программы. 3

4.Реализация Трояна. 4

5.Вывод. 4

Овладеть методикой формирования дискреционных моделей доступа, исследовать возможности дискреционных моделей доступа. Реализация модели Харрисона-Руззо-Ульмана.

3 таблицы: таблица объектов object, таблица субъектов subject и матрица доступа субъектов к объектам rights:

В начале пользователь попадает на страницу авторизации, где ему предлагается ввести свой логин и пароль, по результатам прохождения которой он попадает на страницу либо администратора, либо пользователя. Если аутентификация проходит неуспешно, то пользователя в систему не пускает.

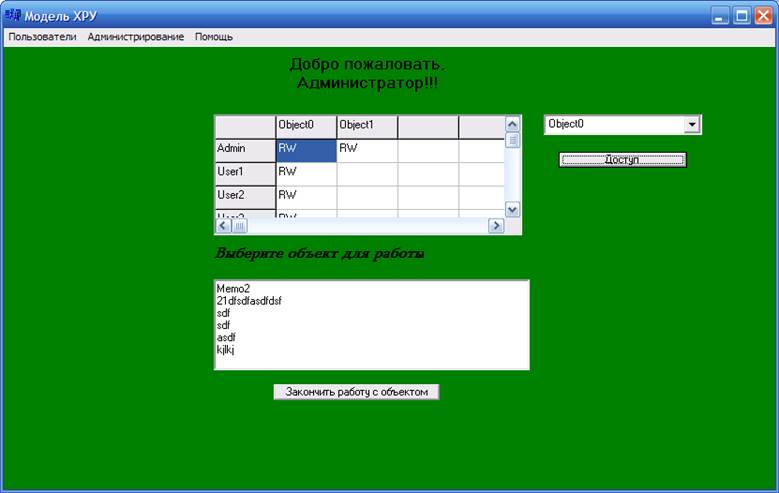

И так, предусмотрено 2 интерфейса: пользователя и администратора соответственно.

Интерфейс администратора предусматривает возможности:

Меню пользователи:

- Добавить новую учётную запись

- Осуществить вход от имени

- Завершить сеанс

Меню администрирование позволяет:

- Удалить субъект

- Добавить объект

- Удалить объект

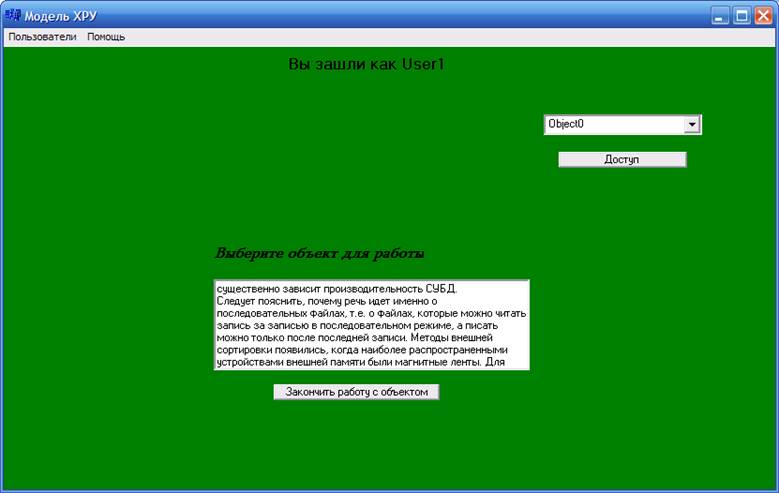

Пользователь может производить манипуляции по отношению к объектам в соответствии с правами, которые регламентированы в матрице доступа. Если он не имеет доступа к объекту в принципе, то последний не отображается в интерфейсе пользователя.

Если же администратор создал учетную запись пользователя, но забыл наделить его какими либо правами, то субъект не получит доступа к объекту. Тоже с объектами: если новому объекту не были назначены права субъектов, то по умолчанию ни один субъект не увидит этот объект.

В нашей программе реализован Троян, реализующий обход системы авторизации. Злоумышленник получает возможность заходить на страницу администратора, а также возможность реализации всех его функции.

В ходе написания и тестирования программы мы проверили корректность доступа субъектов к объектам согласно матрице доступа.

Изначально было создано 4 субъекта, а также 2 объекта, доступ к которым регламентировался матрицей доступа (-, R, RW). Их количество можно изменять в ходе программы администратору, либо злоумышленнику с использованием «троянского коня».

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.